前臺北市政府資安中心高級分析師、現衛福部資訊處分析師楊世鈺指出,北市府資安管理下一步可思考建置SRE團隊和重建資安量測指標,來確保服務可用性。

臺北市是臺灣首都,市府旗下共有369個機關、超過6萬名員工,如此龐大的行政組織,如何推動資安管理?

「靠管理關注、可視性管理、曝險最小化,還有未來要進行的可量測方法。」前臺北市政府資安中心高級分析師、現衛福部資訊處分析師楊世鈺在臺灣資安大會上,一句話點出北市府幾年來的資安管理策略。他是過去4年來,北市府推動資安管理架構的核心人物。

建置專屬組織一條鞭管理

首先,管理關注是指,北市府下設3個組織,來掌管資安動態,包括資安委員會、資安事件通報及應變組織,以及資通安全稽核委員會。其中,資安委員會建於2020年,目的是要整合人力和資源,來一條鞭管理資安事宜。

這個委員會的成員包含府下B、C、D級機關共上百位資安長,並由副市長擔任負責人(也就是府資安長),由資訊局局長擔任副府資安長。他們每半年召開一次府級資安會議,來討論資安法遵、相關證照考取,以及事件情資、發生資安事件時,資安長的因應方式等。

另一個組織是臺北市政府資安事件通報及應變組織。該組織的目的是,協助資安事件應變主管機關,進行數位鑑識和輔導改善工作。不過,光在通報部分,就得先釐清通報關係。「政府單位很特別,」楊世鈺解釋,並非所有市府機關都得向北市府通報資安事件,比如,各級學校的通報機關是教育部,臺北捷運則向交通部通報,花卉、農產、漁產、畜產公司則得向農委會通報。

在應變部分,該組織特別建立一套SOP,要求各單位使用資安事件處理工具包,且發生資安事件時,應盡量保存證據,而非只想重新安裝系統。有了第一線人員保存證據這一步,就有利於後續鑑識和確認影響範圍等工作。

不只如此,資安稽核也是資安管理的重要課題。北市府旗下設置資通安全稽核委員會,由資訊局、政風處、外部資安與技術顧問和各機關稽核委員組成,來負責資安稽核。楊世鈺指出,該委員會的運作方式,參考行政院資安處的稽核員培訓機制,由資訊局、政風處來培訓各機關稽核員,且每半年辦理審查會,來檢視各機關缺失矯正情形。當時,北市府盤點旗下1級機關共33家,規畫2年完成稽核。

展開紅藍隊演練,用CDM盤點資安狀態

北市府推動資安的另一方法是可視性管理。這個可視性管理有4個元素,首先是紅藍隊演練,以紅隊模擬攻擊、藍隊防守監控的方式,來強化市府資安。進一步來說,藍隊成員有資安威脅監控與分析雙中心、資安事件調查應變(IR)小組、資安威脅情資(CTI)小組,負責端點、網路安全防護和資安法遵工作,管理威脅與弱點管理平臺。紅隊負責演練、導入獨立第三方驗證。北市府也在2018年,就開始大規模演練。

而且,市府在設計藍隊架構時,特別將資安驗證和輔導兩者獨立分開,以避免同一採購案發生球員兼裁判的情況。

除了紅藍隊演練,北市府可視管理還有資安向上集中這一元素。這個向上集中,就體現在楊世鈺自繪的5x5資安防護矩陣CDM表格中。CDM的用意是盤點企業資安狀態,橫軸是NIST網路安全框架(CSF)列舉的辨識、保護、偵測、回應、復原,縱軸則以資產劃分,包含設備、應用程式、網路、資料與人員。

這張表格中,設備辨識部分不外乎有政府組態基準(GCB)、主機弱掃、資安健診,網路偵測和回應部分則有DDoS和ATP,北市府更在2018年導入端點監控軟體EDR,更擴大至所有伺服器和個人電腦。「這張CDM幾乎是滿的,」楊世鈺說,北市府投入資源多,防護工作也相對完整。

特別的是,北市府的資安作業統一由資訊局統籌辦理。好處是,資訊局能清楚掌握每個機關的網路流量、端點狀況,對各機關動態有高度可視性。

以服務為中心打造監控儀表板,整合資料開發弱點管理平臺

可視性管理的另外2個元素是服務監控儀表板和弱點威脅管考平臺。前者的目的是以一個個「服務」為中心,並將服務背後的主機、備援備份、資料、資安規範和維生系統等狀態都納入,作為資安監控內容。比如,服務要檢查SSL憑證和可用性、主機則是CPU和記憶體等細項、資安規範則有主機安全基準和EDR,而儀表板產出與可調閱的資料,則涵蓋報表、歷史資料、警訊和分析功能等。

不單是服務本身要監控,服務延伸的維生系統也很重要,如簡訊、DNS和AD等系統。楊世鈺舉例,臺北通是一個整市政服務的單一入口,提供市民一站式的便民服務,當臺北通要發送簡訊給民眾、民眾卻沒收到時,就代表維生系統出了問題,北市府團隊就得處理。(如下圖)

北市府之所以會以服務為中心、建造監控儀表板,也是因為臺北通。幾年前,北市府常接獲市民反應、系統有問題,於是北市府思考,能否早一步,在市民反應問題前先行偵測、改善問題,服務監控儀表板便因此誕生。

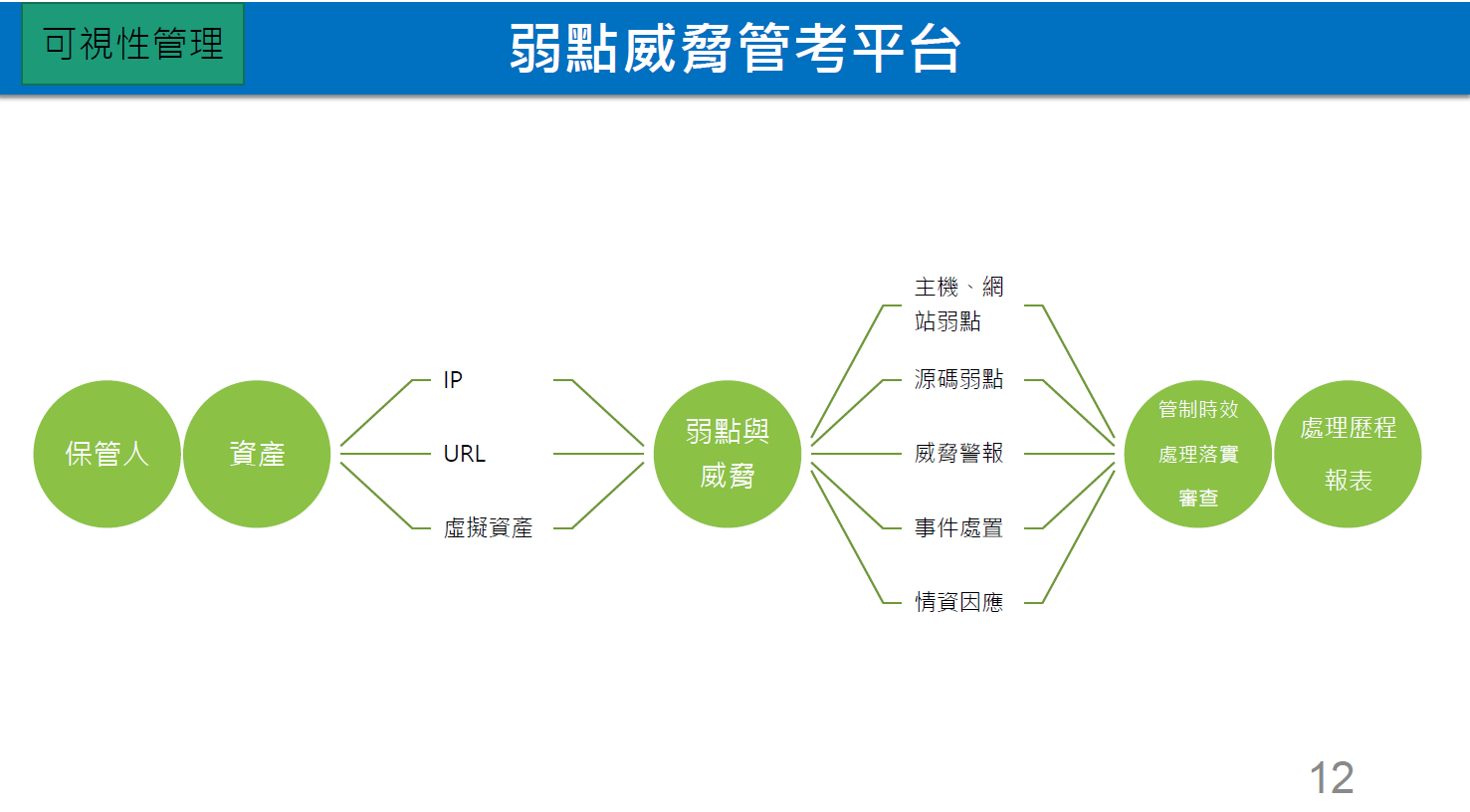

至於弱點威脅管考平臺,則是整合式的系統平臺管理,將保管人、資產、弱點與威脅、管制審查、處理歷程和報表統整為單一平臺,匯集弱點掃描相關資訊和處置(如下圖)。楊世鈺點出,該平臺的下一步是要更精準地提供資安情資個別使用者,也就是精準投遞網路威脅情資(CTI),此外也要即時監管,也就是當威脅發生時,能立即盤點出影響範圍、修補計畫和替代方案。

用權限分層和DevOps自動化來縮小曝險範圍

北市府資安管理另一個手段是曝險最小化。為縮小風險暴露範圍,北市府引進特權分層架構,將不同權限的使用者分為3層,亦即Tier 0、Tier 1和Tier 2。其中,高敏感、高權限帳號的使用者,就歸類為Tier 0,以此類推,每個層級的使用者只能存取該層允許的系統和資料,無法跨層使用,以降低資安風險。

另一個曝險最小化的方式是防火牆風險審查,也就是制定嚴謹的開通原則和例外處理機制,來降低威脅發生。類似的作法還有「預設安全」,也就是北市府每月檢核出廠的虛擬機器(VM)範本,來判斷VM是否符合最新資安要求、是否安裝最新版本的安控軟體,比如GCB檢核、版本與修補檢核、安控和弱點檢核等,來確保各機關使用的機房VM,都符合資安要求。

除此之外,北市府還用DevOps持續交付平臺來實現曝險最小化。楊世鈺解釋,北市府的目標是開發和交付職權分立,當時想設置專門的部署團隊,來管理原始碼。但後來發現,北市府團隊非常多,難以用這個方式管理。於是,他們建置一個團隊,採DevOps平臺來統一管理原始碼,並透過寫好的腳本來自動部署、審核流程,避免人為失誤。

下一步:SRE和重建資安量測指標

北市府資安策略已做到組織、可視化管理和曝險最小化,但楊世鈺點出,北市府是個很重視可用性的組織,因此「可量測」是接下來要思考的工作。

他將可量測分為2部分,其一是網站可靠性工程監控(SRE),也就是從軟體工程角度出發,開發自動化維運機制,來降低手動操作需求、提高維運效率。此外,SRE平時也要透過監控系統,來維運整體服務,確保服務可靠性。

另一個可量測工作是重建資安量測指標,也就是從服務監控儀表板進一步延伸,來客製化監控服務的指標,以更細緻的指標(如偵測頻率)和方法,來確保每個服務如期運行(如下圖)。比如,要量測網站服務是否正常,就得釐清檢核標的、量測工具、量測方式,以及最重要的正常目標值、服務水準時間區間、偵測頻率,還有後續的佐證資料、報告格式與其他要求等。這些指標,可用來更精準掌握每個服務的可用性。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-02-26

2026-03-02