針對電信業者而來的網路攻擊,大多是DDoS攻擊或網路間諜行動,但最近發生在加拿大電信業者的資安事故,有資安新聞網站指出,很可能是勒索軟體攻擊。

研究人員針對協作平臺Teams的用戶提出警告,他們找到電腦版應用程式的漏洞,攻擊者可用來盜用微軟帳號。由於微軟很可能不會立即修補,研究人員呼籲用戶最好先改用網頁版Teams來降低風險。

駭客針對電玩遊戲玩家的攻擊行動有越來越複雜的現象!有研究人員發現透過YouTube頻道的攻擊行動,駭客不只進行竊密及挖礦攻擊,還濫用受害者的YouTube帳號來上傳影片來誘騙其他玩家。

【攻擊與威脅】

加拿大電信業者BTS傳出遭勒索軟體Hive攻擊

根據資安新聞網站Bleeping Computer的報導,勒索軟體駭客組織Hive聲稱在8月20日,入侵加拿大電信業者Bell Technical Solutions(BTS)的系統並加密檔案。

根據資安新聞網站Bleeping Computer的報導,勒索軟體駭客組織Hive聲稱在8月20日,入侵加拿大電信業者Bell Technical Solutions(BTS)的系統並加密檔案。

而對於BTS實際的情況如何,也成為外界關心的焦點。但目前該公司的網站無法存取,而BTS的母公司Bell Canada於9月7日發出公告,證實BTS遭到網路攻擊,未獲授權的人士存取了部分經銷商、員工的資料,以及預約技術人員服務的企業、個人客戶的聯絡資料,但不包含客戶的信用卡或銀行帳戶等財務資料。Bell Canada要BTS客戶留意可能會衍生的網路釣魚攻擊,並通知受到影響的客戶。該集團表示,其他客戶不受影響。

但對於這起事故是否就是勒索軟體攻擊?Bell Canada、BTS並未進一步說明。

電腦版Teams應用程式以明文儲存用戶身分驗證資料,恐讓攻擊者盜用帳戶

資安業者Vectra發現,微軟協作平臺Teams的電腦版應用程式存在嚴重漏洞,一旦遭到利用,攻擊者可存取使用者通過身分驗證的Token,而能在無須通過雙因素驗證的情況下掌控受害者的微軟帳號,Windows、macOS、Linux版的應用程式都存在相關風險。

研究人員指出,這項漏洞與Teams透過應用程式框架Electron開發有關,此框架的預設組態並未啟用加密機制,也沒有對應用程式運用的資料夾提供保護措施,研究人員在觀察Teams刪除用戶帳號的過程,找到帶有明文資料的LDB檔案,從而發現上述漏洞。

微軟獲報後進一步了解情況,認為此漏洞的嚴重程度尚未達到需要立即處理的情況,而暫時沒有打算修補。對此,研究人員呼籲,用戶最好改用瀏覽器執行網頁版Teams來避免相關風險。

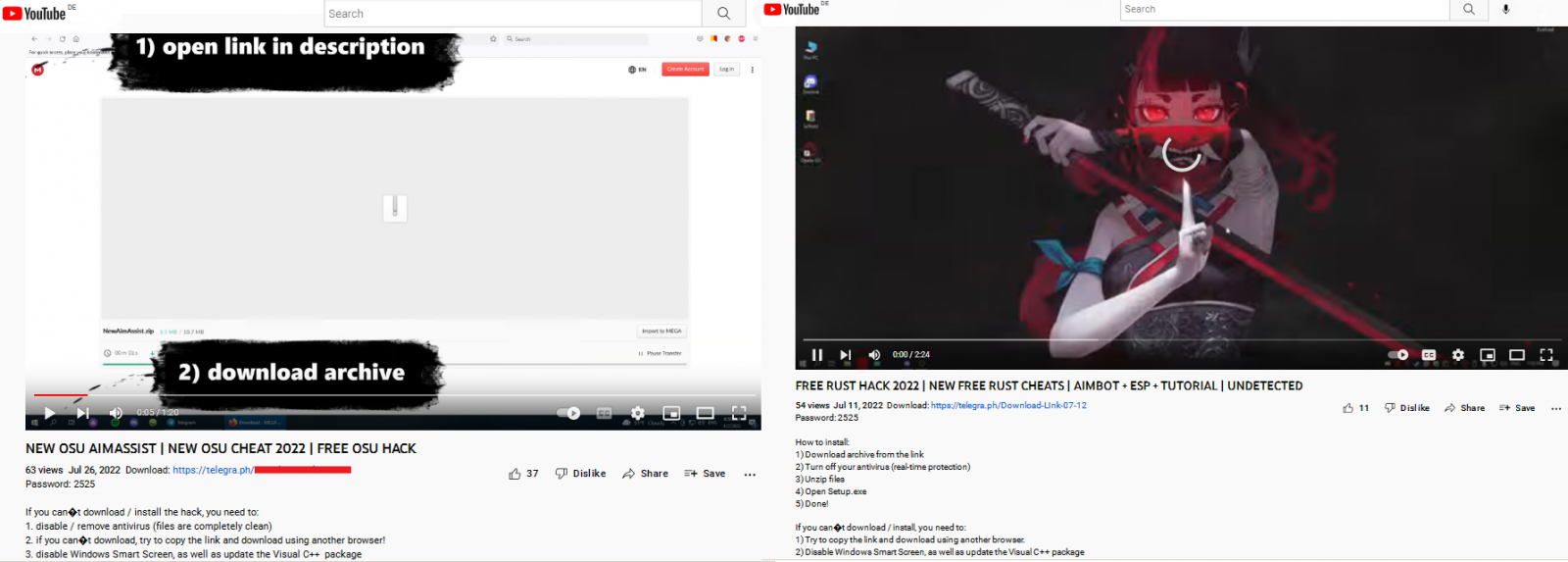

駭客鎖定遊戲玩家,透過YouTube頻道散布竊密軟體,並將受害電腦用於挖礦,還挾持其YouTube帳號向更多玩家發動攻擊

電玩遊戲的玩家遭到駭客鎖定,近半年已出現數起攻擊行動,如今有駭客濫用YouTube來引誘玩家上當。卡巴斯基發現有人鎖定逾20款熱門遊戲的玩家,在YouTube頻道以提供作弊工具或破解檔案的名義,來散布惡意軟體。這些熱門的遊戲包含了CrossFire、FIFA 22、Final Fantasy XIV等。

電玩遊戲的玩家遭到駭客鎖定,近半年已出現數起攻擊行動,如今有駭客濫用YouTube來引誘玩家上當。卡巴斯基發現有人鎖定逾20款熱門遊戲的玩家,在YouTube頻道以提供作弊工具或破解檔案的名義,來散布惡意軟體。這些熱門的遊戲包含了CrossFire、FIFA 22、Final Fantasy XIV等。

玩家一旦依照影片指示操作,將會下載RAR自解壓縮檔,內容包含了竊密軟體RedLine,以及挖礦軟體等,不只竊取玩家的瀏覽器資料,也看上這些電腦往往會安裝獨立顯示卡,而將其用於挖礦,此外,為了埋藏惡意軟體行蹤,駭客也濫用NirCmd來隱藏上述軟體的視窗。

值得留意的是,上述壓縮檔內含的軟體,還會挾持受害者的YouTube帳號,並濫用網頁瀏覽器的API上傳前述的影片,向其他玩家行騙,因此YouTube站方恐難以清除這種用來散布惡意軟體的影片。

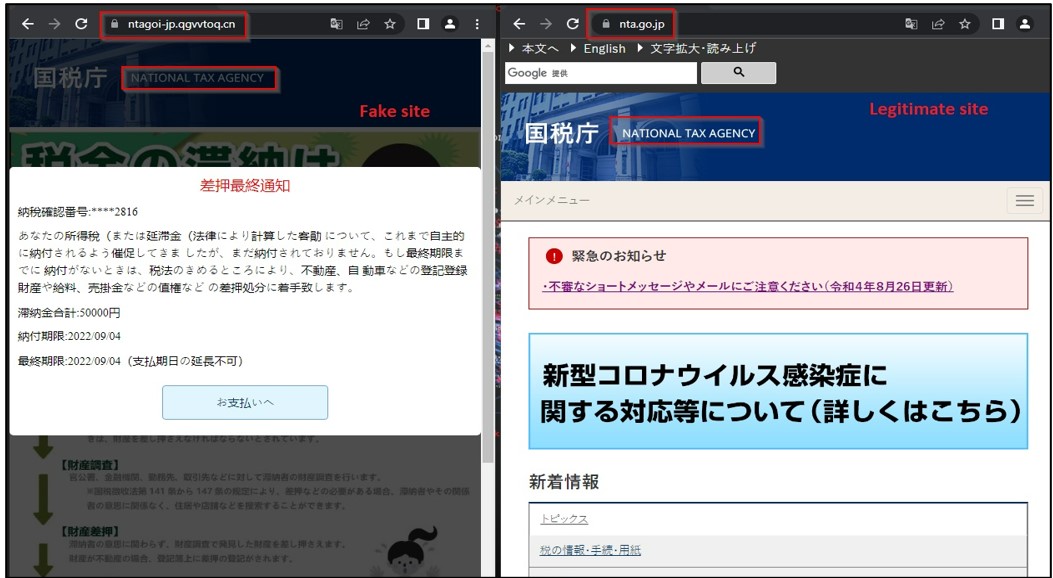

駭客假冒日本國稅局發動網釣攻擊,恐嚇民眾欠稅將查封財產

駭客針對稅務的名義進行網釣攻擊,多半是以退稅引誘受害人上勾,但在日本出現了恐嚇手法的攻擊行動。資安業者揭露假冒日本國稅局的釣魚網站,駭客以彈出式訊息顯示警告訊息,佯稱瀏覽網站的使用者尚未繳納所得稅,必須在指定期限補繳,否則名下的不動產、汽車將會遭到扣押,而薪資也會被凍結。一旦受害者依照指示操作,對方就會要求以虛擬信用卡V-Preca付款,進而在送出資料的同時側錄信用卡資料。

駭客針對稅務的名義進行網釣攻擊,多半是以退稅引誘受害人上勾,但在日本出現了恐嚇手法的攻擊行動。資安業者揭露假冒日本國稅局的釣魚網站,駭客以彈出式訊息顯示警告訊息,佯稱瀏覽網站的使用者尚未繳納所得稅,必須在指定期限補繳,否則名下的不動產、汽車將會遭到扣押,而薪資也會被凍結。一旦受害者依照指示操作,對方就會要求以虛擬信用卡V-Preca付款,進而在送出資料的同時側錄信用卡資料。

但駭客不光針對電腦使用者發動攻擊,也透過網釣簡訊對行動裝置用戶下手──他們看到假借國稅局名義寄送的簡訊,假如iPhone用戶照做,駭客會引導到國稅局釣魚網站,要求受害者支付4萬日元所得稅;若是Android用戶點選簡訊連結,手機則會被引導到電信業者AU冒牌網站下載惡意程式。

Edge瀏覽器預設首頁的入口網站遭到鎖定,駭客投放惡意廣告發動網釣攻擊

駭客透過網頁廣告來發動釣魚攻擊的手法,最常見的應該是在Google搜尋引擎上的排名最佳化(SEO)廣告,但現在有人將目標轉移到Windows內建瀏覽器的預設首頁上。資安業者Malwarebytes揭露針對微軟Edge瀏覽器釣魚廣告攻擊,駭客買下「我的訂閱內容(My Feed)」頁面的廣告區塊來投放惡意廣告,引導用戶到冒牌網站,或是技術支援詐騙網站。

駭客透過網頁廣告來發動釣魚攻擊的手法,最常見的應該是在Google搜尋引擎上的排名最佳化(SEO)廣告,但現在有人將目標轉移到Windows內建瀏覽器的預設首頁上。資安業者Malwarebytes揭露針對微軟Edge瀏覽器釣魚廣告攻擊,駭客買下「我的訂閱內容(My Feed)」頁面的廣告區塊來投放惡意廣告,引導用戶到冒牌網站,或是技術支援詐騙網站。

比較特別的是,在使用者點選連結的過程中,攻擊者的指令碼會先過濾目標,才引導到釣魚網站;而這些網站多半建置於雲端服務業者DigitalOcean,使得企業網路防護系統難以防堵。

巴基斯坦駭客組織GhostSec聲稱攻陷以色列境內55臺PLC設備

資安業者Otorio在9月4日發現,名為GhostSec的巴基斯坦駭客組織透過Telegram頻道宣稱,他們總共入侵了Berghof所製造的可程式化邏輯控制器(PLC),共有55臺設備遭駭,且皆位於以色列。

研究人員進一步調查發現,攻擊者很可能是透過弱密碼成功入侵這些控制器的管理介面,該公司認為,駭客可藉此掌控部分PLC功能,並影響部分的工業生產流程。

【漏洞與修補】

Adobe發布9月例行修補,公告63個漏洞的細節

Adobe於9月13日,針對Adobe Experience Manager、Bridge、InDesign、Photoshop、InCopy、Animate,以及Illustrator發布資安通告,總共修補63個漏洞。其中,與InDesign相關的漏洞最多,有8個重大、10個重要層級的漏洞;再者,存在於PhotoShop的漏洞共有10個,但有9個是重大漏洞。Adobe表示,上述漏洞目前尚未出現被用於攻擊行動的跡象。

【其他資安新聞】

SEMI E187資安標準規範獲得更多廠商支持,均豪、帆宣、京鼎、盟立等8家半導體設備商先行

Akamai揭露大規模DDoS攻擊行動,駭客每秒發出7億次請求

近期資安日報

【2022年9月15日】 中國駭客以舊版合法軟體從事網路間諜行動、WordPress外掛零時差漏洞已被用於攻擊

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-09