為了脅迫受害組織付錢,勒索軟體普遍在加密檔案之前竊取機密資料,來做為後續索討贖金的籌碼,但現在陸續有3個駭客組織將這些資料彙整起來,供他人搜尋,使得外洩資料危害可能會更加嚴重。

6月中旬起,有個勒索軟體駭客組織BlackCat(亦稱Alphv)鎖定單一受害組織,設置個資外洩查詢網站,聲稱是讓他們的員工與客戶,能夠得知自己的個資是否外洩;後來,對於不願支付贖金的受害組織,這個膽大妄為的攻擊團體,居然又建立外洩資料的搜尋引擎。

這樣的做法,很快就有其他駭客組織跟進。

例如,勒索軟體駭客LockBit將公布受害者的網站改版,加入了搜尋功能。Conti旗下的駭客組織KaraKurt,也仿效LockBit在網站新增搜尋功能,便利其他網路犯罪者找尋可下手的目標。

由於KaraKurt專門接手不願向Conti付錢的受害組織,進一步向其勒索,現在有了系統化的搜尋機制,恐怕將帶來更大、更長久的威脅。

從一連串駭客針對受害資料提供不同搜尋機制的過程,我們看到,除BlackCat的個資搜尋網頁,是為了利害關係人(飯店的員工和客戶)而設,後續這些團體開發的其他搜尋機制都用於網路犯罪生態圈,打算讓更多的駭客能夠濫用竊得的資料。

雖然駭客這麼做無法立竿見影,馬上就出現顯著的成效,也很難確認受害組織是否就會因此願意向駭客低頭,但是可以想見的是,受害組織外流的資料,將會被其他駭客多次利用於攻擊行動,或是利用先前找到的入侵管道,不斷找受害組織的麻煩。

過往勒索軟體駭客組織很可能在得手後,自己再重覆對受害組織發動攻擊索討贖金。但如今,這些駭客很可能不需再自行動手,而是交由其他組織處理後續處理。

例如,勒索軟體駭客Conti將相關業務進行分工,就成立獨立的駭客組織KaraKurt,來接手後續索討贖金的業務。

而在駭客提供了上述的搜尋功能之後,他們很可能藉此另闢新的業務。

除了能將資料交給專門負責向受害組織勒索的駭客,他們也能和其他攻擊者交換情報,讓別人運用搜尋的功能,找到能用於攻擊的資訊。

駭客團體設置個資外洩搜尋網站,借此向受害組織施壓

關於駭客嘗試以資料搜尋的功能,迫使受害組織支付贖金的情況,可追溯自6月上旬揭露的勒索軟體攻擊行動。

根據資安新聞網站Bleeping Computer的報導,勒索軟體駭客組織BlackCat在上個月,攻擊美國俄亥俄州一家飯店,並宣稱竊得1,534名人士的個資,檔案大小總共112 GB。

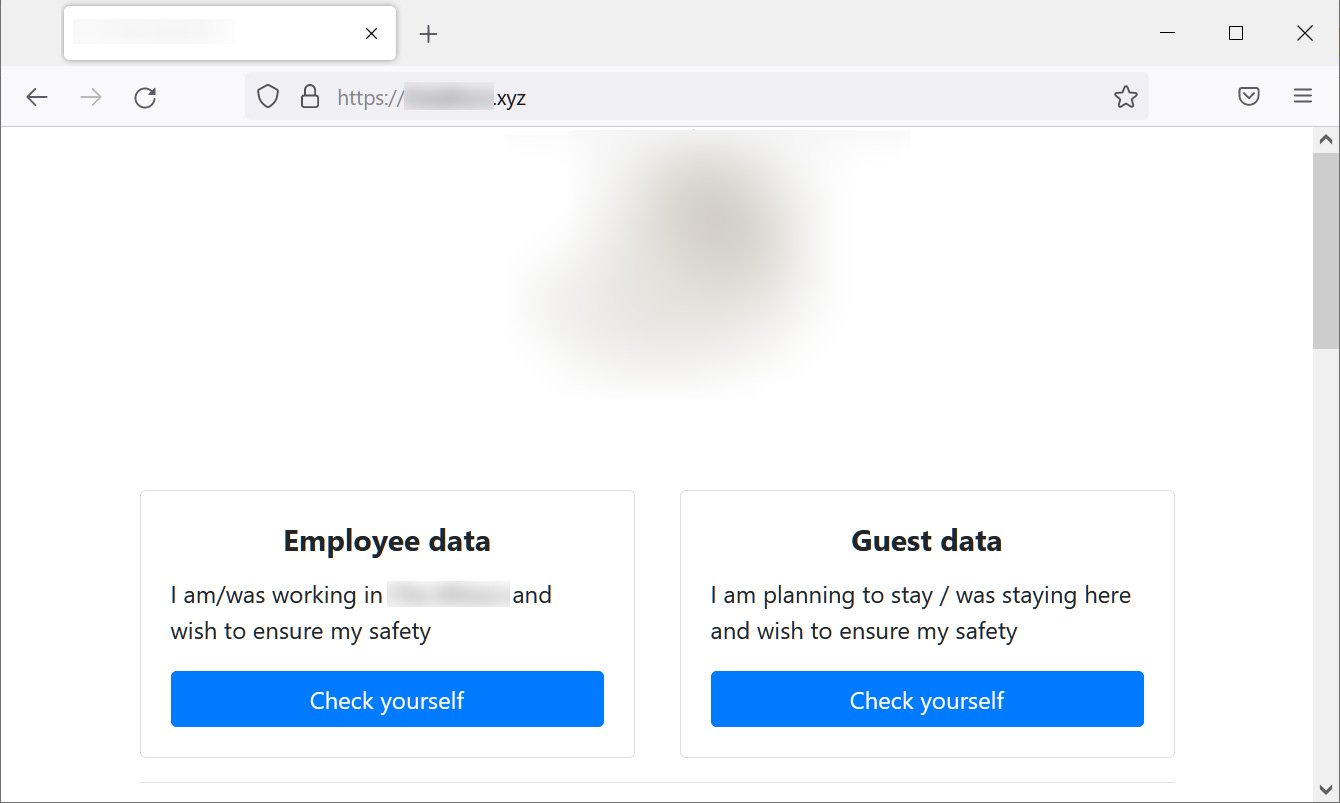

特別的是,駭客不只在洋蔥網路(Tor)公布資料,還架設類似「Have I Been Pwned」的個資外洩查詢網站,讓該飯店員工或是客戶,能以此確認自己的個資,是否因為攻擊事件而遭到外洩。

勒索軟體駭客BlackCat攻擊美國俄亥俄州的飯店後,建立了類似Have I Been Pwned的個資查詢網站,希望讓該飯店的員工與客戶得知自己的資料遭到外洩後向飯店進行施壓,要求支付贖金取回資料。(圖片來源/Bleeping Computer)

該新聞網站指出,客戶的資料包含了姓名、入住日期,以及住宿費用。

但員工個資涉及了更多敏感的資料,除了姓名,還包含社會安全碼、出生日期、電話號碼,以及電子郵件信箱等。此外,駭客也針對每個員工在飯店的工作經歷,製作了資料包供人下載。

值得留意的是,這個查詢網站設置在公開的網際網路上,相關資料查詢結果,很有可能被其他網路搜尋引擎擷取、建立索引,而使得這些資料外流的情況更加嚴重。

資安業者Emsisoft安全分析師Brett Callow指出,駭客這麼做的目的,自然是希望這些人在得知自己的個資遭到外洩後,能要求飯店出面付贖金。

而該飯店可能為了避免員工與住戶的集體訴訟,在上述人士不斷施壓之下,選擇付錢息事寧人。不過,這樣的脅迫手法是否會奏效?研究人員認為有待觀察。

駭客食髓知味,建置更大的受害組織資料搜尋引擎

在有了上述建置個資外洩資料庫的嘗試後,BlackCat企圖將受害者資料更加充分運用,但目標不再只是這些組織的利害關係人。

資安團隊VX-Underground在7月12日,發現BlackCat有了新的行動。

該組織架設了一個名為Alphv Collections的外洩資料庫,存放不願支付贖金組織的資料,目的是希望犯罪社群更能有機會充分運用這些竊得的資料。

這個駭客組織宣稱,資料庫的搜尋引擎的功能相當強大,用戶不只能利用檔案名稱或是關鍵字,尋找想要的資料,也能從Word、Excel、PDF文件,找出特定文字,甚至還能從JPG、PNG圖片檔案,進行文字內容的搜尋。

更令人驚恐的是,資安業者Cyble指出,這套匯集受害者數據的資料庫系統,甚至支援萬用字元(如*)的搜尋功能,使得其他駭客也能運用這些資料,持續發起各種攻擊行動,例如,若找到遠端桌面連線(RDP)的存取資料,而能夠入侵特定類型的伺服器主機。

有了建置個資查詢網站的經驗,勒索軟體駭客BlackCat進一步對受害組織的資料提供搜尋功能,讓其他駭客能從中找出用於網路入侵行動所需的資訊,如RDP的帳密、IP位址等。(圖片來源/Bleeping Computer)

研究人員指出,過往駭客必須先耗費大量時間,從資料來源的提供管道下載,取得外洩資料後,往往還需要經過抽絲剝繭,才能撈出可用於攻擊的內容。

而駭客組織BlackCat建置的Alphv Collections,則讓攻擊者只需透過關鍵字搜尋,就有機會找到想要利用的資料,無需浪費時間去下載整個資料庫,而出現這樣的情況之後,很可能讓外洩資料的危害更加擴大。為了要遏止上述問題繼續蔓延,研究人員認為,企業應監控外洩資料的流向。

其他駭客組織跟進,在受害組織公布網站提供搜尋功能

繼BlackCat針對受害組織的資料提供搜尋功能,接著也有其他駭客採取這樣的手法,但做法略有不同,他們將公布受害者的網站,加入搜尋功能。

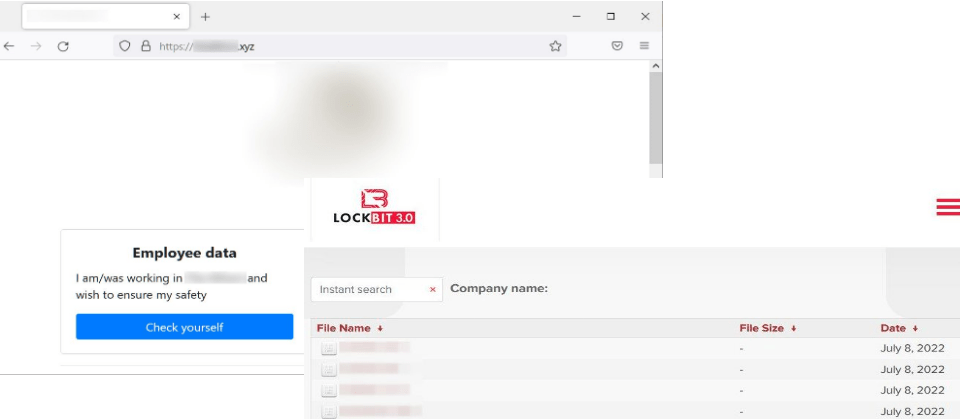

根據資安新聞網站Bleeping Computer的報導,駭客組織LockBit、KaraKurt,約在7月中旬,相繼將他們公布受害組織的網站大幅改版,首度提供了搜尋功能,讓其他駭客能依據公司名稱,來找到不願支付贖金的受害組織。

有了BlackCat的經驗後,勒索軟體駭客LockBit也運用類似手法,在公布受害組織的網站提供搜尋功能,雖然只能得知特定組織是否受害,但這些檢索內容很有可能會被其他駭客進一步利用,來找尋攻擊目標。(圖片來源/Bleeping Computer)

該新聞網站進一步指出,雖然兩組駭客僅提供搜尋受害組織名稱功能,不若BlackCat外洩資料全文檢索強大,KaraKurt網站相關功能也還無法使用,但其可能帶來的危害與影響,仍不能小覷。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-09