隨著GitHub宣布將在2023年強制啟用雙因素驗證(2FA),以及NPM平臺套件維護者僅有6.44%啟用2FA,這樣的態勢,突顯了程式開發人員使用關鍵服務之際,在身分安全層面上的輕忽,已經到了所有用戶都必須改變的時刻。

對於MFA的重要性,以及開發人員的輕忽情形,我們詢問國內的身分安全相關業者,包括數位身分(Authme)、歐生全科技(AuthenTrend),以及偉康科技(WebComm),從他們的角度,幫助我們了解更多現況,以及業者自身開發人員的帳號安全是如何保護。

不僅應強制啟用MFA,同時須要求使用密碼管理工具

對於開發人員輕忽帳號防護的問題,2019年成立的新創業者Authme說明他們的觀察,該公司共同創辦人暨執行長李紀廣表示,現在很難有企業在開發專案時,能完全不用到開源的程式碼或套件,因此,企業對於開源軟體的維護與安全性需多加留意,儘管這些開發人員默默為開源貢獻,但有些人可能因這並非產生收入的主要來源,所以對這方面的帳號安全較不重視。但現在資安威脅情勢日益嚴峻,開發者須轉變心態。

而從國內許多金融業客戶來看,由於受到金管會要求,因此在身分識別管理上,在內稽內控之下都會達到一定程度, 但以一般開發人員來看,從他們面試求職者的經驗中,發現有很大落差。

李紀廣表示,由於數位身分驗證服務是資安第一道防線,因此他們特別重視開發者資安意識。他們過去面對求職者時,曾問及以往是用何種方式管理這些開發者工具,不論使用GitHub雲端服務,或經過VPN及自建GitLab的存取,也會談到網路安全零信任的議題。根據他過往與數十個面試者洽談狀況,結果是多數都沒有啟用2FA或MFA的經驗。

以自家公司而言,李紀廣表示,內部使用以雲端服務應用居多,在公司政策上,他們從成立隔年2020年,就開始規範開發者要強制啟用2FA,一開始,公司會先公告這件事,讓大家有所準備後就開始啟用,同時,他們也會要求員工務必使用密碼管理工具。

畢竟,不只是開發人員使用的程式碼協作工具要支援2FA,實務上,還要考慮必須讓所有系統都支援2FA,才有意義,但由於有些平臺還無法支援,因此,密碼管理工具就是很重要的配套。

對於國內企業不重視開發者帳號安全的問題,李紀廣在接觸多家企業的經驗中,他發現,有些企業會因為資安維護花費屬於額外成本,因此讓多人使用同一帳號,而這其實突顯了,企業未重視資安因此輕忽維護基礎建設。

而企業在啟用2FA時,也有幾點需要注意,例如,雖然許多雲端服務或工具可以強制啟用2FA,或是稽核成員是否啟用,但有些服務需要中、高級的方案才具備這樣的功能,如果有些企業只選用最入門的方案,將無法做到管控。他認為,平臺業者若能讓基礎方案都提供這樣的能力,會更理想。

李紀廣認為,因應遠端工作普及,企業與使用者都應想到需要更多保護,而2FA只是基本措施。即便企業缺乏身分存取管控解決方案,仍可透過Google帳戶登入其他應用程式,並在Google帳號啟用兩步驟驗證(2SV),也是可行。

當然,許多企業不全然都是使用雲端環境,因此,遠端存取時需做到層層把關,像是有些企業客戶在使用VPN時需使用2FA,連至公司後,內部系統本身也還是要有2FA來保障,前後兩段都需要經過雙因素身分驗證。

關於啟用2FA時的注意事項,專注身分驗證硬體製造的業者歐生全,該公司副總經理黃啟峰也指出,以瀏覽器登入的狀況而言,他們使用GitLab會強制內部群組使用者全面開啟2FA。但2FA的管控細度,將視平臺端的機制而定。

舉例來說,GitLab雖提供TOTP與FIDO2實體安全金鑰的驗證方式,但設定上不夠彈性,像是無法限定擇一啟用,再者,對於跨組織協作的群組,也無法強制開啟2FA,需要建立另外的子群組才能做到,只是一旦搬遷專案又會造成路徑改變的問題。此外,目前並未看到強制短時間內要重複進行2FA驗證的設定,而且使用者也可使用跳過2FA認證的Access Token,或是單一登入(SSO),因此,離最嚴格的零信任要求環境,還有一段路要走。

強化資通安全管理政策,從組織帳號安全要求做起

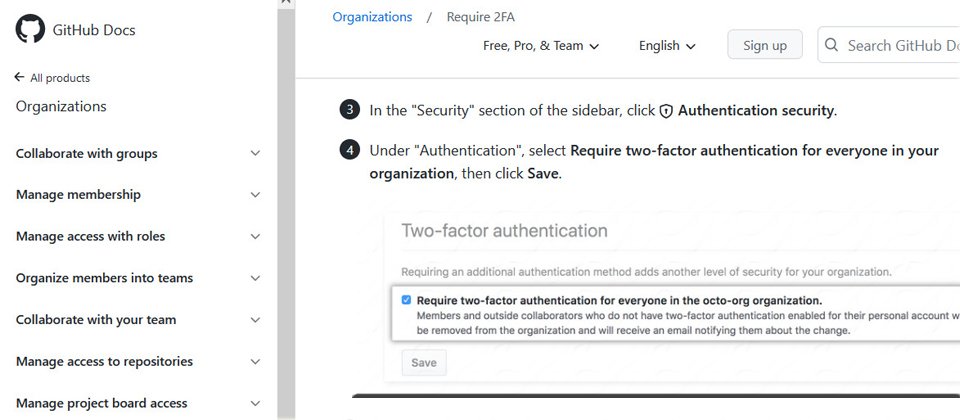

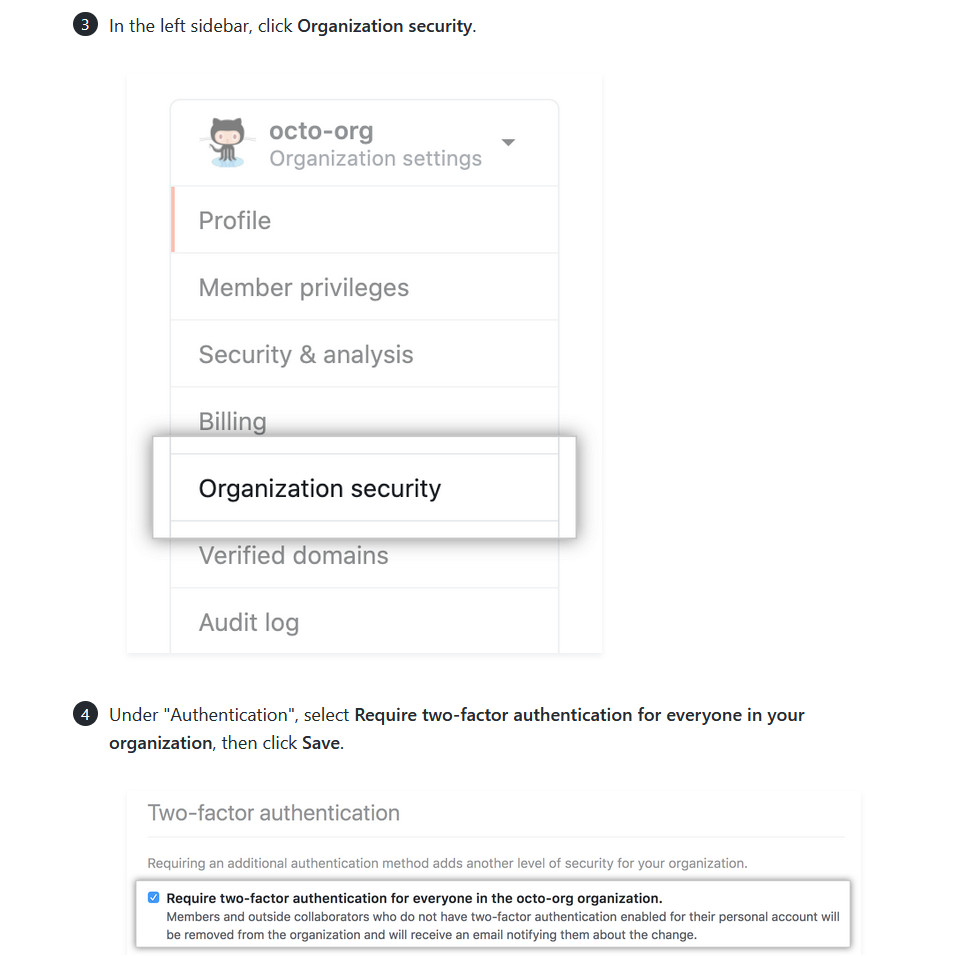

為了強化企業內部開發人員帳號安全,以GitHub為例,企業管理者帳戶可要求所有組織成員啟用2FA,使網路攻擊者更難存取組織的儲存庫與管理設定。

可運用基於FIDO的身分存取管控解決方案,進行集中納管

對於開發者帳號安全的防護,另一家專注金融業相關應用的偉康科技,也提供了他們的觀察與做法。

該公司副總經理陳怡良表示,身分驗證是一切數位應用服務的源頭,除了平臺業者要求開發者啟用的角度外,若是能讓開發者從根本的邏輯轉換,具備身分驗證的資安意識,那就會變成開發者要求平臺的基本條件,就應該具備相關機制,否則他們可以選用更安全更有保障的平臺。

對於GitHub現今推動的雙因素驗證,他認為,與Google、Apple與微軟推動的「無密碼驗證」仍有落差,原因是雙因素是雙重的驗證,但密碼依舊存在;FIDO除了滿足多因素驗證,核心精神是做到無密碼驗證。他認為,用一個認證方式就具備MFA的元素,最為理想。

對於開發者帳號安全防護,陳怡良表示,以自家公司經驗而言,偉康公司員工近200人,其中150人是工程師,內部也有自建Gitea環境,而他們近年已經從帳號密碼的認證方式,朝向無密碼的環境。

原本,他們在身分認證的內部控管策略上,與多數公司一樣,主要遵循ISO 27001資訊安全管理系統國際標準,當中即強調人員身分、帳號密碼原則的設定等,但在2020年第四季時,他們開始思考一件事:由於偉康自身要推廣FIDO解決方案,若公司本身都未做到無密碼,並不合理。

因此,當時他們除了打算推出一套不只金融業適用,各產業都通用的雲端身分認證服務。同時,在他們公司發展藍圖中,其一目標就是無論如何都要在短時間內,將FIDO導入公司內部。

後續,他們在2021年第三季施行,在公司內部先應用自家開發的產品,不僅開始在內部環境推動無密碼登入,同時也測試產品體驗與穩定性。如此一來,當自家開發人員使用Gitea服務,員工只要透過手機上的「OETH」App掃描QRCode,並經過人臉識別,就能直接登入,而且公司內全系統都能經由同樣方式登入。

現在不論公司高層或開發人員,每天工作,從收發公司電子郵件、請假,到Check In/Check Out程式碼、開發分支或整合分支、執行CI/CD到發佈,都經過雲端身分認證存取服務,透過手機進行生物辨識的FIDO認證。即便員工手機條件不足、沒有生物辨識機制,也可以圖形鎖方式認證。

事實上,以身分識別與存取管理(IAM)而言,國內外已有不少這類解決方案,陳怡良指出,國外這類產品大多支援雲端方案,儘管有提供API供企業客製化,但國內缺乏專業人士服務,而臺灣企業還有很多不能上雲,因此客製化能力將是需要看重的部分。

整體而言,保障企業內部開發人員帳號安全這件事,並不是沒有人再做,還沒因應的企業,應積極採取行動,而不是等到使用的平臺開始要求才做準備。

為了保障開發者帳號,企業可在GitHub等平臺強制啟用2FA

開發者個人也可在GitHub帳號的設定介面中,將雙因素驗證機制開啟,當中提供了簡訊、TOTP與實體安全金鑰的驗證方式。

不只獨立開發者要懂得啟用雙因素驗證自保,企業為了強化內部開發人員帳號的安全,不論是使用GitHub、GitLab或Bitbucket等平臺或工具,要求組織成員啟用2FA,已成至關重要且基本的防護策略。

以GitHub為例,目前GitHub網站支援的雙因素驗證有三種,包括:SMS簡訊驗證、透過手機App的TOTP驗證,以及實體安全金鑰驗證。

現階段,以TOTP驗證受到最廣泛使用,開發者不只可用GitHub App接受驗證碼,其他包括:Authy、1Password、以及Microsoft Authenticator、Google Authenticator,也都適用。

而在實體安全金鑰的應用上,目前的趨勢是期望帶有生物識別的實體金鑰,最安全與便利,也能符合NIST 800-63-3並滿足IAL3/AAL3/FAL2或FAL3的所有要求。但相對來說,現階段透過每個人都時刻不離身的手機,會是更容易普及的應用方式。

無論如何,企業若要積極落實,就應設法在平臺強制之前,要求組織成員強制啟用,並檢視不同平臺環境能否同樣做到。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09

.png)