研究人員發現微軟Office軟體一項漏洞,能讓攻擊者傳送惡意Word檔案以執行惡意PowerShell指令。而且只要改成RTF格式,關閉巨集也擋不了攻擊。多款Office產品受到影響,微軟則說是Windows工具的RCE漏洞,表示正在製作修補程式。

新發現的漏洞能在用戶開啟Word文件時觸發。文件下載的外部程式碼透過微軟支援診斷工具(MS Support Diagnostic Tool)執行PowerShell指令,這就給了攻擊者執行攻擊開了大門。

這漏洞是由研究人員Nao_sec首先發現。他指出,自己是研究微軟Windows遠端程式碼執行(RCE)漏洞CVE-2021-40444時,在VirusTotal上發現一個惡意Word檔案,該檔案包含的外部連結會載入一個HTML檔案,再使用「ms-msdt」MSProtocol URI scheme以載入一段不明程式碼,觸發PowerShell執行。

目前這個文件已不在線上,但安全專家Kevin Beaumont認為重點在於這揭露了之前未知的Office漏洞,他將這漏洞命名為Follina。

研究人員說明,Office的確有「受保護的檢視Protected View」功能,可防止檔案開啟時執行巨集。但如果攻擊者將Word檔改為RTF,則文件即可由檔案總管預覽,甚至不需用戶開啟文件即可發動攻擊。

Beaumont另外設計了一項概念驗證,用這個方法在一臺使用半年期通道(semi-annual channel)Office 365、關閉巨集,安裝Microsoft Defender防毒軟體的Windows 10上,成功於遠端執行了計算機程式。

Beaumont發現這個問題到5月左右就未發生在Insider及Current 頻道Office,他猜測微軟可能已經做了強化,或是試圖悄悄修補該漏洞。

但是他相信許多企業仍然用的是舊通道的Office 365或是Office ProPlus版本而曝險。根據他的測試,Office 2013及2016版本還有漏洞。他並引述其他人的測試,顯示這項漏洞仍存在於Office Pro Plus及Office 2021、以及Office 2019。

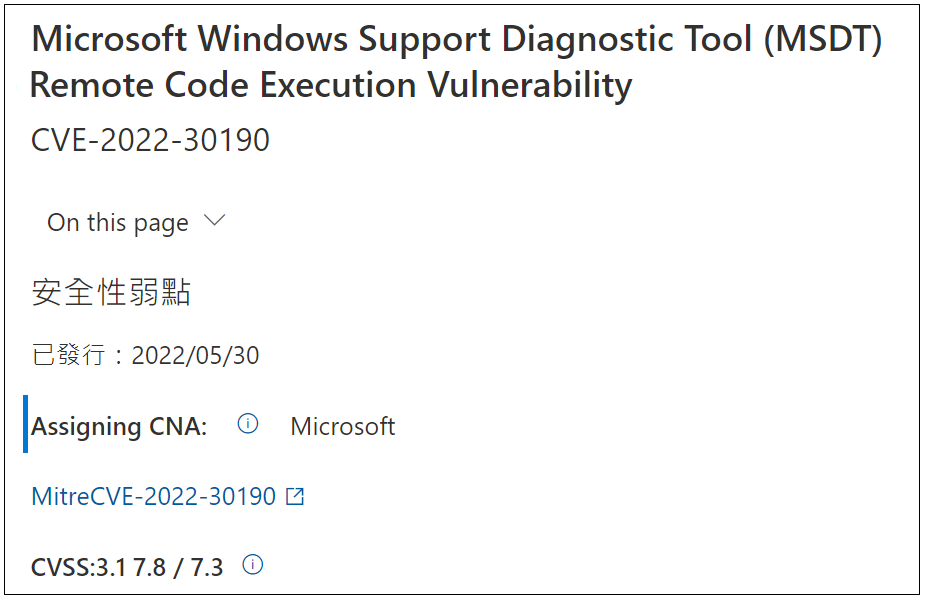

雖然研究人員4月通報微軟時,微軟一開始認為這不是一項漏洞。不過微軟昨日還是將之列為RCE漏洞,但是是出在MSDT的漏洞,編號CVE-2022-30190,風險值7.8。

安全專家Will Dormann指出,這漏洞和Windows的CVE-2021-40444類似之處在於,兩者都是操弄URI scheme,而且都載入4096 bytes的HTML文件。

微軟將通報功勞歸給Shadow Chaser Group代號crazyman的研究人員。微軟提醒,這項漏洞尚未修補,表示正在製作正式修補程式。

Beaumont寫了個Defender for Endpoint查詢規則,使用Office 365 E5的大型企業可以將之加在自訂偵測規則。

針對使用舊版Office的用戶,The Register引述安全專家提供的緩解建議包括利用Defender受攻擊面縮小規則(Attack Surface Reduction),將「封鎖Office應用程式執行子行程」的選項改為「封鎖」模式。或是移除ms-msdt的檔案類型關聯,以防止Office啟動ms-msdt。

Will Dormann及SANS ISC安全專家則說,由於尚未有修補程式,刪除ms-msdt或許是更好的辦法。

熱門新聞

2026-02-02

2026-02-03

2026-02-04

2026-02-02

2026-02-04

2026-02-03

2026-02-05