回顧整個星期的資安新聞,我們可以發現不少與網路攻擊行動有關,而且,這些駭客又運用了各種過往較為少見的招式或是工具發動攻擊。例如,駭客組織UNC3524在入侵受害組織後,不只從Exchange伺服器挖掘與公司併購有關的資料,更特別針對IP攝影機、視訊會議系統等網路視訊設備下手,將其納入殭屍網路。但這些視訊設備的影像和畫面,也很有可能成為駭客獲取公司營業資訊的另一種管道。

在許多攻擊行動透過網路發起的同時,也有利用儲存裝置來進行的滲透,例如,駭客在Raspberry Robin攻擊行動裡,使用了近期較少聽聞的USB儲存裝置來散播蠕蟲程式。更值得留意的是,駭客的基礎設施,有一部分竟是挾持特定廠牌的儲存設備來建置而成。

而在釣魚郵件的攻擊行動裡,也有濫用Google的SMTP中繼服務來埋藏寄信來源的方式,在4月份顯著增加。再者,也有攻擊者疑似利用組織將郵件系統從內部環境遷移到雲端的時候,因安全政策出現變化,而趁機挾持上百名使用者的電子信箱帳號,然後將其用於網釣攻擊。

有些由APT駭客發起的網路間諜攻擊行動,也出現了較為不尋常的手段。例如,中國駭客Winnti在攻擊行動Operation CuckooBees裡,運用了NTFS、CLFS檔案系統的特性,而能夠規避資安系統偵測;再者,他們的惡意程式彼此之間存在高度相依性,若是研究人員只針對單一惡意軟體進行分析,很有可能難以識破攻擊意圖。

在上述過往較為少見的攻擊手法之外,本週也出現數起鎖定防毒軟體下手的攻擊事件,不只是有人利用其中部分元件的漏洞來關閉資安防護系統,有部分駭客甚至藉由受害電腦的防毒軟體來側載惡意程式。由於防毒軟體往往掌握了系統層級的權限,日後這種針對防毒軟體元件弱點而來的攻擊行動可能也會越來越多。

【攻擊與威脅】

網路間諜藉由Exchange伺服器竊密,並攻擊網路視訊設備

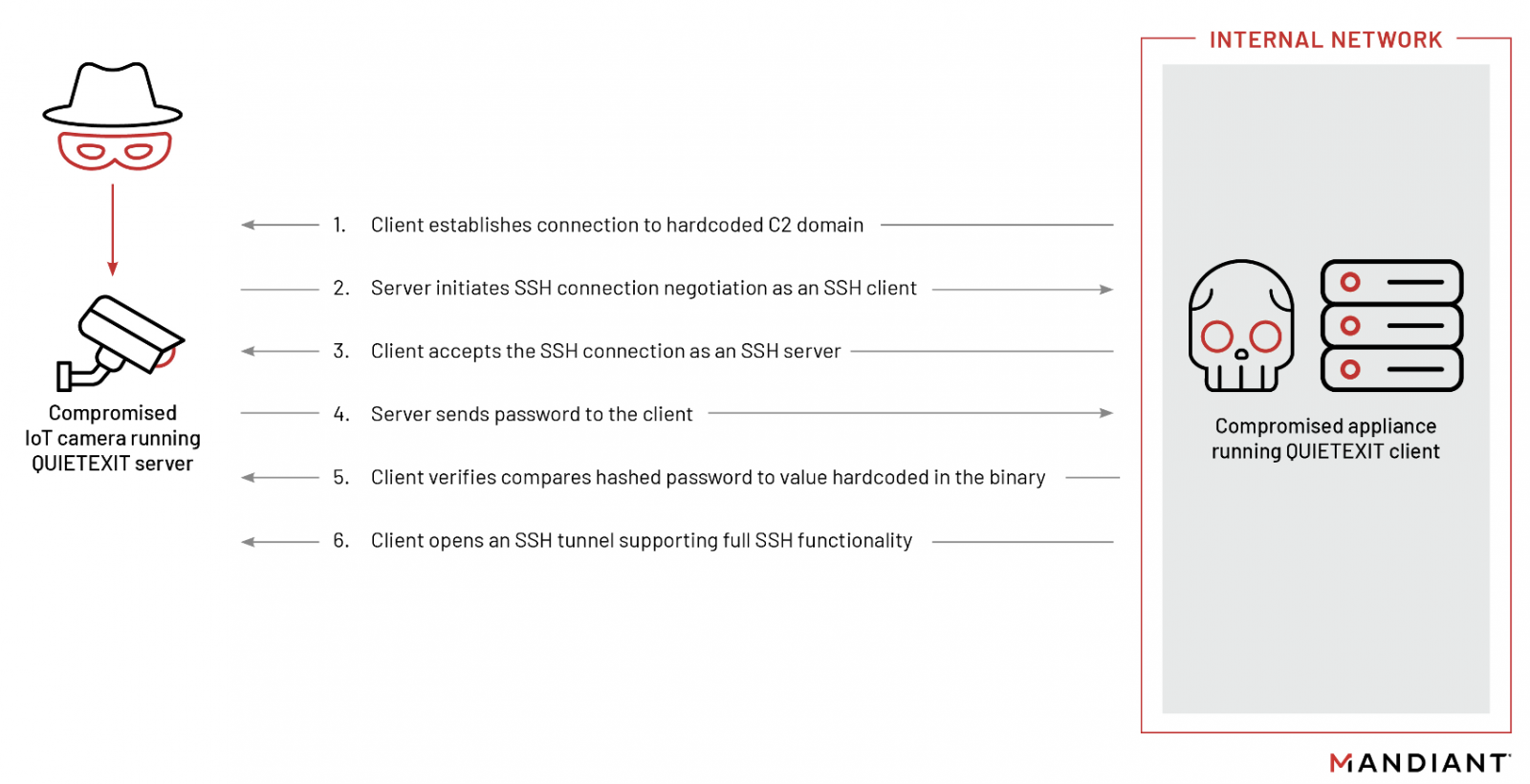

研究人員發現手法極為神秘的攻擊行動,駭客不只竊取往來郵件,還針對視訊會議系統下手。資安業者Mandiant揭露駭客組織UNC3524的攻擊行動,駭客在成功入侵受害組織後,透過Exchange伺服器(包含內部建置的伺服器與雲端服務),竊取含有公司合併資訊的電子郵件,並在沒有受到資安系統監控的網路設備上部署Quietexit後門程式,而在部分攻擊行動裡,他們也在受害組織的DMZ網路伺服器上,植入了名為reGeorg的Web Shell,來建立SOCKS隧道,可能暗中埋伏在受害組織超過18個月。

研究人員發現手法極為神秘的攻擊行動,駭客不只竊取往來郵件,還針對視訊會議系統下手。資安業者Mandiant揭露駭客組織UNC3524的攻擊行動,駭客在成功入侵受害組織後,透過Exchange伺服器(包含內部建置的伺服器與雲端服務),竊取含有公司合併資訊的電子郵件,並在沒有受到資安系統監控的網路設備上部署Quietexit後門程式,而在部分攻擊行動裡,他們也在受害組織的DMZ網路伺服器上,植入了名為reGeorg的Web Shell,來建立SOCKS隧道,可能暗中埋伏在受害組織超過18個月。

值得留意的是,這些駭客也利用Quietexit後門程式,針對曝露於網際網路的網路視訊設備下手,包含D-Link視訊監控鏡頭、LifeSize視訊會議系統來下手,疑似透過預設的管理者帳密入侵設備,來將這些設備納入殭屍網路。

駭客藉由USB隨身碟散播蠕蟲程式,並濫用威聯通網路設備回傳受害電腦資料

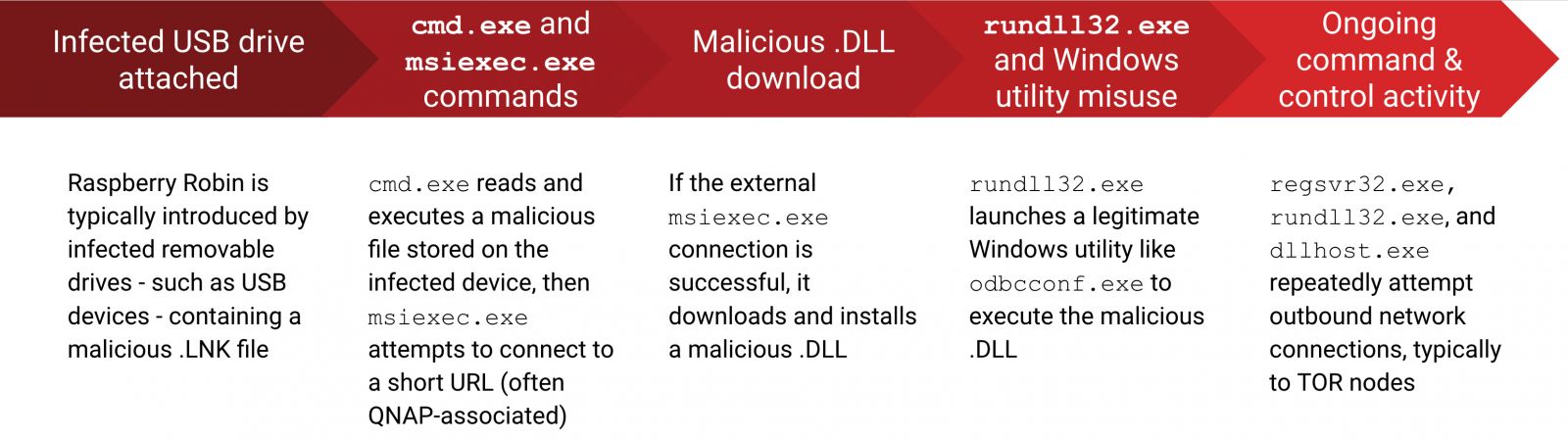

近年來駭客多半透過網路釣魚來投放惡意程式,但濫用USB儲存裝置的攻擊手法仍有事故發生。資安業者Red Canary揭露自2021年9月出現的Raspberry Robin攻擊行動,駭客利用USB儲存裝置散布蠕蟲程式,然後濫用受害電腦的Windows Installer處理程序(msiexec.exe)來存取駭客的基礎設施,這些設施多半由威聯通(QNAP)的設備組成,並在發出的HTTP請求裡包含了受害者的使用者名稱與電腦名稱。除此之外,駭客也運用洋蔥網路(TOR)的節點來增加C2中繼站的數量。

近年來駭客多半透過網路釣魚來投放惡意程式,但濫用USB儲存裝置的攻擊手法仍有事故發生。資安業者Red Canary揭露自2021年9月出現的Raspberry Robin攻擊行動,駭客利用USB儲存裝置散布蠕蟲程式,然後濫用受害電腦的Windows Installer處理程序(msiexec.exe)來存取駭客的基礎設施,這些設施多半由威聯通(QNAP)的設備組成,並在發出的HTTP請求裡包含了受害者的使用者名稱與電腦名稱。除此之外,駭客也運用洋蔥網路(TOR)的節點來增加C2中繼站的數量。

研究人員指出,他們已經在高科技與製造相關產業看到相關攻擊行動,但尚未確認受害組織之間是否存在關連,也無法判斷攻擊者的目的,不過,很可能是為了在受害電腦持續監控,駭客成功入侵後會部署惡意DLL程式庫,並透過Windows內建的應用程式來側載執行。

駭客濫用Google的SMTP中繼服務發送釣魚郵件

駭客發動釣魚郵件攻擊的手法,也出現濫用電子郵件服務的現象。資安業者Avanan提出警告,他們在4月看到攻擊者濫用Google的SMTP中繼(SMTP Relay)服務情況大幅增加,研究人員在2個星期的時間收到2.7萬封釣魚郵件,這種郵件透過上述服務寄送,從而隱藏信件的真實來源。

研究人員指出,只要這些採用Gmail的組織沒有適當的DMARC郵件驗證協定配置,攻擊者就能藉由這種方式,把釣魚郵件送到受害者的信箱。研究人員於4月23日向Google通報駭客的攻擊行動,但Google對於此事尚未做出回應。

駭客濫用英國健保局電子郵件帳號發動網釣攻擊

組織將電子郵件系統移轉至雲端服務,可能導致安全政策改變,而成為駭客用來攻擊的管道。資安業者Inky近日指出,駭客自去年秋天開始,盜用英國健保局(NHS)員工的電子郵件帳號寄送釣魚郵件,截至今年3月已有139名員工的帳號被冒用。研究人員在今年3月共偵測到1,157封以英國健保局員工名義寄送的釣魚郵件,這些郵件以傳送傳真檔案的名義引誘對方上當,一旦收信人依照指示開啟連結,就有可能被竊取微軟帳號的資料。

但為何駭客能大肆濫用該單位的員工電子郵件帳號?研究人員認為,可能與英國健保局去年將內部建置的郵件伺服器遷移至Exchange Online,使得相關安全配置產生變動,而出現能讓駭客挾持員工電子郵件信箱帳號的機會。

中國駭客Winnti竊取歐美組織的內部機密資料

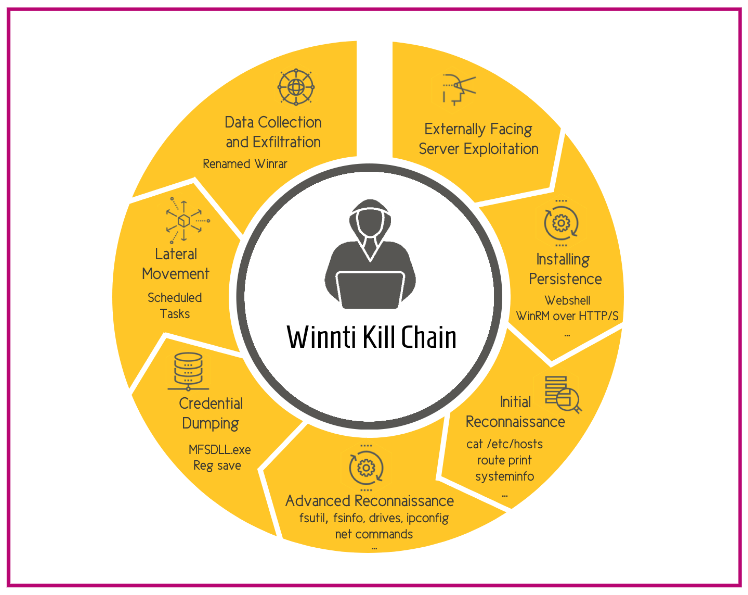

駭客埋藏在受害組織的網路間諜行動,很可能長達3年才被發現。資安業者Cybereason近日指出,他們於去年調查多起針對北美、歐洲、亞洲地區科技業與製造業的入侵事件時,發現至少從2019年就開始進行的網路間諜行動Operation CuckooBees。這起攻擊行動疑似由中國駭客組織Winnti(亦稱APT41、Barium)發起,駭客主要針對受害組織的智慧財產下手,竊取有關的資料,除此之外,該組織亦偵察網路架構,並收集使用者帳號資料、員工電子郵件、客戶資料等,以利日後再度對受害組織下手,迄今已洩露數百GB的資料。

駭客埋藏在受害組織的網路間諜行動,很可能長達3年才被發現。資安業者Cybereason近日指出,他們於去年調查多起針對北美、歐洲、亞洲地區科技業與製造業的入侵事件時,發現至少從2019年就開始進行的網路間諜行動Operation CuckooBees。這起攻擊行動疑似由中國駭客組織Winnti(亦稱APT41、Barium)發起,駭客主要針對受害組織的智慧財產下手,竊取有關的資料,除此之外,該組織亦偵察網路架構,並收集使用者帳號資料、員工電子郵件、客戶資料等,以利日後再度對受害組織下手,迄今已洩露數百GB的資料。

而對於駭客的攻擊手段,研究人員指出,攻擊者使用了未曾出現過的惡意軟體Deploylog,以及新版本的Spyder Loader、Privatelog、Winnkit等,並相當罕見地濫用作業系統的通用事件記錄檔案系統(CLFS)、NTFS檔案系統的機制,來規避資安系統的檢測。再者,比較特別的是,駭客所使用的惡意軟體皆相依其他元件,也就是必須具備相關元件的狀態下才能執行,使得研究人員難以各別分析就察覺攻擊意圖。

中國駭客Naikon攻擊南亞軍事單位,植入滲透測試工具Viper

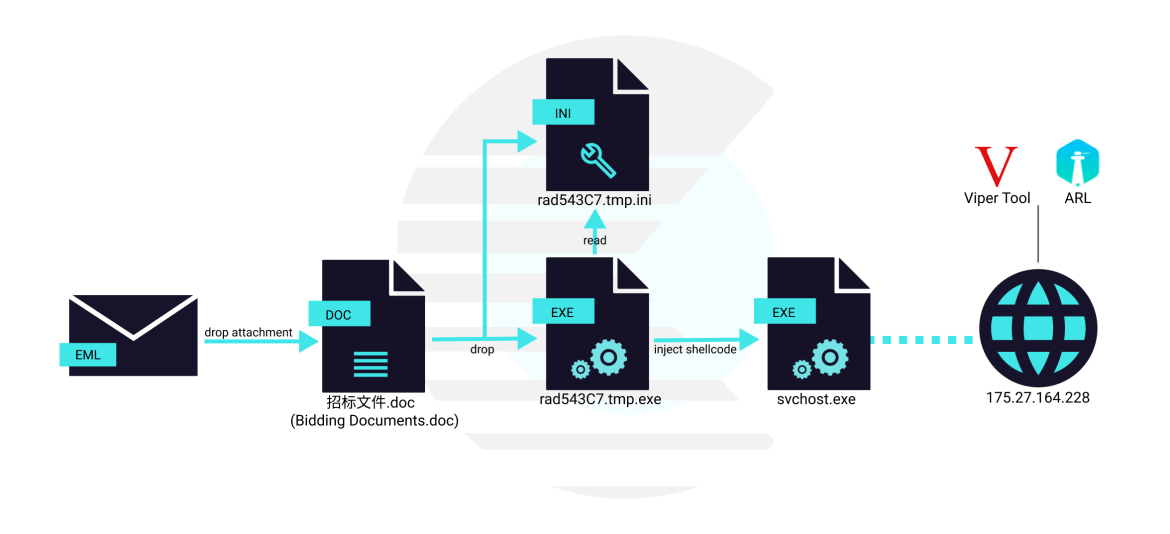

資安業者Cluster25揭露中國駭客組織Naikon的網路間諜攻擊行動,目標疑似鎖定南亞國家的政府機構。這些駭客藉由釣魚郵件發動攻擊,並以網頁應用程式防火牆WAF設備的招標文件當作誘餌,一旦對方開啟這份文件,電腦就會被植入滲透測試框架Viper,駭客也在C2伺服器上部署資產探索工具Asset Reconnaissance Lighthouse(ARL)進行監控。研究人員指出,根據Naikon的武器庫分析結果,該組織長期暗中進行間諜行動,為了避免被受害者發現,也不時調整其攻擊的策略、技術、程序(TTP)。

資安業者Cluster25揭露中國駭客組織Naikon的網路間諜攻擊行動,目標疑似鎖定南亞國家的政府機構。這些駭客藉由釣魚郵件發動攻擊,並以網頁應用程式防火牆WAF設備的招標文件當作誘餌,一旦對方開啟這份文件,電腦就會被植入滲透測試框架Viper,駭客也在C2伺服器上部署資產探索工具Asset Reconnaissance Lighthouse(ARL)進行監控。研究人員指出,根據Naikon的武器庫分析結果,該組織長期暗中進行間諜行動,為了避免被受害者發現,也不時調整其攻擊的策略、技術、程序(TTP)。

中國駭客Moshen Dragon操弄防毒軟體元件,利用DLL側載的方式執行後門程式

駭客為了避免攻擊行動被發現,往往會透過關閉防毒軟體,或是將惡意軟體加入白名單等方式來進行,但最近有駭客竟是運用防毒軟體來側載惡意程式。資安業者SentinelOne指出,他們發現中國駭客Moshen Dragon在鎖定中亞電信業者的間諜攻擊行動裡,會濫用防毒軟體的部分元件,如Symantec SNAC、TrendMicro Platinum Watch Dog、Bitdefender SSL Proxy Tool、McAfee Agent,以及Kaspersky Anti-Virus Launcher等,以DLL搜尋順序挾持(DLL Search Order Hijacking)的方式,來側載惡意程式PlugX與ShadowPad。

在受害電腦站穩腳跟後,駭客就會進一步濫用網路流量監聽工具Impacket進行橫向移動,最終在受害組織植入後門程式竊密。研究人員認為,駭客挾持防毒軟體的做法,主要還是與Windows作業系統維持DLL呼叫的相容性有關,而能讓攻擊者運用DLL搜尋順序挾持的手法對防毒軟體下手。

Avast防蠕蟲元件遭到勒索軟體AvosLocker濫用,用於停用防毒軟體,並掃描Log4Shell漏洞

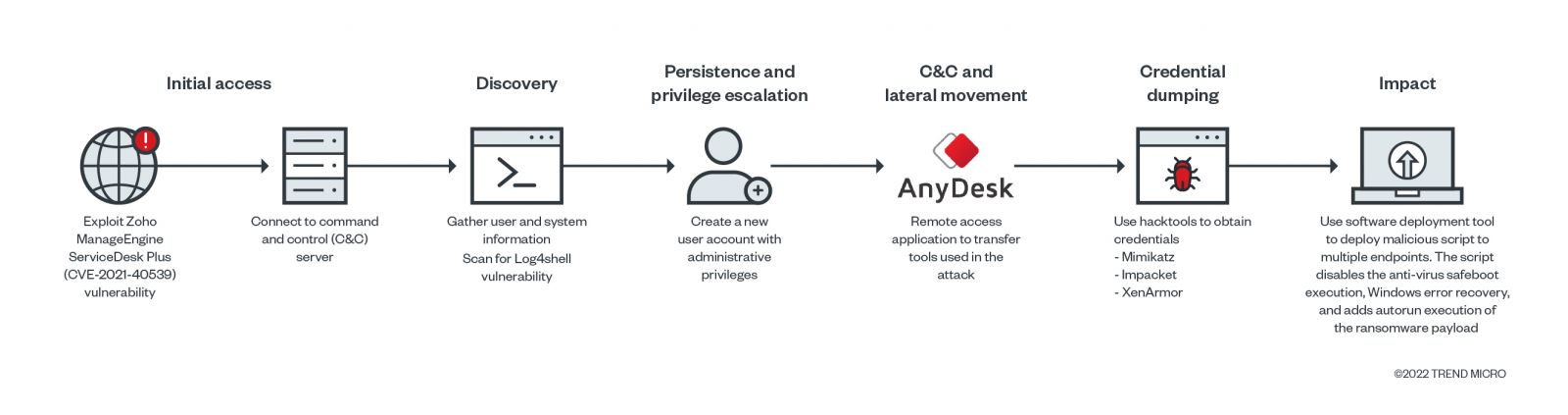

勒索軟體駭客不只是會加密電腦的檔案,還會探測受害組織是否存在Log4Shell漏洞。趨勢科技最近偵測到勒索軟體AvosLocker的攻擊行動,駭客疑似先利用Zoho ManageEngine ADSelfService Plus的漏洞CVE-2021-40539,入侵受害組織,然後從C2伺服器下載HTML應用程式檔案(HTA)並執行,這個HTA檔案將會觸發含有Shell Code的PowerShell程式碼,並連線到C2中繼站接收指令。接著,駭客透過PowerShell的處理程序,下載ASPX檔案格式的Web Shell,並收集伺服器上的系統資訊,然後下載遠端桌面軟體AnyDesk,藉此讓駭客通過防火牆進行控制,並下載作案工具。

勒索軟體駭客不只是會加密電腦的檔案,還會探測受害組織是否存在Log4Shell漏洞。趨勢科技最近偵測到勒索軟體AvosLocker的攻擊行動,駭客疑似先利用Zoho ManageEngine ADSelfService Plus的漏洞CVE-2021-40539,入侵受害組織,然後從C2伺服器下載HTML應用程式檔案(HTA)並執行,這個HTA檔案將會觸發含有Shell Code的PowerShell程式碼,並連線到C2中繼站接收指令。接著,駭客透過PowerShell的處理程序,下載ASPX檔案格式的Web Shell,並收集伺服器上的系統資訊,然後下載遠端桌面軟體AnyDesk,藉此讓駭客通過防火牆進行控制,並下載作案工具。

值得留意的是,他們濫用Nmap掃描受害組織的Log4Shell漏洞,並藉由Avast Anti-Rootkit的驅動程式檔案(asWarPot.sys)來關閉受害主機上的防毒軟體,然後執行勒索軟體。而對於上述防蠕蟲工具遭到濫用的情形,Avast表示,相關漏洞已於2021年6月修補,他們也與微軟合作,微軟已在Windows 10與11封鎖Avast的舊版驅動程式。

勒索軟體REvil重出江湖,研究人員發現新的惡意軟體檔案

之前已有研究人員發現勒索軟體REvil疑似東山再起的跡象,駭客重新恢復其公告受害者的網站運作,如今又有了新的進展。根據資安新聞網站Bleeping Computer的報導,資安研究員R3mrum、Advanced Intelligence執行長Vitali Kremez、Avast研究員Jakub Kroustek等多名資安研究人員,不約而同發現新的REvil勒索軟體檔案。

R3mrum指出,使用新版勒索軟體的駭客擁有原始碼,但目前的檔案不會執行加密;Vitali Kremez則表示,這個勒索軟體在4月26日編譯完成,並具備針對特定受害者的驗證機制;Jakub Kroustek則是指出,他們偵測到疑似是REvil變種的勒索軟體,組態配置與受害者ID都有所不同,目前並不會加密檔案,但會向受害者索討42個比特幣(BTC)的贖金。

勒索軟體Black Basta竄改傳真服務並在安全模式執行

在上個月首度出現的勒索軟體Black Besta,傳出很可能是駭客組織Conti成員另起爐灶,有資安業者揭露其攻擊手法的獨特之處。資安業者Minerva指出,攻擊者想要利用Black Besta加密檔案,必須要使用管理員的身分執行,若是透過一般的使用者權限,則不會發動攻擊。

研究人員發現,該勒索軟體開始執行後,不只會刪除磁碟區陰影複製(Volume Shadow Copy)的備份檔案,還會企圖竄改受害電腦已經存在的傳真服務(先刪除再建立相同名稱的服務),然後透過安全模式重新開機,並啟用上述的服務再度執行勒索軟體──先枚舉所有的磁碟機並逐一加入勒索訊息,然後占用大部分處理器的資源來加密所有檔案。研究人員指出,因為勒索訊息與公鑰都是針對特定組織而來,使得每個受害組織出現的Black Basta都不盡相同。

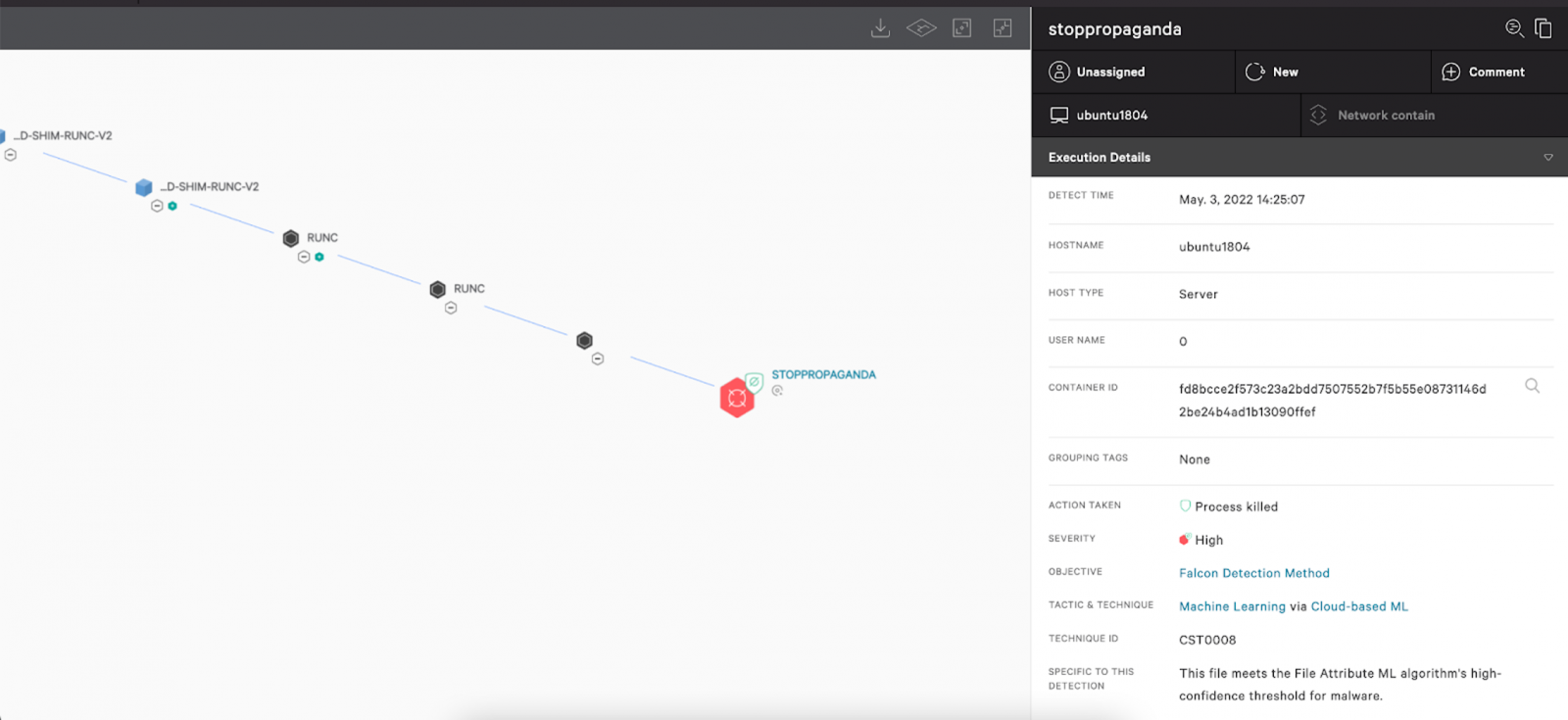

CrowdStrike的Docker蜜罐發現兩個可能引發阻斷服務的映像檔,疑似鎖定俄羅斯、白俄羅斯政府機關

烏克蘭戰爭開打至今,雙方的網路攻擊行動也不斷出現,但最近駭客的攻擊手法發生了變化。資安業者CrowdStrike近日指出,他們在2月27日至3月1日之間,看到疑似是烏克蘭政府發起的IT軍隊(UIA),利用曝露於網路的Docker引擎API,向俄羅斯與白俄羅斯24個政府機關、新聞網站,發動分散式阻斷服務(DDoS)攻擊。

烏克蘭戰爭開打至今,雙方的網路攻擊行動也不斷出現,但最近駭客的攻擊手法發生了變化。資安業者CrowdStrike近日指出,他們在2月27日至3月1日之間,看到疑似是烏克蘭政府發起的IT軍隊(UIA),利用曝露於網路的Docker引擎API,向俄羅斯與白俄羅斯24個政府機關、新聞網站,發動分散式阻斷服務(DDoS)攻擊。

這些駭客了上傳兩個Docker映像檔到Docker Hub,若有人去下載、部署這些映像檔,可能會啟動相關的攻擊,上述兩個檔案目前已被下載超過15萬次。

俄羅斯駭客APT29濫用工作行程安排平臺Trello發動攻擊

俄羅斯駭客鎖定外交單位發動攻擊的情況,也開始採用更為隱密的手段進行。資安業者Mandiant自1月中旬,發現俄羅斯駭客APT29的釣魚郵件攻擊,鎖定數個外交單位與政府機關而來。攻擊者假借大使官行政通知的名義,並冒用合法的電子郵件信箱寄信,挾帶名為Rootsaw的HTML投放器,以HTML挾帶(HTML Smuggling)的方式,投放IMG或ISO光碟映像檔到受害電腦,而這個映像檔的內容是Windows連結(LNK)檔案與惡意DLL程式庫。一旦受害者點選LNK檔案,便會觸發Beatdrop、Boommic下載器來攻擊受害電腦。

研究人員指出,他們觀察這些駭客在初始入侵不久後,12小時之內取得網域管理員的權限,最終投放了Cobalt Strike的Beacon。研究人員指出,這些駭客為了規避資安系統的偵測,他們利用工作管理平臺Trello架設C2中繼站,而在去年攻擊行動中,這些駭客曾濫用應用程式開發平臺Firebase、檔案共用服務Dropbox。

俄羅斯駭客針對羅馬尼亞政府發動DDoS攻擊

俄羅斯駭客不只針對烏克蘭發動網路攻擊,也鎖定援助烏克蘭的其他國家下手。羅馬尼亞情報局(SRI)於4月29日發出公告指出,從當地時間凌晨4時開始,該國與金融機構的一系列網站遭到分散式阻斷服務(DDoS)攻擊,駭客利用羅馬尼亞境外的網路設備發動攻擊,攻擊者的身分是俄羅斯駭客Killnet。該駭客組織坦承是他們發起的攻擊行動,並指出原因是羅馬尼亞眾議院主席馬塞爾·喬拉庫(Marcel Ciolacu)近期發表的聲明提及,該國將盡其所能,提供烏克蘭包含武器在內的各式援助。

北韓駭客Lazarus利用多種勒索軟體發動攻擊

因攻擊銀行而惡名昭彰的北韓駭客組織Lazarus(亦稱APT38、Hidden Cobra),有研究人員發現,這些駭客最近2年疑似也透過勒索軟體來牟利。資安業者Trellix指出,他們發現Lazarus的成員運用勒索軟體VHD的跡象,進一步分析與比對後,發現該組織還有利用Beaf、PXJ、ZZZZ、ChiChi等多款勒索軟體,這些勒索軟體共用部分程式碼,其中又以Beaf和ZZZZ的相似程度最高。

因攻擊銀行而惡名昭彰的北韓駭客組織Lazarus(亦稱APT38、Hidden Cobra),有研究人員發現,這些駭客最近2年疑似也透過勒索軟體來牟利。資安業者Trellix指出,他們發現Lazarus的成員運用勒索軟體VHD的跡象,進一步分析與比對後,發現該組織還有利用Beaf、PXJ、ZZZZ、ChiChi等多款勒索軟體,這些勒索軟體共用部分程式碼,其中又以Beaf和ZZZZ的相似程度最高。

這些駭客鎖定的目標,很可能是亞太地區的實體,不過,研究人員提及,其中發生在2020年的一起攻擊行動中,駭客只收到2.2個比特幣(時價約2萬美元),獲利並不高,研究人員認為,上述的勒索軟體攻擊事故,很可能是大型攻擊行動的一部分。

北韓駭客DarkSeoul利用Log4Shell漏洞入侵VMware遠距工作平臺

國家級駭客運用Log4Shell漏洞發動攻擊的情況,已有數起,且有不少是針對VMware遠距工作平臺而來。資安業者賽門鐵克於今年2月發現,北韓駭客DarkSeoul(亦稱Stonefly、BlackMine)攻擊美國工程公司,該公司與美國國防與能源領域具有合作關係。而駭客入侵該公司的管道,就是針對該公司的遠距工作平臺VMware View(舊版的VMware Horizon)伺服器下手,利用Log4Shell漏洞入侵。

在成功進入受害組織後,駭客部署後門程式Preft(亦稱Dtrack、Valefor),並利用Mimikatz收集帳密,之後於該公司內部網路進行橫向移動,進行竊密的工作。研究人員指出,這些駭客透過寄生攻擊(LoL)的手法,大量採用開源工具WinSCP、3proxy 等,並專注於竊取機密資訊的工作。他們呼籲組織應儘速修補相關系統的Log4Shell漏洞。

駭客透過惡意軟體PrivateLoader散布NetDooka惡意框架

駭客的惡意軟體分工中,先前有資安業者揭露專門投放惡意軟體的業者,他們以感染電腦數量來向駭客收費(Pay-per-install,PPI),最近又有駭客利用這種方式散布作案工具。趨勢科技發現,近期有駭客尋求PPI業者,藉由惡意軟體PrivateLoader投放名為NetDooka的惡意軟體框架,該框架由Dropper、Loader,以及RAT木馬程式等元組成。PPI業者會先投放NetDooka的Dropper元件,該元件會解密並執行Loader。

駭客的惡意軟體分工中,先前有資安業者揭露專門投放惡意軟體的業者,他們以感染電腦數量來向駭客收費(Pay-per-install,PPI),最近又有駭客利用這種方式散布作案工具。趨勢科技發現,近期有駭客尋求PPI業者,藉由惡意軟體PrivateLoader投放名為NetDooka的惡意軟體框架,該框架由Dropper、Loader,以及RAT木馬程式等元組成。PPI業者會先投放NetDooka的Dropper元件,該元件會解密並執行Loader。

而Loader會先確認受害電腦環境,並清除受害電腦的上的防毒軟體、封鎖防毒業者的網域,再藉由作業系統的BITS系統元件下載、以驅動程式的型式植入木馬程式,為了避免木馬程式遭到刪除或停止運作,駭客也藉由登錄檔的機碼設置了復原機制。

這個RAT程式可接受攻擊者遠端下達的命令,如執行Shell程式碼、發動DDoS攻擊、側錄鍵盤輸入的內容,以及進行遠端桌面存取等。研究人員認為,駭客透過植入惡意驅動程式的管道站穩腳跟,這樣的做法使得攻擊者能透過NetDooka惡意軟體框架,對受害電腦傳遞更多惡意軟體。

駭客以AWS的名義上傳2個惡意NPM套件

攻擊者假冒知名開發者的名義上傳惡意NPM套件,大型的雲端服務業者也成為受害者。資安業者WhiteSource於4月28日、30日,發現有人發動名為Package Backfill的攻擊行動,駭客假冒AWS的名義,找尋該公司曾經發布(但已下架)的NPM套件,然後以這些套件的名稱上架惡意軟體。

研究人員指出,第一個上架的套件名為hl7.fhir.r3.core,但套件內容僅有package.json檔案,很可能是實際攻擊之前的測試;而第二個名為@aws-cdk-example-dynamic-web-config/shared的套件,一旦受害者不慎安裝,攻擊者將藉此收集受害主機上的系統資訊,例如處理器架構、可用的記憶體、IP位址、MAC位址,使用的網路連接埠等資訊。研究人員指出,駭客藉由不再使用的NPM套件名稱來發動攻擊,並成功通過NPM的上架檢測機制,開發人員應透過套件的校驗機制來防範受騙。

駭客以無聊猿的名義向圖像創作者散布惡意軟體

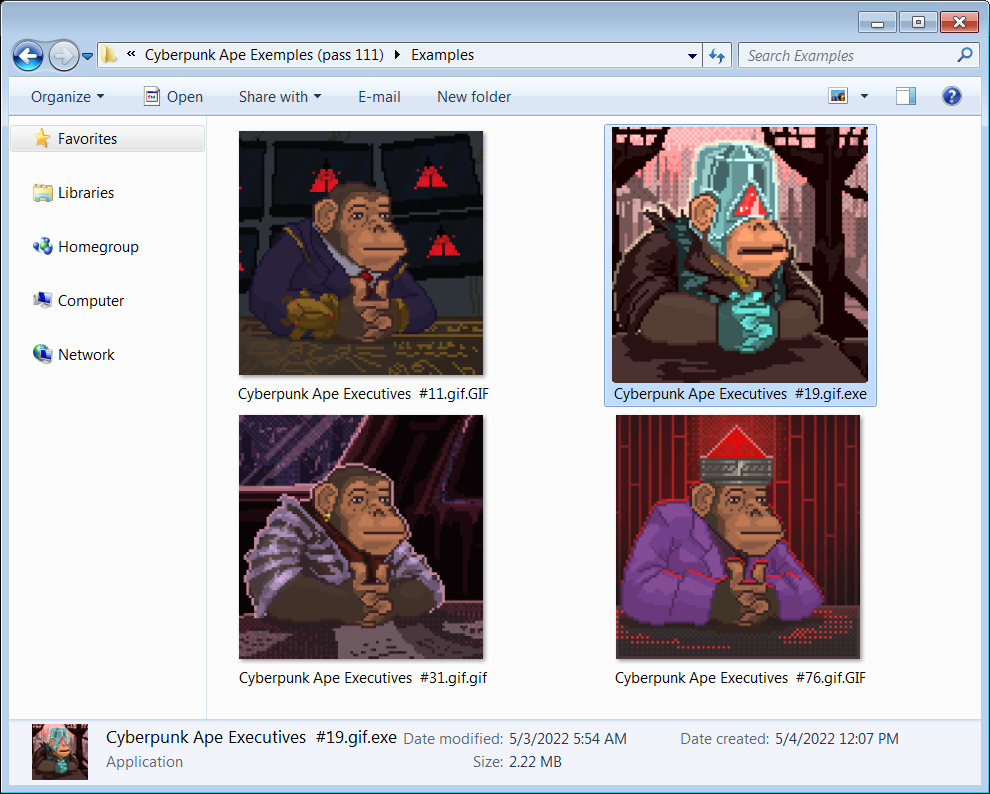

非同質化代幣(NFT)的創作當紅,駭客也看上這波熱潮,以徵求NFT作品所需的圖像為由,向創作者發動攻擊。資安業者Malwarebytes指出,近期有人鎖定DeviantArt、Pixiv等圖像作品分享網站的用戶,發送釣魚郵件,他們宣稱是NFT專案Cyberpunk Ape Executives,尋求與平面圖像的創作者合作,一旦對方被錄取,每天將會有200至350美元的報酬。

非同質化代幣(NFT)的創作當紅,駭客也看上這波熱潮,以徵求NFT作品所需的圖像為由,向創作者發動攻擊。資安業者Malwarebytes指出,近期有人鎖定DeviantArt、Pixiv等圖像作品分享網站的用戶,發送釣魚郵件,他們宣稱是NFT專案Cyberpunk Ape Executives,尋求與平面圖像的創作者合作,一旦對方被錄取,每天將會有200至350美元的報酬。

一旦收信人照作,就會從檔案共享網站Mega下載RAR壓縮檔,內含了許多GIF圖檔,但其中混入了可執行檔,一旦收信人不慎當作圖片開啟,電腦就有可能被植入竊密程式。對此Cyberpunk Ape Executives也提出警告,他們沒有相關的合作計畫,呼籲收到相關郵件的人不要回覆,也不要點選信件裡的連結。

西班牙總理、國防部長手機感染間諜軟體Pegasus

又有歐洲國家透露高層遭到間諜軟體Pegasus監控,但外界認為公布相關消息可能別有用意。西班牙政府於5月2日指出,該國總理Pedro Sanchez、國防部長Margarita Robles,兩人的手機先後於2021年5月、6月,感染了Pegasus間諜程式。

但外界認為,西班牙公布此事的動機並不單純,原因是加拿大公民實驗室於今年4月指出,63隻加泰羅尼亞人士的手機遭到Pegasus監控,這些手機的所有者包含該國總統、立法委員、公民組織成員等,背後疑似是西班牙所為,這次西班牙公布總理和國防部長遭到監控的事件,很有可能是要淡化針對加泰羅尼亞的攻擊行動。

雲端應用程式服務業者Heroku坦承因客戶資料庫遭駭,引發GitHub的OAuth憑證外洩事件

自GitHub於4月中旬發出公告,指出駭客濫用他們授予雲端應用程式服務Heroku、程式碼持續整合服務Travis-CI的部分OAuth憑證,導致數十個組織GitHub儲存庫可能會遭到異常存取,這起事件最近有了新的發展。

根據資安新聞網站Bleeping Computer的報導,Heroku於5月4日陸續向用戶寄送資安事故通知的電子郵件,表明為了對上個月的資安事故做出回應,他們將會強制重設用戶的密碼,但除此之外沒有進一步做出說明,而引發用戶不滿,認為該公司的資安事故處理不夠透明,且這樣的做法代表了當時Heroku應該遭到了攻擊。

這起風波發生的隔日,Heroku終於坦承他們於4月7日遭到入侵,駭客存取該公司資料庫並下載了客戶GitHub的憑證,並於4月8日下載這些客戶GitHub儲存庫的中繼資料,9日進一步存取含有原始碼的Heroku私有GitHub儲存庫資料。該公司於13日母公司Salesforce接獲通報後著手進行調查,遂於16日註銷所有與GitHub整合的OAuth憑證,且於5月4日決定進一步重設Heroku用戶的密碼。

【漏洞與修補】

F5公布BIG-IP系統出現重大漏洞,恐被攻擊者用於RCE攻擊

網路安全業者F5於5月4日發布資安通告,指出他們修補了BIG-IP系統的漏洞CVE-2022-1388,這項漏洞存在於iControl REST元件裡,影響從11.6.1至16.1.2的多個版本BIG-IP。一旦攻擊者加以利用,就藉由發送特定的請求來繞過iControl REST的身分驗證流程,進而有可能接管整個系統,CVSS風險層級達到9.8分。這項漏洞的嚴重程度,也使得美國網路安全暨基礎設施安全局(CISA)同日發出資安警示。

F5發布了新版軟體修補上述漏洞,而對於無法升級的用戶,該公司也提供了緩解措施,但指出用戶採用前,應留意部分的措施有可能會影響該系統運作。

關於曝露在資安風險當中的BIG-IP系統數量,資安人員Nate Warfield提出警告與預估,根據他透過物聯網裝置搜尋引擎Shodan兩年來的追蹤,可能有1.6萬套BIG-IP系統曝露在網際網路上。

用於嵌入式系統的程式庫存在DNS漏洞,恐波及數百萬物聯網設備

廣泛受到物聯網設備運用的程式庫,一旦出現漏洞,影響層面將相當廣泛。資安業者Nozomi Networks指出,他們發現uClibc、uClibc-ng程式庫所提供的DNS功能存在漏洞,攻擊者可用來發動DNS中毒,或是DNS欺騙攻擊,重新將受害者導向攻擊者控制的IP位址。

由於上述兩款程式庫受到Netgear、Axis、Linksys等網路設備廠商,以及供嵌入式應用的Linux發行版採用,可能超過200家廠牌的產品恐面臨上述風險。這項漏洞研究人員在2021年9月發現,並於2022年1月通報前述廠商,但目前尚無修補程式可用,這些廠商正試圖協助開發修補軟體中。

TLStorm 2.0漏洞波及Aruba、Avaya交換器

繼資安業者Armis於3月底發現存在於APC不斷電系統(UPS)的重大漏洞TLStorm,他們也在其他廠牌的網路設備找到相關漏洞。Armis近日指出,Aruba與Avaya多個型號的交換器裡,發現TLS通訊實作存在5個漏洞,這些漏洞存在於TLS程式庫NanoSSL,一旦攻擊者利用這些漏洞,將能打破受害組織的網段,並藉由交換器橫向移動,或是竊取受害組織的機密資料。研究人員將上述交換器的漏洞命名為TLStorm 2.0。Aruba、Avaya獲報後,已針對受影響的交換器發布修補韌體。

Avast、AVG防毒軟體存在近10年的高風險漏洞

日前研究人員發現駭客在攻擊行動裡,利用Avast防蠕蟲程式(Anti Rootkit)的元件停用防毒軟體,而最近研究人員揭露了更多可被濫用的漏洞。資安業者SentinelOne於2021年12月向防毒業者Avast通報,他們在該公司旗下Avast、AVG防毒軟體的防蠕蟲程式裡,發現了兩個相當嚴重的漏洞CVE-2022-26522、CVE-2022-26523,這些漏洞自2012年Avast防毒軟體12.1版存在至今,很可能影響數百萬用戶。

這些漏洞一旦遭到利用,攻擊者就有可能關閉資安產品、覆蓋系統元件,或是導致電腦出現藍白畫面(BSOD)。研究人員指出,這些漏洞可能會被攻擊者用於第二階段的瀏覽器攻擊,或是執行沙箱逃逸。Avast、AVG獲報後已於22.1版防毒軟體修補上述漏洞,並將陸續派送給用戶。

蘋果Apple Silicon處理器存在Augury漏洞,恐洩露準備要執行的命令

蘋果自行設計的Apple Silicon處理器晶片中,可能也存在類似推測執行(Speculative Execution)的漏洞。美國伊利諾大學香檳分校(UIUC)、華盛頓大學(UW),以及以色列特拉維夫大學的數名研究員聯手,在蘋果的A14、M1、M1 Max處理器上發現名為Augury的漏洞,這項漏洞與該廠牌處理器所採用的記憶體資料預先讀取機制(Data Memory-Dependent Prefetcher,DMP)有關,一旦攻擊者利用這項漏洞,就有可能洩露處理器核心或指令集尚未讀取的資料。再者,該漏洞也會讓這些蘋果處理器對於Spectre漏洞的防禦措施失效。

研究人員指出,雖然這個漏洞目前尚未遭到利用,但此漏洞可能會被攻擊者用於破壞作業系統,使得記憶體使用位址空間隨機載入(ASLR)的機制失效。研究人員已經通報相關分析結果,不過目前蘋果沒有進一步回應。

微軟修補Azure PostgreSQL租戶隔離漏洞

雲端資料庫的漏洞,很有可能讓駭客能用於存取其他租戶的資料庫內容。資安業者Wiz Research發現在微軟Azure Database for PostgreSQL的服務裡,存在名為ExtraReplica的漏洞,這項漏洞包含兩項缺陷,其中之一是微軟為強化PostgreSQL Flexible Server功能所做的修改,而能被攻擊者用於提升權限,另一項則是允許攻擊者使用正向表達式,發布含有萬用符號結尾的憑證,而運用於跨租戶攻擊的弱點。攻擊者一旦串連上述漏洞,就有可能藉讚此取得其他Azure PostgreSQL Flexible Server用戶資料庫的讀取權限,微軟獲報後已於4月28日完成修補。

【資安防禦措施】

OpenSSF推出能檢測惡意NPM與PyPI套件的工具

惡意NPM套件的攻擊事故近期已有數起,有鑑於這種現象,研究人員開發了相關的分析工具。開源安全基金會(OpenSSF)於4月28日,公布了軟體套件分析(Package Analysis)專案的系統原型,研究人員藉此系統來解析開源市集NPM、PyPI裡的惡意套件,經過一個月測試,他們找到超過200個惡意套件。研究人員指出,目前該系統所識別出的惡意套件,多數與程式碼的混淆與偽造網址有關,有些僅有簡單的程式碼,很有可能是資安人員為了漏洞懸賞而上架的概念性驗證程式(PoC)。OpenSSF呼籲社群要協助強化此系統的能力,以便此專案能早日實際應用於開發社群,以便更快找到有問題的開發套件。

研究人員發起Malvuln專案,找尋勒索軟體的漏洞來阻止攻擊行動

為了防堵勒索軟體加密電腦檔案,有研究人員試圖找出漏洞來阻止運作。資安研究員John Page(Hyp3rlinx)於2021年1月發起名為Malvuln的專案,該專案的目標是找出並公布惡意軟體與勒索軟體的漏洞,該專案上線至今此專案已揭露數百個惡意程式漏洞,並提概念性驗證(PoC)攻擊程式,到了5月3日,Malvuln進一步公布多款惡名昭彰的勒索軟體漏洞細節,這些勒索軟體包含了WannaCry、REvil、Conti,以及LokiLocker等。

研究人員本次揭露的漏洞,主要與勒索軟體的運作方式有關,因為駭客都會搜尋現有資料夾裡的DLL檔案,並用來側載惡意程式,一旦研究人員利用勒索軟體的漏洞,就能透過DLL挾持(DLL Injection)來置換駭客的檔案,進而終止加密資料的攻擊行為。雖然該專案立意良善,但也有資安專家認為,駭客會修補Malvuln公布的軟體漏洞,而讓資安人員無法用來反制。

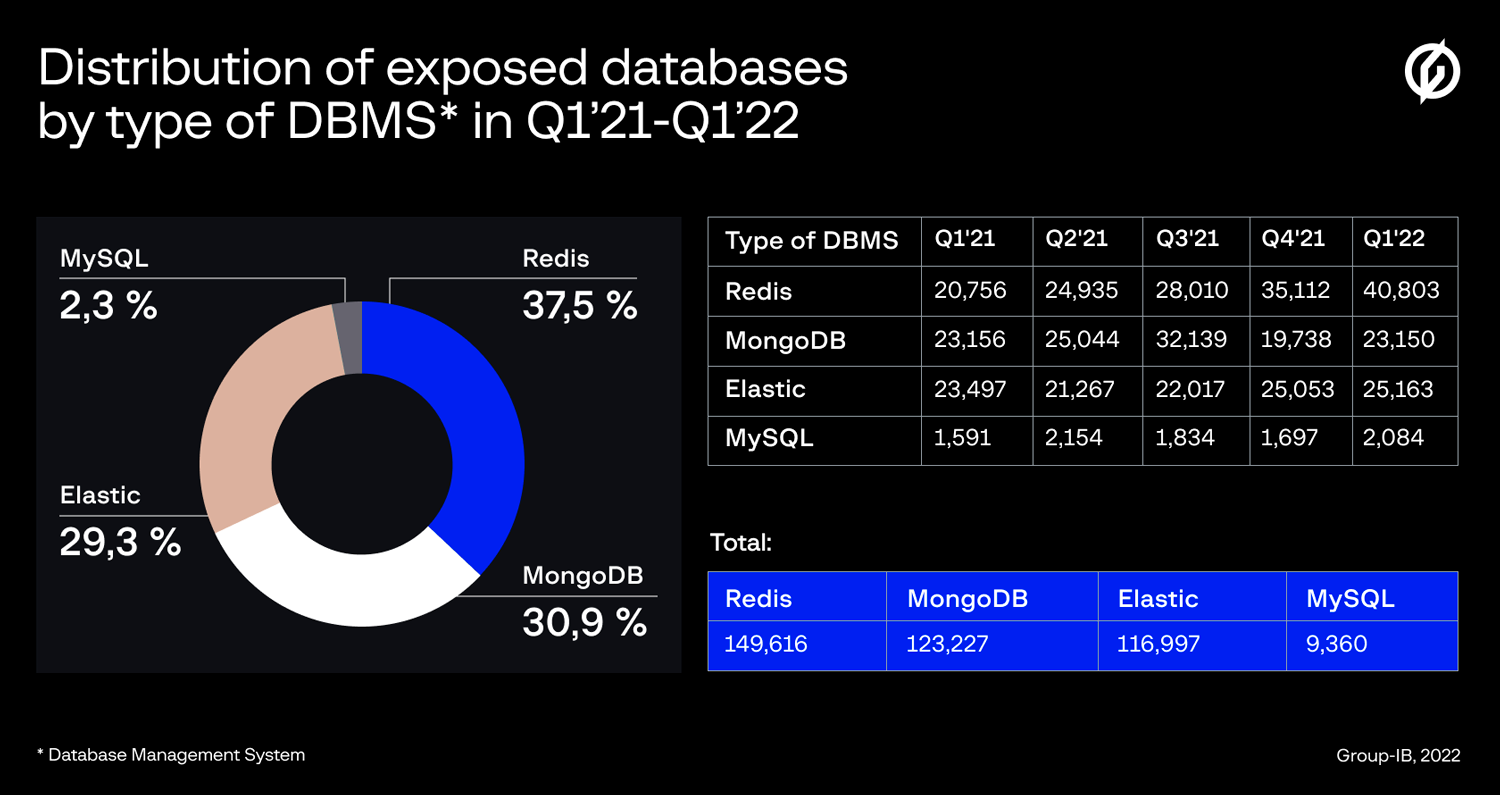

曝露於網際網路的資料庫於自2021年開始不斷增加

隨著這幾年疫情的蔓延,遠距工作成為常態,使得企業的網路環境變得更加複雜,而可能使得曝露在網際網路上的資料庫大幅增加。資安業者Group-IB指出,他們在2021年共發現了30.8萬個曝露的資料庫,且自2021年第1季開始幾乎不斷增加,而這樣的情況到了今年第1季更加惡化,新增了9.1萬個資料庫。而對於這些資料庫的類型,研究人員發現,近4成是Redis,其次是MongoDB和Elastic,而根據這些資料庫位於的國家來看,主要是美國,中國次之。

隨著這幾年疫情的蔓延,遠距工作成為常態,使得企業的網路環境變得更加複雜,而可能使得曝露在網際網路上的資料庫大幅增加。資安業者Group-IB指出,他們在2021年共發現了30.8萬個曝露的資料庫,且自2021年第1季開始幾乎不斷增加,而這樣的情況到了今年第1季更加惡化,新增了9.1萬個資料庫。而對於這些資料庫的類型,研究人員發現,近4成是Redis,其次是MongoDB和Elastic,而根據這些資料庫位於的國家來看,主要是美國,中國次之。

臺灣百貨業者的網站、帳密保護、郵件安全尚待加強

在最近3年受到疫情的衝擊,百貨業者紛紛進行數位轉型,推出電子支付工具與電商網站,但在此同時資訊安全也相形變得更加重要,有資安業者針對臺灣百貨業者進行調查。資安業者Cymetrics近日針對臺灣前十大百貨業者檢測資安曝險的情況,結果發現,這些百貨公司的網站普遍出現配置不當,或是元件沒有即時更新的情況,攻擊者很可能藉由跨網站攻擊繞過相關安全驗證機制,或是利用舊版軟體的已知漏洞入侵。

在最近3年受到疫情的衝擊,百貨業者紛紛進行數位轉型,推出電子支付工具與電商網站,但在此同時資訊安全也相形變得更加重要,有資安業者針對臺灣百貨業者進行調查。資安業者Cymetrics近日針對臺灣前十大百貨業者檢測資安曝險的情況,結果發現,這些百貨公司的網站普遍出現配置不當,或是元件沒有即時更新的情況,攻擊者很可能藉由跨網站攻擊繞過相關安全驗證機制,或是利用舊版軟體的已知漏洞入侵。

再者,電子郵件安全與帳號保護的部分,也出現仍需加強的情況。研究人員指出,有半數業者疏於電子郵件安全防護,亦有高達4家業者曾出現帳號資料外洩的事故,而可能成為攻擊者下手的目標。

【資安產業動態】

趨勢科技宣布成立車用資安新公司VicOne,布局電動車資安防護領域

趨勢科技5月4日宣布成立車用資安新公司VicOne,這是該公司繼2019年與四零四科技共同成立TXOne Networks,擴展工控資安領域後,加強布局電動車產業資安防護領域。此舉將致力於解決電動車日益升高的資安需求,同時將推動「策略合作夥伴計畫」,目標是協助國內的汽車系統整合及零組件製造商,做到汽車品牌廠的資安合規要求。同時,鴻海推動的MIH開放電動車聯盟,也將參加VicOne策略合作夥伴計畫,而SOAFEE、AUTOSAR等產業聯盟,亦與VicOne進行合作。

Synopsys併購DAST服務業者WhiteHat Security

美國電子設計自動化(EDA)業者新思科技(Synopsys)於4月27日宣布,他們將以3.3億美元的價格,買下NTT Security旗下的應用程式安全服務公司WhiteHat Security,併購後將為新思科技帶來動態應用程式安全測試(DAST)的相關技術,這起併購案預計在該公司的今年第3財季完成。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-06

2026-03-09