情境示意圖,photo by Jeremy Bezanger on unsplash

阿姆斯特丹自由大學(Vrije Universiteit Amsterdam)的漏洞安全實驗室VUSec本周發表一篇研究報告,指出在2018年曝光的CPU推測執行漏洞Spectre並沒有修補完全,使得該實驗室依然可透過其它管道開採其中的CVE-2017-5715漏洞,進而推測核心記憶體中的機密資訊。

推測執行(Speculative Execution)為一用來提升CPU效能的設計,可提前執行可能需要的指令,相關指令若涉及機密資料,並把資料帶入快取,駭客即可開採此一程序,讀取存放在記憶體中的機密資訊,又稱為旁路攻擊。Spectre由3個變種漏洞組成,分別是CVE-2017-5753、CVE-2017-5754,以及VUSec這次的發現有關的CVE-2017-5715。

CVE-2017-5715屬於分支目標注入漏洞(Branch Target Injection,BTI),又被稱為Spectre v2,也被視為最危險的Spectre變種,它允許一名無特權的駭客遞送任何分支目標到間接的分支預測器,促使核心推測性地跳至注入目標的程式碼區域並執行程式。

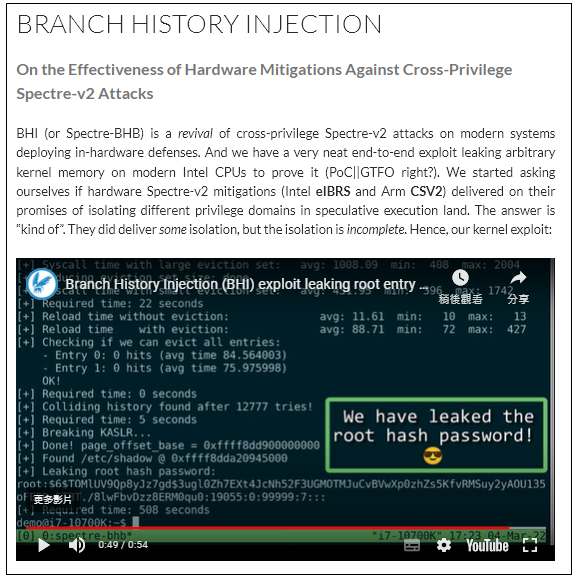

硬體及軟體業者提出了各種緩解措施來修補BTI,主要是讓預測器可追蹤權限等級,然而,VUSec卻發現了可用來開採Spectre v2的新途徑──分支歷史注入(Branch History Injection,BHI)。

VUSec團隊說明,硬體的緩解措施的確可避免無特權駭客於核心注入預測器條目,然而,由於預測器仰賴全域歷史來選擇目標條目以推測執行,若駭客得以自用戶空間毒害全域歷史,就能迫使核心因誤判形勢而外洩資料。

此外,VUSec認為英特爾及Arm修補BTI漏洞時,已經達到它們原先想要的目的,業者沒想到的是相關的攻擊表面比它們原先估計的還要廣泛,且BHI基本上是BTI漏洞的延伸,只要是當初被這個BTI漏洞影響的產品,就會受到新漏洞的波及。

英特爾把VUSec所發現的漏洞拆分為CVE-2022-0001及CVE-2022-0002,而Arm對此僅提供一個漏洞編號CVE- 2022-23960,雙方皆已釋出安全建議。文⊙陳曉莉

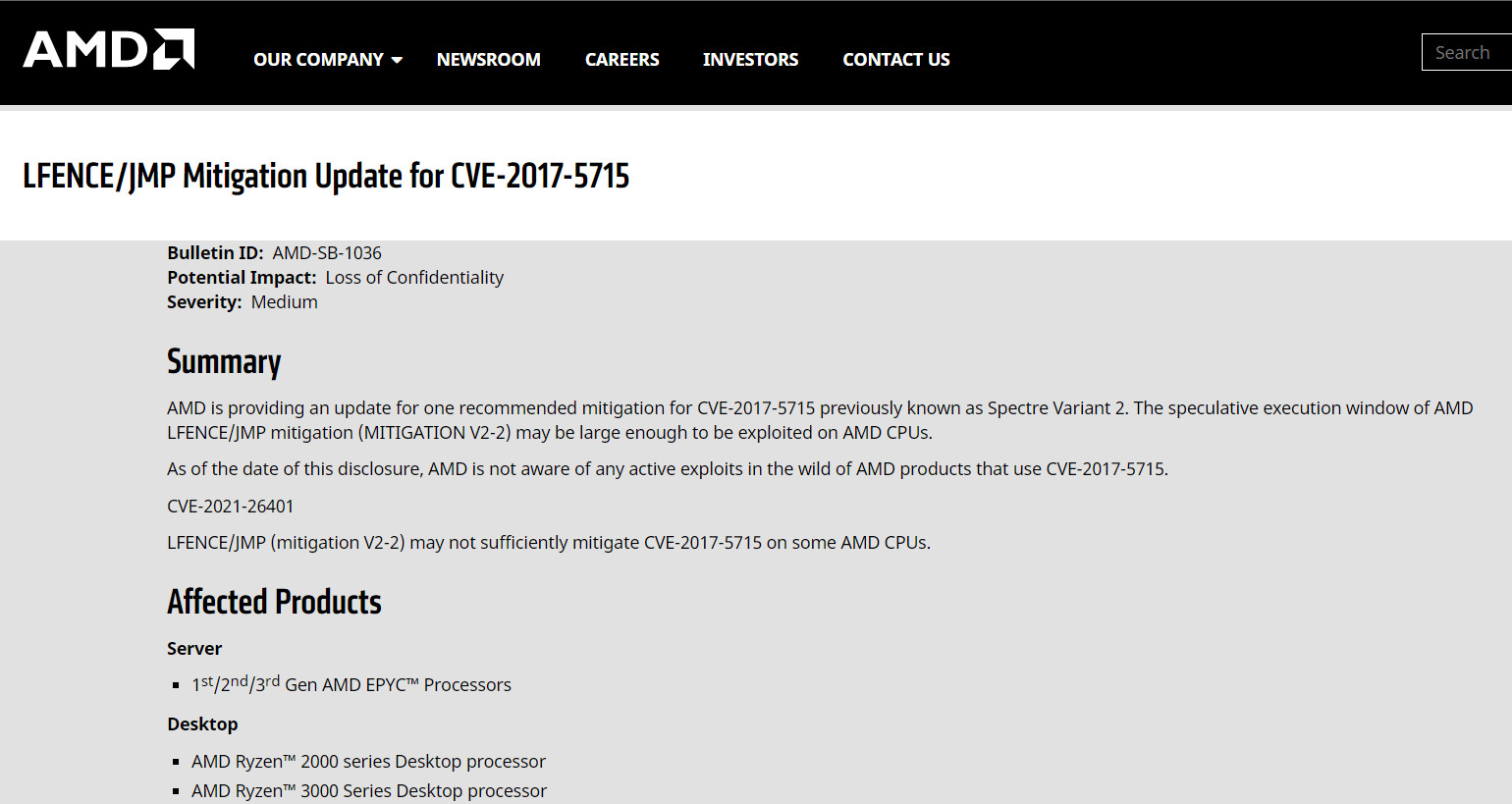

【3月15日補充資訊】至於AMD方面,先前消息指出此漏洞對該公司處理器的影響不大,但英特爾的IPAS STORM研究團隊已經通報AMD,指出AMD處理器同樣暴露在此漏洞的風險之下,後續AMD也感謝Intel通報,並提出新的緩解措施來因應。文⊙iThome電腦報資安主編羅正漢

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10