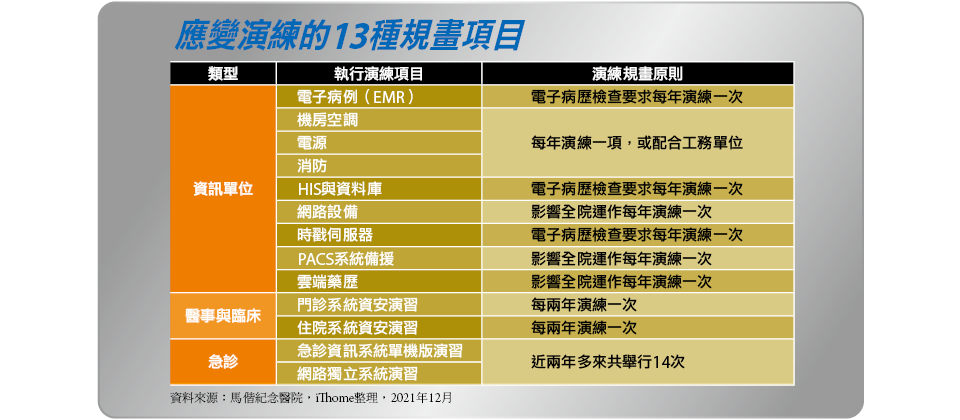

【應變演練的13種規畫項目】為提升資安事件通報與應變能力,定期演練是必要的工作,演練項目與內容可依各院方需求而增修,特別的是,馬偕也從務實角度來評估整體服務的運作,重視急診單位的演練與強化。(資料來源:馬偕紀念醫院,iThome整理製表,2021年12月)

要提升組織資安危機的應變能力,除了建立資通安全事件通報制度與應變指揮架構,演練的重要性同樣是關鍵,一旦真正情況發生時,才能減低慌亂,讓組織人員有所適從。已納入關鍵CI的馬偕紀念醫院,在資安管理政策面上,除了訂定資通安全維護計畫,將醫療儀器設備與工控、工務資產納入管理範圍,在資安應變的規畫上,他們也在架構面與作業流程面持續精進,希望讓「應變」不只是紙上談兵,而是能夠真正落實到各單位。

關於馬偕醫院的資安應變規畫,目前涵蓋那些面向?基本上,組織架構是推動這項機制的基礎,馬偕紀念醫院資訊室主任鄭聰貴鄭聰貴指出,他們過去已經成立資通安全委員會,制定管理組織架構,隨著個資保護的重要性提升,他們現在更將其發展為資通安全暨個資保護委員會。

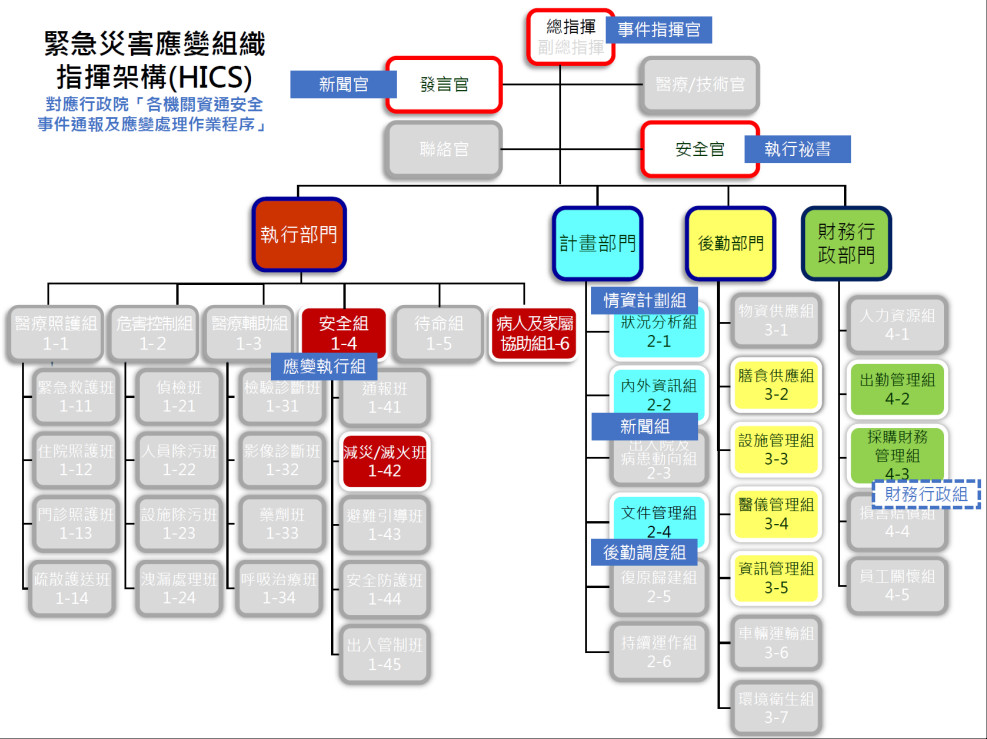

在應變組織架構的發展上,以整個醫療體系而言,過去已有緊急災害管理應變措施計畫,而馬偕目前也將資安納入醫院災害防救架構,換言之,是將資安委員會納入危機管理委員會,讓應變體系更統一,並且,針對院內一線單位,包括病例課、業務課、門診、住院、藥劑科、檢驗科與放射科等,建立各自的資安應變標準作業程序,讓應變管理可以細化。

因此,關於資通安全事件通報及應變,他們也依循緊急災害應變組織指揮架構(HICS),構成資通安全事件的應變指揮架構。同時,他們也遵循應變處理作業程序,依據資安事件通報嚴重性分組,例如,當發生第一、二級資安事件時,由或資訊長(資訊室主管)擔任事件指揮官,發生嚴重的第三、四級資安事件時,則由更高層級的資安長(副院長)擔任指揮官,

在此應變架構之下,指揮官的底下需設執行秘書與新聞官,若以馬偕的規畫而言,出現三級事件時,由資安長擔為總指揮,資訊室主任與院長室主任就是副手,他們旗下設有4個執行小組,包括應變執行組、情資及計畫組、新聞組與後勤調度組,一旦啟動緊急應變程序時,就能有具體的責任分工。

圖片來源/馬偕紀念醫院

為了因應緊急災害事件,醫院依據醫療法應設置緊急災害應變組織與指揮架構,而在資通安全事件通報及應變小組當中,上層組織架構可參照辦理,讓制度統一而不混亂,再依需求調整,讓責任分工更為具體。

應變演練是落實關鍵,臨床與急診更是院方關注的焦點

有了應變組織架構,能否持續進行應變演練、提升處理的熟練度,更是重點,遇到事件才不會慌了手腳,馬偕從2019年開始,已經每年進行這些練習。然而,特別的是,馬偕所設計的應變演練項目相當多元。

基本上,他們應變演練的對象,包含資訊單位,以及醫事與臨床單位。以資訊單位的應變演練而言,共有9種項目,包含電子病歷(EMR)、醫療資訊系統(HIS)與資料庫、網路設備、時戳伺服器、PACS系統備援,以及雲端藥歷批次下載。另外,這項演練也涵蓋機房環控的空調、電源與消防,原則上,這部分演練作業,資訊單位自己就可以進行,每年演練一項,或可配合工務單位進行。

以醫事與臨床單位的應變演練而言,馬偕設計了2個項目,包含門急診系統,以及住院系統的資安演習,重點放在事件發生時能有現成的劇本可參考,並要做好充分溝通,一旦事件不幸發生時,先前的演練經驗就能幫上忙。這部分他們是每兩年演練一次,而且是不同項目交替執行。

特別的是,為了讓醫院24小時不中斷的急診作業,在遇到危機時也能持續運作,馬偕增加了急診區專屬的備援網路,並建置一套離線的設備,目的是預防網路出問題時,可透過這樣的機制,確保急診單位的網路服務正常運作。

同樣地,為了確保事故發生時,院方能有效應變,他們在最近兩年多,針對急診備援網路切換及離線系統運作,總共已舉辦14次演練。這也點出,面對資安事件的應變處理,實際進行多次演練,確保作業的熟悉度,至關重要,尤其是醫院急診的正常運作,往往攸關人命。此外,鄭聰貴表示,復原也是持續演練所要改進的重點,畢竟在事發過後,如何將各式資訊更新到原有系統,存在相當多溝通協調的議題。

資安防護需有通盤規畫,現階段著重內部網路監控與管理

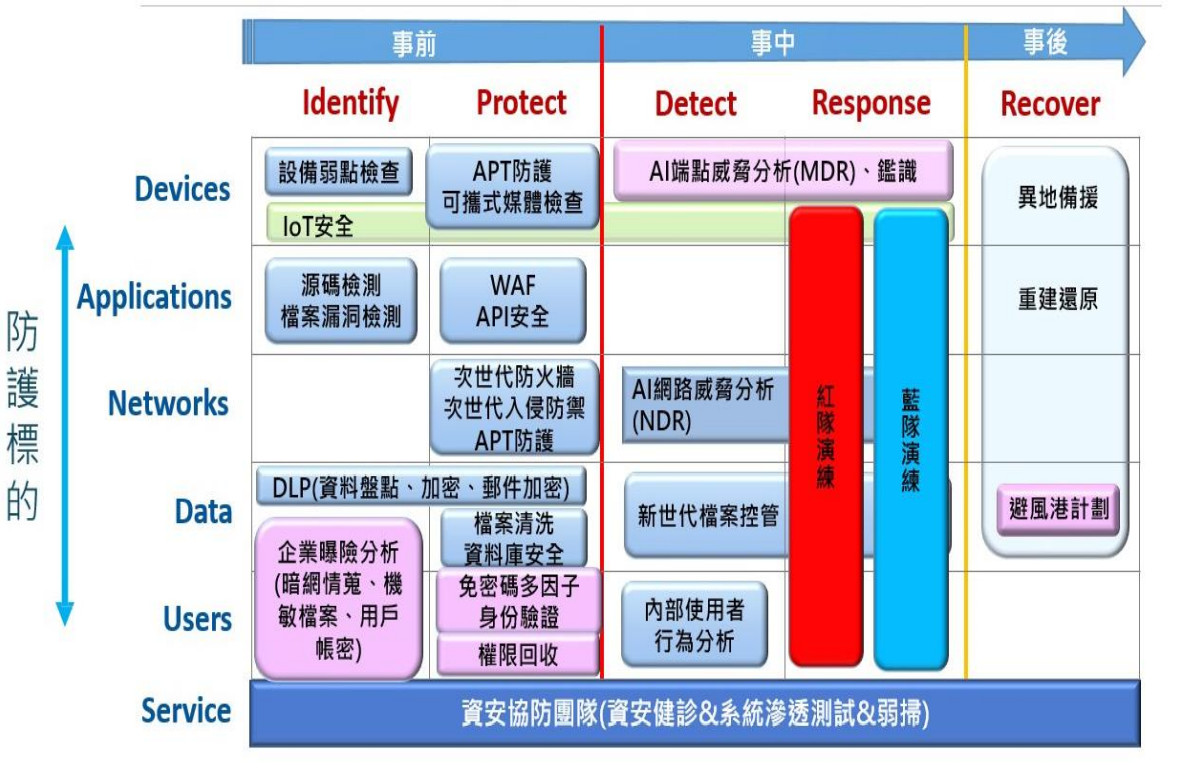

除了上述應變演練,在資安防護架構的規畫,馬偕也有全面考量。鄭聰貴展示一份防禦藍圖,是以安全模型Cyber Defense Matrix(CDM)為依據,可呈現事前、事中與事後的技術防禦面向。

以事前識別與保護的面向而言,除了普遍常見的各式資安防護解決方案,包含:設備弱點檢查、可攜式媒體檢查、WAF、API安全、次世代防火牆、APT防護、DLP、資料庫安全等,特別的是,也涵蓋到源碼檢測、檔案清洗、企業曝險分析、免密碼多因子身分驗證,以及權限回收。

而在事中偵測與回應方面,包括聚焦MDR、NDR、新世代檔案控管,以及內部使用者行為分析,還有紅藍隊演練;在事後復原面向,則有異地備援、重建還原與避風港計畫。此外,還加上針對服務面的資安健診、滲透測試與弱點掃描。

透過這樣的防禦藍圖呈現,涵蓋組織現有及未來要進行的防護規畫,也等於讓組織在資安防護規畫上,定出明確的強化方向。

難得的是,過去有些資安業者會運用這樣的模型,來解釋資安產品的防禦範圍,但我們很少看到組織或企業,懂得運用此模型來建構自身的防禦藍圖,這點很值得大家學習。

另外,在資安防護的網路隔離面向,鄭聰貴提到幾個重點。例如,防火牆的規畫要完善,在每個關鍵點都設置,不論是在網頁應用、IoT、醫療與影像系統等,並將防火牆所蒐集的資料,彙整到一個大數據分析平臺集中監控,並透過戰情室進行管理。此外,針對IoT與儀器設備等,也會分流到不同的網路環境,降低風險。

特別的是,對於掛號、看診記錄的查詢,普遍醫院提供網站API服務,已成常態,除了可以透過大數據分析,來了解API呼叫是否存在異常,同時也可利用網站應用程式防火牆(WAF),並增加API閘道器,做到雙重防護,讓協力廠商的自動化程式在存取時,還需要Token驗證才能執行,實現零信任的安全確認。

此外,導入端點防護系統也是重點,畢竟現在不少資安威脅都會先潛伏在內部一段時間,院方必須及早偵測,以免後續出現惡意威脅大爆發或資料外洩,同時,對於連接院內網路的設備他們規範一套申請流程,要求所有聯網設備一律需經過申請,避免不明設備連入的風險。

圖片來源/馬偕紀念醫院

若要檢視醫院組織內部資安的整體狀況,導入安全模型Cyber Defense Matrix(CDM)是不錯的方法,難得的是,馬偕紀念醫院已這麼做,他們描繪現有與未來要進行的防禦藍圖,掌握不同層面的事前、事中與事後規畫方向。

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-23