Cybereason

進階持續性威脅攻擊(APT)的手法日趨隱密,很可能暗中行動數年才被資安人員發現。例如,資安業者Cybereason於10月6日,揭露名為GhostShell的攻擊行動(Operation GhostShell),駭客運用從未被發現的RAT木馬程式ShellClient,攻擊全球的航太產業與電信公司。

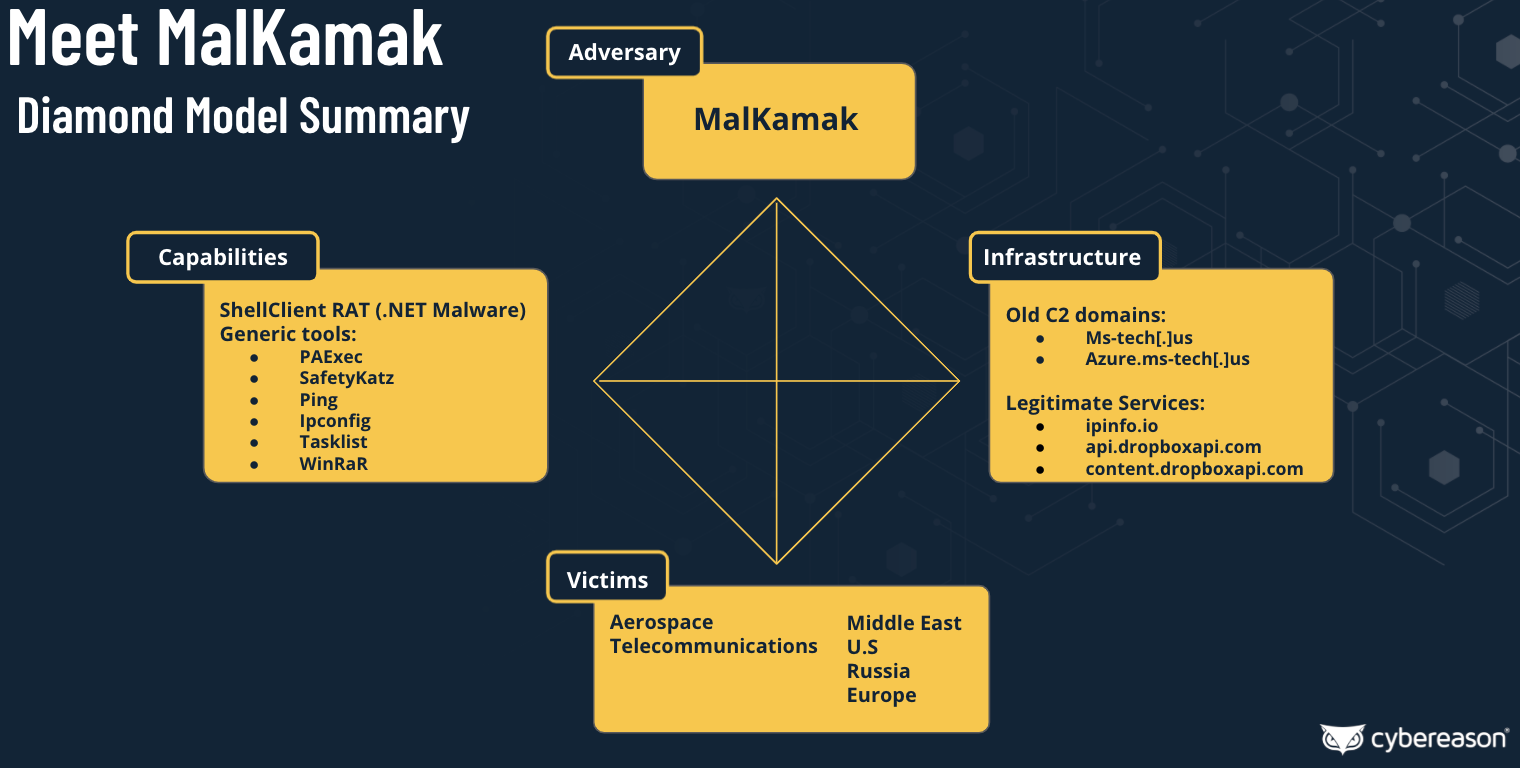

針對攻擊者的意圖,Cybereason指出,主要是竊取組織的關鍵資產、基礎設施,以及所持有的技術等敏感資料。至於攻擊者鎖定攻擊範圍,研究人員認為主要是中東地區,但在美國、俄羅斯,以及歐洲也有受害組織。

至於攻擊者的身分,該公司認為是名為MalKamak的伊朗APT駭客組織,這個組織約從2018年開始運作。此外,研究人員指出,根據他們掌握的情報,MalKamak也與數個伊朗政府資助的APT組織,例如Chafer(APT39)、Agrius有所聯繫,雖然Malkamak的部分攻擊手法,與其他伊朗的駭客組織有所交集,不過,該組織又存在與其他組織不同的特徵。因此,研究人員認為,這是新的駭客組織。

假冒合法程式的名義來進行偽裝

至於Cybereason發現這起攻擊行動的過程為何?該公司是在今年7月的網路攻擊中,看到不明的攻擊者,使用未曾出現過的ShellClient木馬程式。駭客先是運用這個RAT木馬程式來調查目標組織的網路環境,並外洩敏感資料。攻擊者先針對中東的大型航太與電信公司下手,隨後則對於美國、俄羅斯,以及歐洲地區的航太與電信產業發動攻擊。

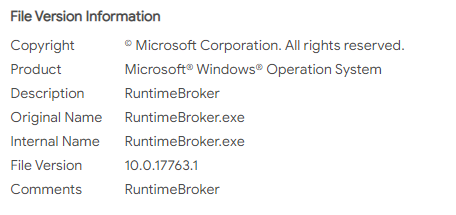

研究人員對於取得的木馬程式檔案進行分析,攻擊者將這個檔案命名為svchost.exe,但根據檔案資訊裡面的內容,該檔案被偽裝成另一個合法程式RuntimeBroker.exe──這是在Windows作業系統裡,監控微軟市集應用程式(Universal App)存取權限的應用程式。

根據ShellClient的植入受害電腦方式,Cybereason指出總共有3種用途,首先,是能夠將其安裝為網路主機偵測服務(Network Hosts Detection Service,nhdService)。

再者,則是能透過服務控制管理器(Service Control Manager,SCM)執行來建立反向Shell,來和設置好的Dropbox帳號進行通訊。至於第3種模式,則是將ShellClient當做一般處理程序執行。而無論是透過SCM執行,或當作一般處理程序運作,ShellClient在這些模式之下,還具備透過WMI(Windows Management Instrumentation)來收集系統資訊的功能,像是:BIOS資訊、Mac位址、受害電腦所安裝的防毒軟體等。

而根據攻擊者使用ShellClient的手法,研究人員發現駭客也部署了其他的工具或是「就材取材(Living Off the Land)」,來進行偵察、橫向移動、資料收集等工作。例如,他們使用合法的PAExec與Net use指令,來進行橫向橫動的工作。

在對於資料竊取的工作中,研究人員發現攻擊者運用LSA.EXE,將LSASS.EXE於記憶體內存放的帳密,另存到debug.bin的檔案,根據這個將帳密匯出的檔案名稱,Cybereason推測,LSA.EXE是伊朗APT駭客所使用的SafetyKatz工具變種版本。此外,對於外洩資料的打包,MalKamak使用了知名壓縮軟體WinRAR來進行處理,C2中繼站則是設於Dropbox,使得流量被視為合法。

木馬程式經過近3年發展,納入更為隱密的C2通訊機制

根據調查結果,研究人員發現ShellClient至少經過6次改版。最早期的版本編譯於2018年11月6日,僅為單純的反向Shell,而於同年11月底編譯的第1版,為了能在受害電腦持續運作,ShellClient會偽裝成Windows Defender更新服務的方式執行。

而到了2018年12月製作的2.1版ShellClient,開始具備FTP與Telnet通訊能力、與C2中繼站連線採AES加密,以及自我更新機制等。

直到今年,駭客製作了4.0.0版與4.0.1版,Cybereason認為這是ShellClient改版幅度最大的版本,原因是該版本納入新的技術來回避資安系統檢測。首先,攻擊者使用Costura來打包ShellClient,藉此混淆程式碼,讓資安人員反組譯更加困難。

再者,攻擊者棄用舊的C2網域,並改以Dropbox內建的用戶端軟體來取代,他們濫用這項相當受到歡迎的雲端服務,向ShellClient發送命令,並將竊得資料存放到指定的Dropbox帳號。由於存取Dropbox的流量通常都被視為合法,而使得攻擊行動難以察覺。

但為何4.0.1版會早於4.0.0版3個月製作?Cybereason沒有進一步說明。

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-23