近兩三年來, 在資安界有一套框架當紅, 那就是MITRE ATT&CK框架, 將現實駭客組織入侵技術彙整成攻擊知識庫, 而為了扭轉企業面對攻擊經常處於被動的局面,在2020年8月,MITRE公布主動式防禦(Active Defense)的知識庫,稱為MITRE Shield,希望幫助企業組織成為更好的防守者,近期,MITRE將它重新定名為MITRE Engage,並預告在今年秋季會發布正式版本。

簡化框架內容,聚焦在交戰、阻斷、欺敵等三大主軸

基本上,過去的資安攻防,只能任由攻擊者選擇時間、地點與交戰方式,而MITRE Engage(Shield)的目的,則是希望能反過來,改善作戰計畫,希望防守者可在防禦範圍之內,進一步控制對手,並影響時間、地點與交戰方式,在此過程, 將與攻擊者互動抗衡,並學習與觀察對方使用的手法,阻絕攻擊者,使其無法摸索企業組織的防禦環境。

關於名稱的變更,MITRE也提出了解釋。他們從資安社群得到許多技術性意見,因此,將Shield架構簡化,專注在下列三大領域,分別是:對手交戰(Adversary Engagement)、阻斷(Denial),以及欺敵(Deception)。相較之下,過去MITRE Shield的定義,其實還包括網路安全防護的構面。

而Engage的目的將更為明確,聚焦於與對手交戰的策略與技術,並彙整成更有計畫與執行力的戰略與具體活動,對於民間企業、政府機構,以及供應商組織等,都可以帶來幫助,做到更主動的資安防護。

關於三大主軸的定義,根據MITRE的說明,以交戰的方式而言,其實就是結合了拒絕與欺騙,讓對手在網路攻擊行動上,變得成本增加以及價值降低,目標是要讓對手與其弱點暴露,了解攻擊者的能力與意圖,並讓對方付出更多代價。

阻斷與欺敵自然也是重點。以網路阻斷而言,是阻止對手收集情報的能力,或是削弱對手收集情報的努力,同時也用於阻止或破壞對手在行動中的嘗試;以網路欺敵而言,防守方透過亦虛亦實的欺騙手段,來誤導對手,藉由隱瞞關鍵事實與虛構,讓攻擊者無法正確評估,或是採取適當行動。

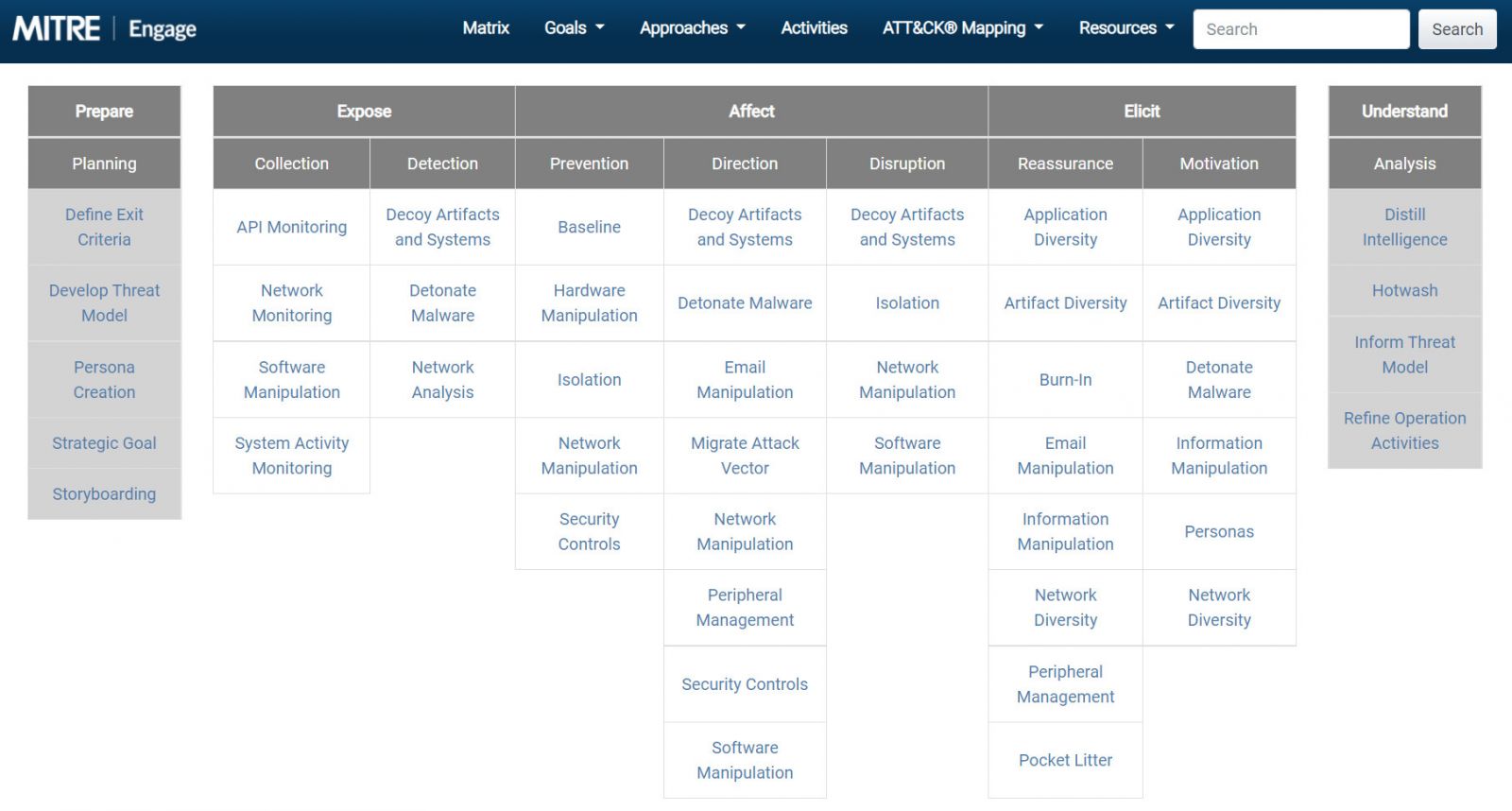

與舊版MITRE Shield相比,新的MITRE Engage將更聚焦在對手交戰、阻斷與欺敵的領域,同時也提出更具體的畫分,包括戰略目標(準備、理解)與交戰目標(暴露、影響與引出),而在目標之下,也分成9大方法與33項具體活動。而MITRE也表示,當MITRE Engage正式版發布後,MITRE Shield將被完全取代,

重新定義兩大類型:戰略行動與交戰行動

除了簡化其範圍,讓Engage框架內容更明確,MITRE為了消除歧義,因此框架中的項目也有一些變動調整。

例如,在ATT&CK矩陣提到的攻擊戰術流程,如Tactics、Techniques等,在Engage矩陣當中,將會使用不同術語。

例如,Engage在術語上,將用「方法(Approaches)」,來替代ATT&CK當中採用的「戰術(Tactics)」,同時,也以「活動(Activities)」,來替代ATT&CK中採用的「技法(Techniques)」。

因此,現有的Engage矩陣有何不同?簡單來說,之前Shield具有8個戰術階段,以及36項技術手法,現在Engage則畫分為9個方法,以及31個具體活動,同時還新增了更高的目標層級內容,並區分為戰略行動與交戰行動兩種類別。

具體而言,Engage擬出了5大目標,包含:準備、暴露、影響、引出與理解。位於最前的「準備」,以及最後的「理解」項目,其實,就是戰略行動的目標,而「暴露」、「影響」、「引出」則是屬於交戰行動的目標。

同時,MITRE重新統整出9類交戰方法,依序是:準備項目的計畫(Planning),暴露項目的收集(Collection)、偵測(Detection),影響項目的防護(Prevention)、引導(Direction )與中斷(Disruption),引出項目的再確保(Reassurance)、動機(Motivation),以及理解項目的分析(Analysis)。

至於在各種交戰方法之下,我們可採取哪些具體活動?以戰略行動而言,目前MITRE提出9種具體活動,而以交戰行動而言,可歸為22種具體活動,累計起來共31種。以收集的方法為例,包含API Monitoring、Network Monitoring、Software Manipulation與System Activity Monitoring這四種具體活動。

整體而言,新的MITRE Engage不僅將策略與技術這樣的術語,更改為方法與活動,內容也更聚焦,因此具體活動的項目減少了,同時也去除使用情境與機會空間的概念,不過另外增加對手漏洞的概念。

如何使用MITRE Engage?

隨著MITRE Engage框架的內容即將底定,如何使用也成為廠商與企業關注的焦點。

根據MITRE的說明,對於企業資安負責人而言,可了解如何阻斷、欺敵與對手交戰,並將其融入企業網路安全戰略;而對於資安相關的廠商而言,也可將這框架用於了解自家網路欺敵工具,與Engage活動保持一致。文☉羅正漢

網路安全對策新框架──MITRE D3FEND

在2021年6月,MITRE還新推出了一個名為MITRE D3FEND的資安框架,這是美國國安局(NSA)資助的研究項目,目前是早期發展階段,目的是期望透過這個框架,能建立電腦網路防禦技術的術語,並闡明防禦與攻擊之間的關聯。換言之,這套框架可視為MITREATT&CK的延伸補充。

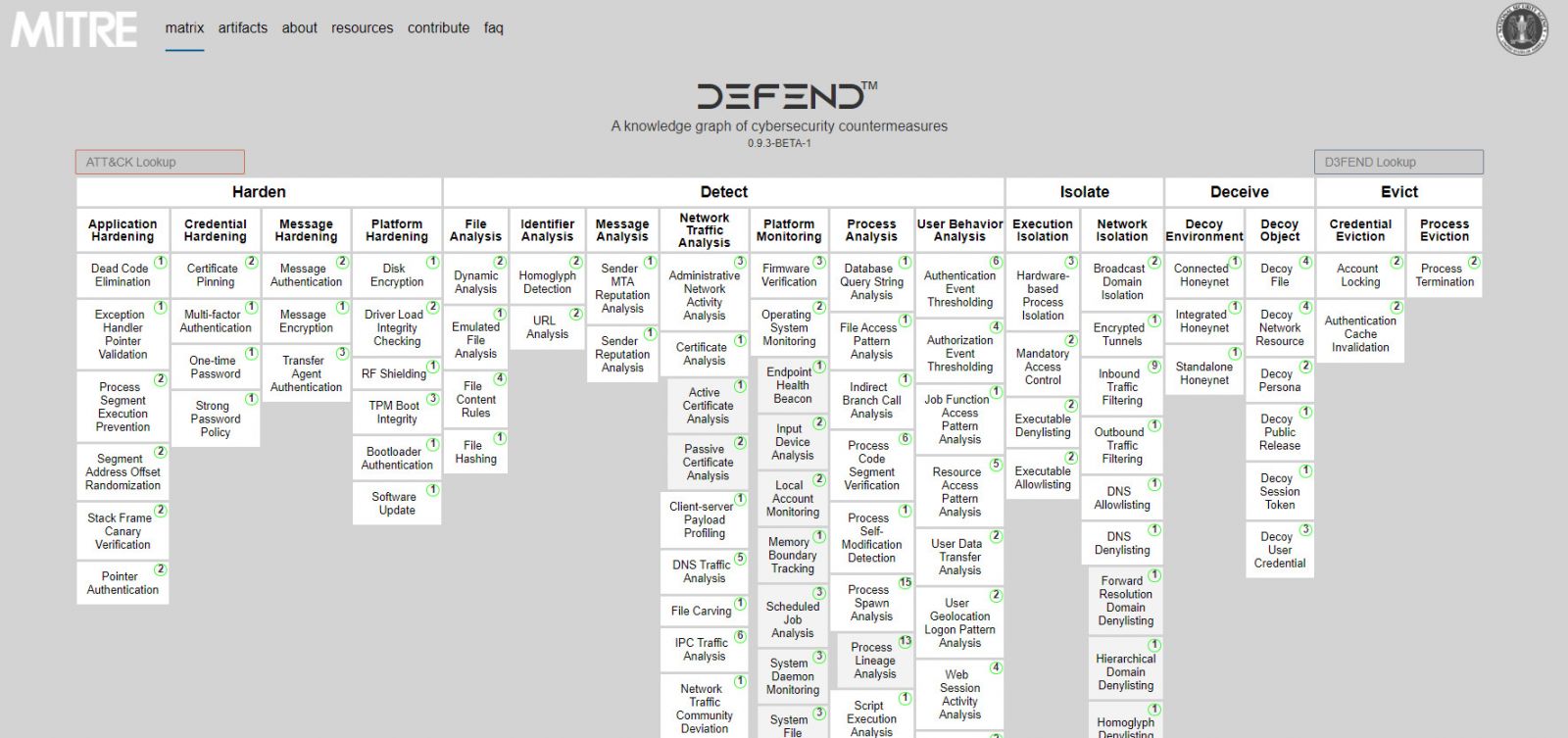

基本上,D3FEND是網路安全對策技術的知識庫,具體來說,它是一份知識圖譜,定義了網路安全對策領域中的關鍵概念,以及相互聯繫這些概念所需關係,做出全面的參照與統整。

這個知識庫框架總共歸納出5大類別,分別是:強化(Harden)、偵測(Detect)、隔離(Isolate)、欺敵(Deceive)、驅逐(Evict),並有17個防禦技術面向。簡單來說:

●在強化類別,包含應用程式、帳密憑證(Credential)、訊息與平臺這4大面向。

●在偵測類別,包含了檔案分析、識別碼分析、訊息分析、網路流量分析、處理程序分析與使用者行為分析這7大面向。

●在隔離類別,包含了執行與網路這兩個面向。

●在欺敵類別,包含了環境與物件這兩個面向。

●在驅逐類別,則有帳密憑證與處理程序的兩個面向。

MITRE認為,有了這樣的資訊框架,可直接幫助資安與技術主管,制定更務實地的採購或投資決策。同時,企業如果需詳細了解網路防禦的運作原理,MITRE發展的D3FEND,也會是初期可著手的實用工具。

目前MITRE D3FEND最新版本為0.9.3-BETA-1,

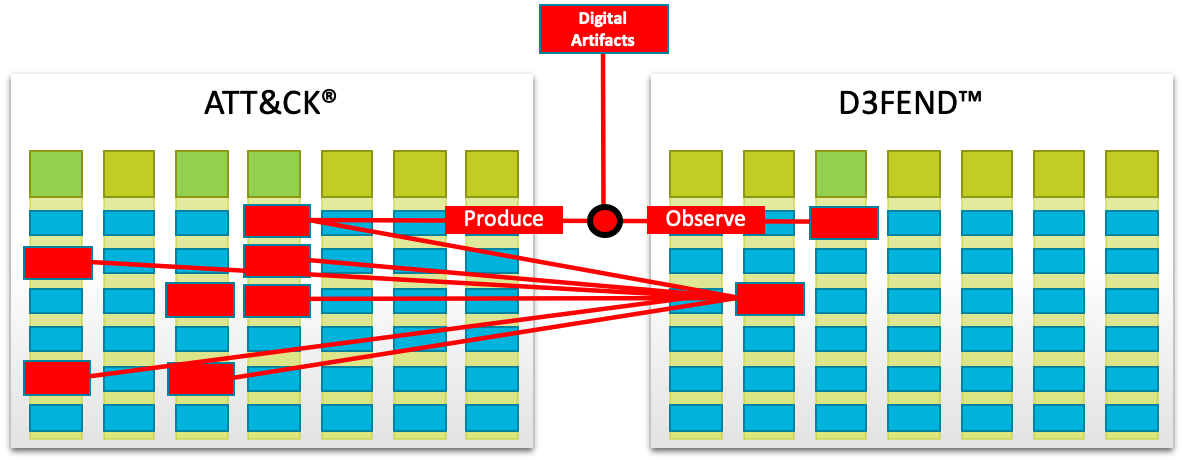

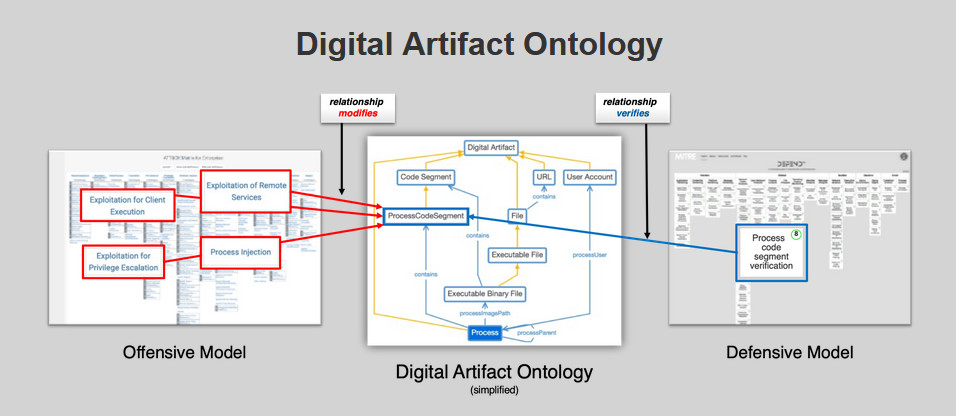

MITRE D3FEND在攻防技術概念與關係的呈現上,上圖是一個極為簡化的圖表,MITRE將設計一個名為Digital Artifact Ontology的流程鏈,希望讓攻防之間的對應更為清楚。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09