微軟

網路釣魚攻擊手法推陳出新,日前有攻擊者利用驗證真人與機器人的CAPTCHA機制,誘騙受害者下載金融木馬,而根據資安業者Greathon的統計,濫用Google Meet和Google DoubleClick等工具,重新導向到其他網站的釣魚攻擊手法,也日益升溫,如今攻擊者也將這些方法運用於釣魚郵件上。

在微軟最近揭露釣魚郵件攻擊行動當中,我們同樣看到類似的手法。在這事件裡面,駭客為了迴避偵測,廣泛使用合法的寄件者網域名稱,這些網域包含國家級網域(ccTLD)、遭駭的合法網域名稱,以及攻擊者所持有、由網域生成演算法(DGA)所產生的網域名稱。微軟發現,至少有350個網域名稱被用於此次攻擊行動,研究人員認為,這突顯了一個現象,那就是:有許多駭客投入相關攻擊行動。

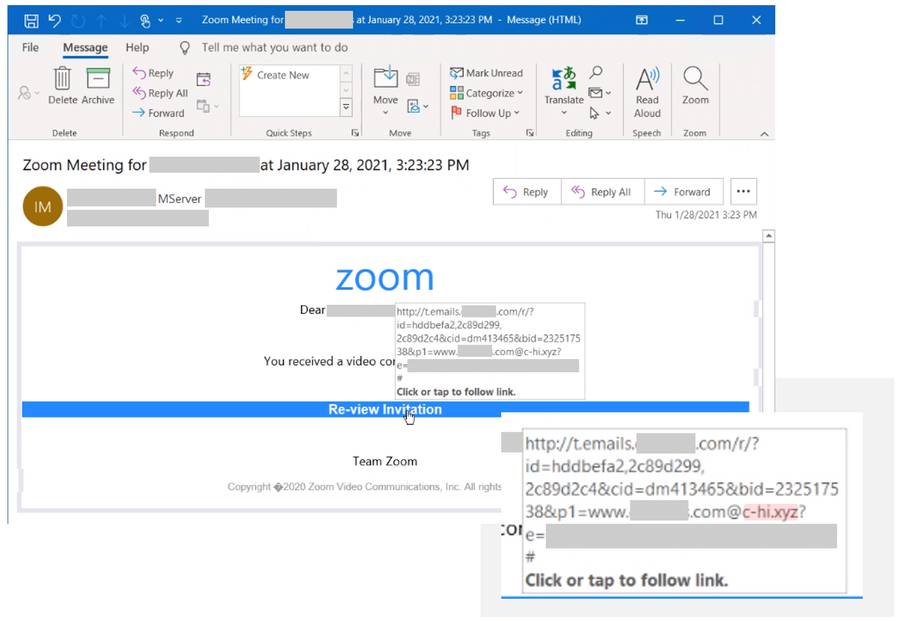

釣魚郵件以通知信為幌子,主旨含有收信人資料與時間

關於這波攻擊行動裡的釣魚郵件有哪些共通特徵?微軟指出,信件內容都存在相當顯著的點選按鈕,誘使收信人按下去,以便將他們帶往惡意網站。

再者,信件的主旨內容,往往包含收件人的使用者名稱,以及所屬的網域名稱,甚至是日期、時間,以便取信收件人,讓他們相信是針對自己而來的通知。由於網域名稱很可能與組織的名稱相同,使得這類通知看似從組織或是企業所發出。

這些信件的主旨,包含了收件人組織將於指定時日舉辦Zoom Meeting的線上會議,或者是使用者密碼異動通知等,而讓受害者信以為真。

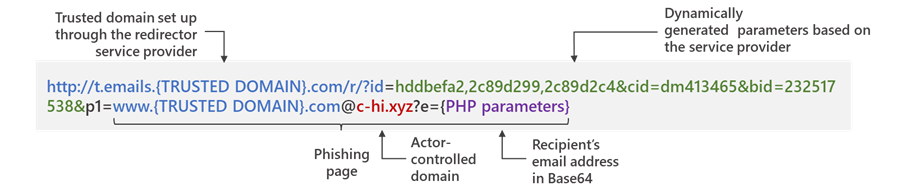

一旦收信人信以為真,點選信件裡的按鈕,就會重新被引導到攻擊者的網站。但為何釣魚信件裡的連結能通過郵件防護系統的檢查?微軟指出,原因是在於攻擊者使用了特別製作的URL,這些網址看起來是對應合法組織的網域名稱,實際上是透過重新導向的方式,將使用者引導到攻擊者的網站。由於重新導向的做法在企業也相當常見,因此IT人員也很難直接封鎖具有這類URL的電子郵件。

運用合法服務來讓人信以為真

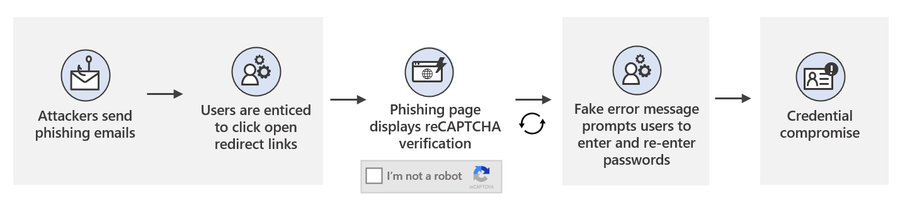

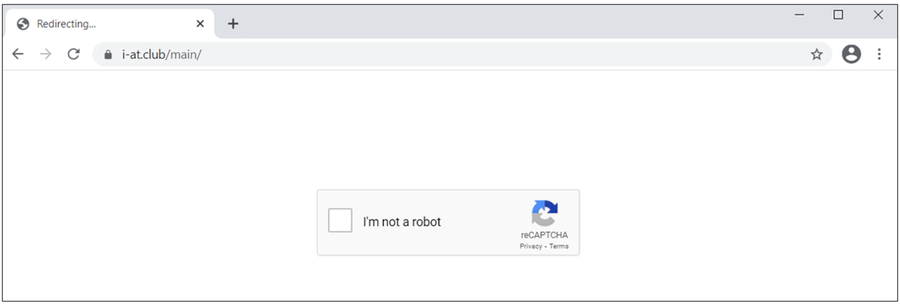

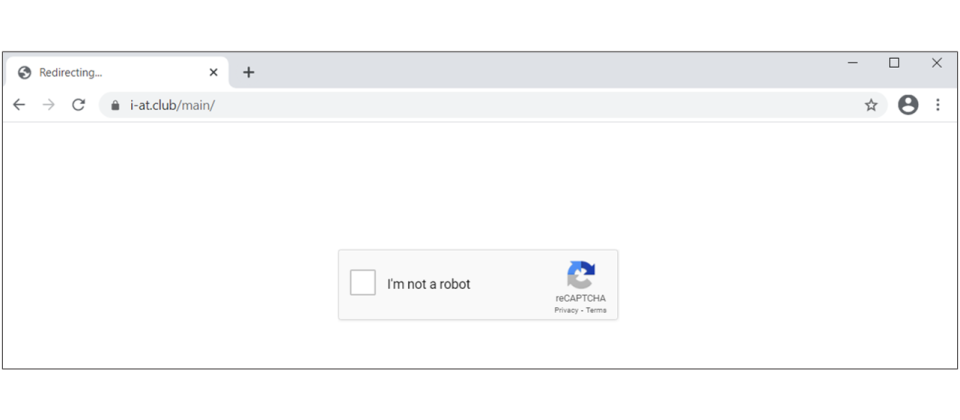

而在攻擊者的網站中,他們使用了Google的reCAPTCHA服務,藉此避開那些過濾網頁內容檢測的服務,或是規避動態掃描系統,以免這類資安防護機制發現實際的釣魚網頁。

收信人若是完成CAPTCHA驗證後,便會看到冒充合法服務(如Office 365)的登入網站,這個網站會預先填入收件人的帳號(電子郵件信箱),甚至可能會包含收件人所屬的公司標誌。如果收信人輸入了密碼,這個網頁便會顯示錯誤訊息,像是連線逾時或是密碼不正確,要求收件人再次輸入密碼。微軟指出,攻擊者這麼做的目的,很可能是為了確保得到正確的密碼。

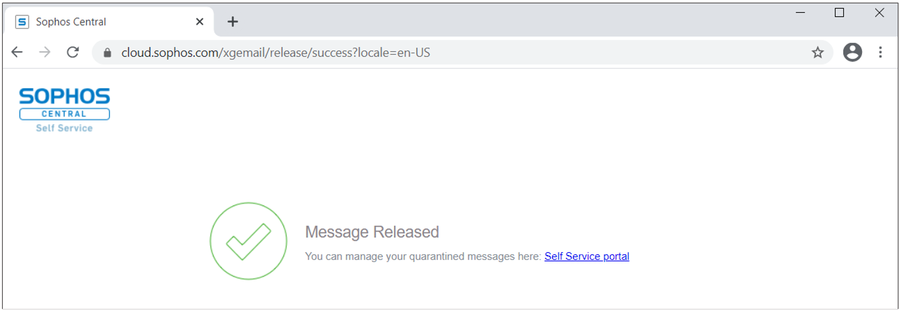

收件人輸入了第二次密碼後,便會被導向合法的Sophos網站,讓人誤以為是安全的。但實際上,剛剛輸入的密碼已經遭到側錄。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-02-26

2026-03-02