微軟

攻擊者為了避免釣魚郵件遭到攔截,附件檔案很可能會利用較為少見的檔案格式,來挾帶作案工具,例如,光碟映像檔(ISO、IMG),甚至是Windows映像檔格式(WIM)等,這些檔案格式對於部分郵件防護系統而言,無法解讀其中的內容,沒辦法得知是否有害。

但最近也有攻擊者改變策略,使用一般郵件可能會出現的附件檔案類型,來挾帶含有攻擊意圖的工具,避免因採用了較少見的附件檔案格式,而被網管人員列為黑名單封鎖的情況。

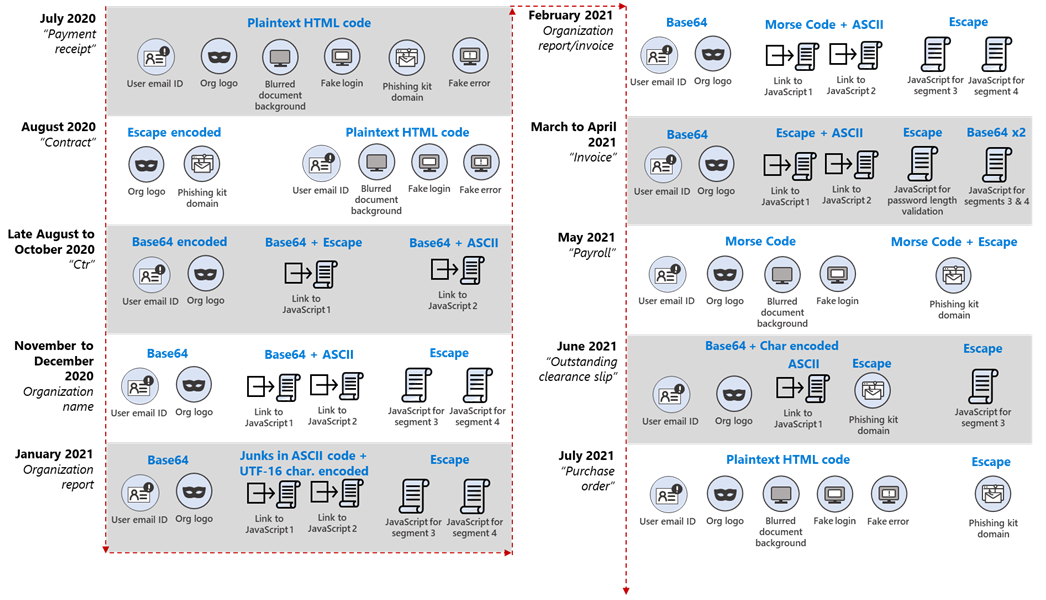

最近微軟揭露一起挾帶HTML檔案的釣魚郵件攻擊,攻擊者以寄送發票為幌子,目的是要偷取使用者Office 365的帳密。這起攻擊行動自2020年7月出現,為期至少一年,而當中較為特別的地方就是,攻擊者藉由Base64、ASCII、Unicode、摩斯電碼,將HTML程式碼混淆,來規避郵件防護系統檢查內容的範圍,而且,攻擊者每隔1到2個月(平均間隔37天),便會調整、改進編碼搭配的方式,使得這類釣魚郵件的附件更難被察覺異狀。

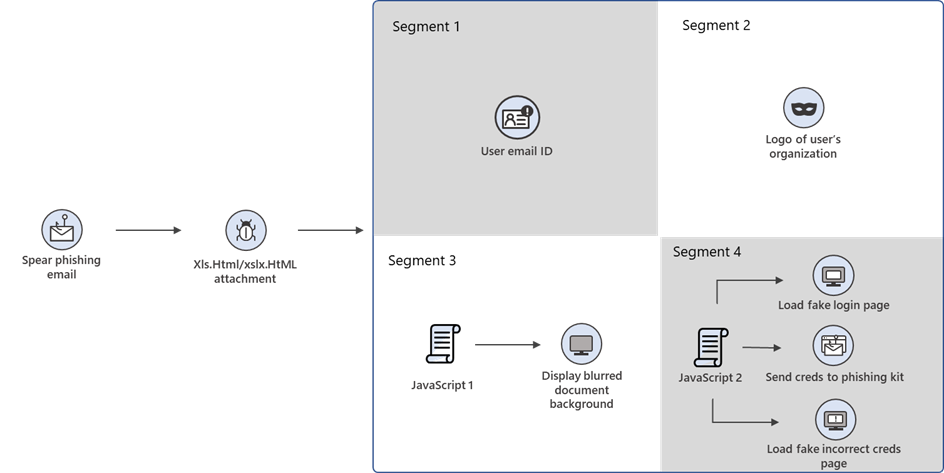

攻擊者將HTML程式碼的內容,拆成4個模組處理

值得留意的是,並非整個HTML檔案的程式碼,攻擊者都會採用相同的編碼進行混淆,而是有可能在不同的程式碼片段,利用2至3種編碼。微軟指出,從HTML程式碼的功能來看,大致可區分為4個模組。

第1個是攻擊目標的電子郵件信箱位址,第2個則是從特定來源網站取得受害者所屬企業的商標,假若來源網站沒有對應的圖片檔案,HTML檔案便會顯示Office 365圖示。

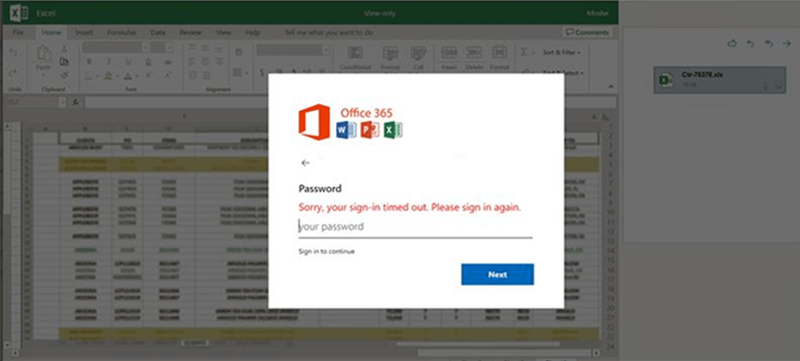

接著,第3與第4個模組皆為JavaScript程式碼,但功能不同:第3與模組的用途,是載入看起來很模糊的Excel文件畫面,並顯示使用者登入Office 365逾時,需要重新登入。

至於第4個模組的用途,則是會顯示假的Office 365登入介面,一旦使用者上當輸入帳密,而在此輸入帳密,這組程式碼便會將帳號資料回傳,並顯示輸入密碼錯誤的訊息。

同時運用多種編碼混淆程式碼內容

從微軟彙整出的混淆手法演進過程而言,駭客迄今已經更換了10次混淆手法。例如,以攻擊初期(2020年7月)而言,駭客尚未採用混淆手法,HTML檔案的內容,皆是一般明文的HTML程式碼;而到了2020年8月下旬至10月的攻擊行動中,攻擊者開始針對企業商標的圖片,以及釣魚工具套件的來源網域,採用Escape編碼機制來進行混淆處理,其餘部分仍是使用明文的HTML程式碼。

在這些混淆手法的演進過程中,攻擊者混合了多種演算法來處理附件的HTML檔案,像是Base64、ASCII、Unicode編碼,以及摩斯電碼等,甚至還有部分模組透過二次編碼處理的情況,混淆手法可說是相當複雜。

微軟指出,這樣的HTML檔案,各部分程式碼看起來都是無害的,只有在經過解密且組合在一起的時候,才會顯現攻擊意圖,因此,許多郵件防護系統可能難以偵測出異常。

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-23