情境示意圖,Photo by Dimitry Anikin on unsplash

就在美國、歐盟、英國及北約組織聯合指控中國政府涉及全球的網路攻擊事件之後,法國即對外宣稱多個法國組織受到中國駭客APT31的攻擊,而美國則說,由中國政府支持的駭客,在2011年至2013年間,鎖定美國的23家天然氣或石油管路公司發動攻擊,且成功危害了其中的13家。

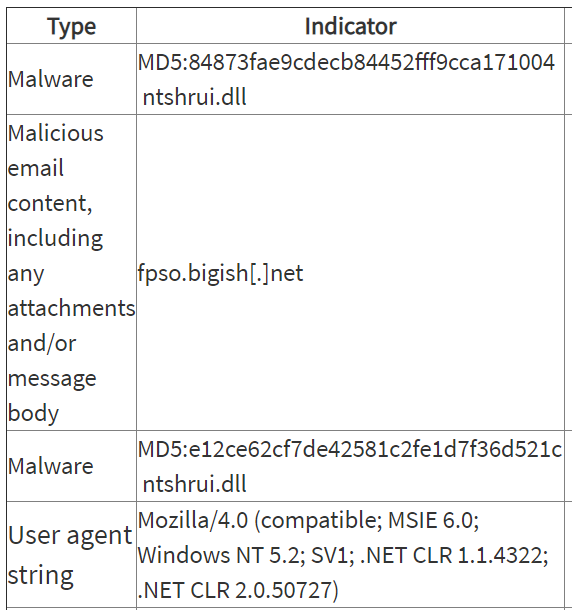

根據美國聯邦調查局(FBI)與美國網路安全及基礎設施安全局(CISA)的調查,當時中國駭客發動了一場大規模的魚叉式網釣暨入侵行動,目標對象為美國的天然氣與石油管路公司,當時駭客成功入侵了13家業者,3家攻擊未遂,另外7家則不確定遭到入侵的深度。

駭客率先祭出的是夾帶惡意檔案的網釣郵件,同時展開社交工程攻擊,企圖掌握資產所有人的機密資訊,例如有一家企業的工程部門接到多通電話,對方號稱是來自於知名資安業者,希望能了解該公司最近的網路安全部署,但當工程師回撥時,號碼卻是不通的。

不過,該次的攻擊活動主要目的為蒐集資訊,因為駭客於系統上搜尋了各種文件、員工列表、帳號/密碼、撥接存取資訊,以及系統手冊等。此外,有個受害者設置了誘餌,同時放置了資料採集與監控(SCADA)檔案,以及另一個攸關公司機密資訊的檔案,結果前者在15分鐘之內就被盜走了,後者卻直接被駭客忽略。

這使得FBI與CISA相信駭客只是想取得存取工業控制系統(ICS)的能力,以用來執行未來的行動,並非為了竊取智慧財產資訊。

總之,這類的攻擊行動儘管防不勝防,但CISA與FBI依然建議各大組織應強化IT/企業網路的安全性,隔離IT與ICS網路的運作,實現網段之間的邊界安全,在ICS環境中遵循最佳實作,以及分開存放備份等。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03