Jonas Lykkegaard

對於Windows使用者而言,這個月接連被資安研究人員發現PrintNighmare等多個漏洞,都與列印多工緩衝處理器模組(Print Spooler)有關,這些漏洞帶來的影響,主要是攻擊者可濫用於本機提升權限(LPE),有的甚至能用來遠端執行程式碼(RCE)攻擊。

然而,能夠被攻擊者提升權限的漏洞,研究人員又有了新的發現。資安研究社團Secret Club研究員Jonas Lykkegaard發現,Windows 10(1809以後的版本)、Windows 11等作業系統,包含個人電腦版本與伺服器版本,存在可被用於提升本機使用者權限的漏洞:CVE-2021-36934。

這個漏洞形成的主要原因,是受到磁碟區陰影複製(Volume Shadow Copy)配置的存取權限影響,導致在沒有特殊權限的情況下,一般使用者就能存取安全性帳戶管理員(SAM)的檔案。此漏洞很快就得到微軟證實,該公司亦提出緩解措施,但尚未推出修補程式。

關於這個漏洞的稱呼,除了微軟提報為CVE-2021-36934列管,還有2個用來形容它的名稱。例如,新聞網站Bleeping Computer、The Record、Threatpost等,因該漏洞能用來讀取SAM的檔案,而稱為「SeriousSAM」,而資安業者Malwarebytes與Sophos認為,此漏洞的影響嚴重性,將如同PrintNightmare,將其稱作「HiveNightmare」。

起因與能讀取磁碟區陰影複製的副本有關

但這個漏洞最初並非在Windows 10中找到,而是在微軟6月底推出的Windows 11測試版本。

Jonas Lykkegaard在測試Windows 11時,意外發現新的漏洞:一般低權限的使用者, 也能透過磁碟區陰影複製的副本內容,讀取SAM的檔案。

這情形一度被許多人以為,只存在上述測試版作業系統。但隨後經過其他研究人員,以及資安新聞網站Bleeping Computer驗證,多個版本的Windows 10,在安裝所有的修補程式後,也存在相同的漏洞。

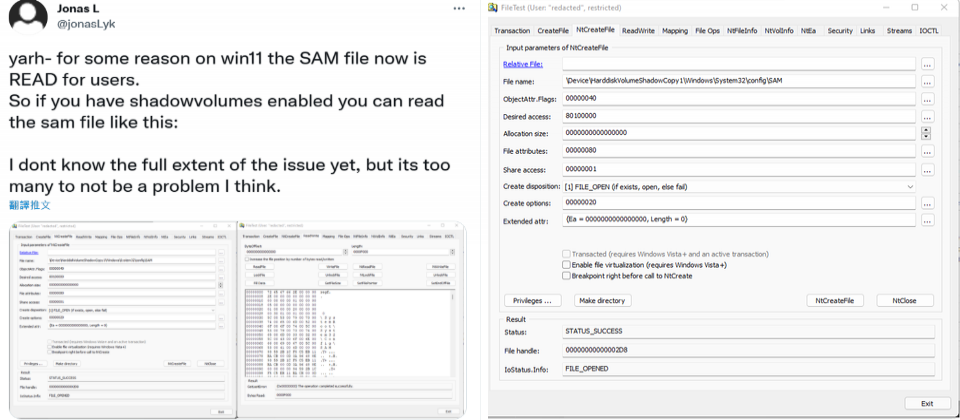

yarh- for some reason on win11 the SAM file now is READ for users.

So if you have shadowvolumes enabled you can read the sam file like this:I dont know the full extent of the issue yet, but its too many to not be a problem I think. pic.twitter.com/kl8gQ1FjFt

— Jonas L (@jonasLyk) July 19, 2021

換言之,透過一樣的手法, 無需特殊權限,一般使用者就能直接存取的組態設定,並非只有SAM,還有置於相同目錄的System、Security、Default, 以及Soware等組態檔。

Jonas Lykkegaard向Bleeping Computer進一步說明,其他存放於%windir%\system32\ config資料夾的組態設定檔案, 也存在相同問題,而這些是與Windows登錄檔有關的資料, 涉及電腦裡所有使用者的敏感資料,以及Windows功能使用的Token,若是不具高權限的使用者就能存取,就有可能很容易遭到濫用。

而這當中,影響最為直接的就是SAM,這個組態檔儲存電腦所有使用者密碼雜湊,對於攻擊者而言,這些資訊可用來存取特定的使用者帳號,進而獲得更高的存取權限。

一般來說,這些Windows登錄檔的組態檔案無法直接存取,若是使用者意圖存取,系統會顯示已被其他程式使用而無法開啟。

但Jonas Lykkegaard發現,這些組態檔案通常會被磁碟區陰影複製工具留存副本,而副本裡的組態檔案,卻不需具備特殊的權限就能存取。

引起多名資安研究員關注,微軟亦發布相關公告

上述以一般使用者權限讀取系統組態的問題,有多嚴重?

開發Mimikatz工具的資安研究員Benjamin Delpy指出,攻擊者可藉此輕易偷取NTLM的密碼雜湊值,來提升權限,若是進一步運用這項漏洞,他認為攻擊者可以發動名為Silver Ticket的進階攻擊。這名研究員也透過影片,展示CVE-2021-36934的概念性驗證(PoC)攻擊。

還有那些版本的Windows作業系統也受到該漏洞影響?美國電腦網路危機處理暨協調中心(CERT/CC)漏洞分析師Will Dormann與SANS專家Jeff McJunkin不約而同指出,這個漏洞的出現,可能與Windows 10 1809版微軟更動的權限配置有關,而使得自該版本之後的Windows,無論是執行於個人電腦的版本,抑或是伺服器版作業系統,都會受到影響。而這樣的推論也得到微軟的證實。

上述漏洞的發現,微軟亦於7月20日發布安全通告,並於隔日提出緩解措施。

該公司建議使用者透過以下步驟緩解:刪除磁碟區陰影複製的副本資料、刪除系統還原相關資料,以及限縮%windir%\ system32\config資料夾存取,防範攻擊者濫用CVE-2021-36934。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10