微軟安全團隊本周警告Kubeflow框架近日又發生大規模攻擊,被用在Kubernetes叢集上挖取門羅(Monero)或以太(Ethereum)幣等加密貨幣。

這是繼去年6月微軟首次發現Kubeflow儀表板被利用來經由Jupyter notebooks部署惡意容器後,又一次遭到惡意使用。

Kubeflow起初是在Kubernetes上跑TensorFlow的專案,後來成為在Kubernetes執行機器學習作業很受歡迎的框架。但上個月底,微軟發現一波針對Kubeflow的攻擊,並借道濫用合法的Tensorflow 容器上進行採礦。

5月底,微軟研究人員發現多個Kubernetes叢集上忽然大量新增了TensorFlow pods。這些pods雖然是以官方的Docker Hub帳號,但細究pod的入口點(entrypoint),顯示它們是採礦用的容器。Tensorflow的大量增加顯示攻擊者預先掃瞄網路上的叢集,列出可能目標清單,以作為日後採礦的基地。

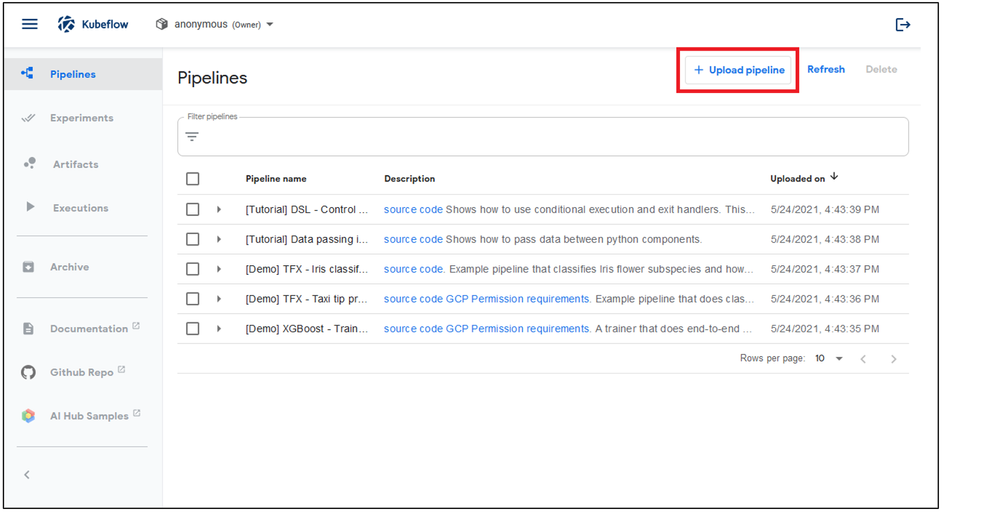

上個月的攻擊中,攻擊者一開始是存取Kubeflow中央化儀表板(dashboard)以建立管線(pipeline)。Kubeflow Pipeline是以Argo Workflow為基礎發展出部署ML管線的平臺。管線是一系列步驟組成的一個ML 工作流,每一步驟都是一個獨立容器,這些容器的映像檔是由管線組態來決定。研究人員指出,如果攻擊者能存取管線的UI,就能在叢集內建立新管線。在本次事件中,容器內執行的TensorFlow映像檔就被修改來挖礦。

圖片來源_微軟

攻擊者使用了兩種映像檔來跑惡意程式碼,一是最新版TensorFlow,另一為最新版本支援GPU的Tensorflow。研究人員解釋,使用TensorFlow並不令人意外。一來TensorFlow容器很常見,不容易被發現拿來做壞事,其實,TensorFlow映像檔也可透過Nvidia CUDA技術來跑GPU運算作業,以便擴大挖礦收益。

被攻擊的Kubernetes叢集中,至少都建立了二個惡意容器,一作為CPU採礦,另一作為GPU採礦。前者使用XMRIG來採門羅(Monero)幣,後者則使用Ethminer來採以太(Ethereum)幣。此外攻擊者也部署了偵察目的的容器,來查詢環境中的GPU和CPU資訊,作為採礦前的準備。

研究人員警告,這波攻擊還在持續中,而跑Kubeflow的新增Kubernetes將可能曝險。因此企業或開發人員如果有使用Kubeflow,應確定其儀表板未曝露在網際網路上,如果有也應啟用驗證。此外也應檢查所有跑TensorFlow映像檔的容器,檢查這些容器的入口點。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-09