Google正式推出全託管零信任(Zero-Trust)安全解決方案,該解決方案使用其開放服務網格流量管理服務Traffic Director、憑證頒發機構(Certificate Authority,CA)服務,以及Kubernetes服務GKE建構而成。

Google提到,企業在追求新的安全態勢(Security Posture),來改進應用程式安全性時,開始將零信任安全解決方案納入考慮。而零信任安全模型,指得是一種IT系統的設計和實作方法,預設不信任任何裝置,即便是連接著企業內網,或是之前經過認證的裝置都一樣,透過相互驗證(Mutual Authentication)確認雙方身份,並僅給使用者需要完成特定任務的權限,以強化資訊安全,進一步防止惡意程式在企業內部橫向移動。

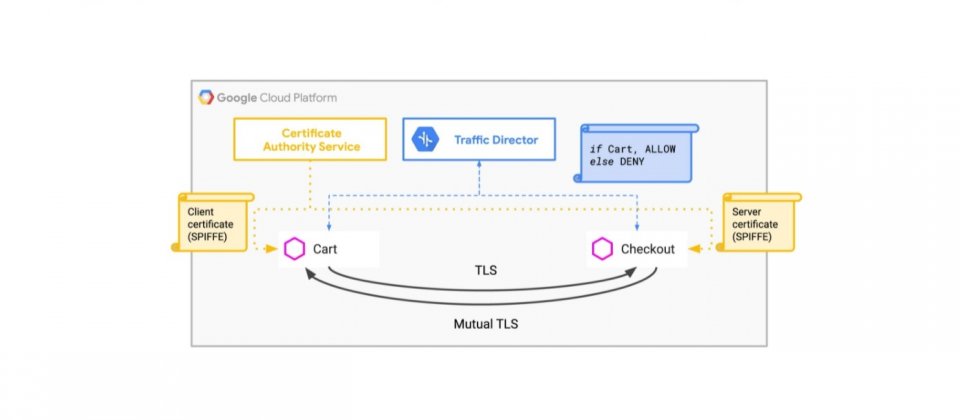

因此零信任安全態勢有幾個基本模塊,包括分配和身份確認方法,像是使用X.509憑證,還有使用相互驗證mTLS與伺服器身份驗證TLS協定,同時系統還需要加密所有流量,並且進行身份檢查和最低權限配置。基礎設施要能支援上述的所有功能,並且易於管理且具可靠性。

Google則結合了Traffic Director和CA,來達成所有零信任安全態勢的要求。Traffic Director提供了易於使用的服務網格流量管理機制,該服務是一個全託管服務網格流量控制層,用戶可以使用Traffic Director在多個雲端地區,部署跨多個叢集和虛擬機器的全球負載平衡機制。而CA服務則是一個高可用度的私有CA,能夠頒發標示身份的私有憑證,並且提供完整憑證生命周期管理的mTLS憑證基礎設施。Traffic Director以及CA整合共同解決了憑證頒發,和CA輪替的複雜問題。

透過Traffic Director來管理服務到服務(Service-to-Service)安全性,用戶能夠獲得服務網格的端到端加密、服務層級的身份驗證,以及高精細度身份驗證政策等功能。

Google這個零信任解決方案,在用戶的服務間實作mTLS和TLS,包括憑證生命周期管理,且網格內的通訊也會經過身份驗證和加密,用戶也能啟用基於身份的驗證,以及基於請求方法等其他參數的驗證,Google解釋,這些驗證方法都是建立在基於角色的存取控制(RBAC)之上,讓用戶可以採取最低權限的設定,只有在經過授權的服務,才能根據規則允許或是拒絕相互通訊。

無論用戶是在服務網格中使用Envoy,抑或是無代理gRPC,該零信任解決方案都支援mTLS,不過無代理gRPC的授權支援,將會在今年稍晚時釋出。

熱門新聞

2026-02-02

2026-02-03

2026-02-02

2026-02-04

2026-02-03

2026-02-02