第一銀行數位安全處處長張晉榮在臺灣資安大會的金融資安論壇,分享一銀在資安上的經驗。(圖片來源/iThome)

「駭客攻防中,攻方通常攻擊一個點,但守方得守一個面,隨著攻方技術不斷改變,守方的防護也要有不同作法。」第一銀行數位安全處處長張晉榮在臺灣資安大會的金融資安論壇專場表示。

張晉榮提到,資安人員要先釐清,自身所待的產業吸引駭客的地方在哪?比如,在高科技業,駭客要竊取商業機密,或是癱瘓生產線,而金融業的誘因就是轉匯、個資、服務提供,「釐清後才能開始針對吸引駭客的地方,進行資安防護措施。」

然而,「守方不可能百分之百防禦駭客入侵。」張晉榮再次強調這個企業應有的資安觀念。他解釋,資訊產品總有漏洞,可能有些還沒被挖掘,或內部撰寫的程式有漏洞而不自知,除非實體隔離,否則滲透只是時間上的問題。

所以,他用一句話點出一銀的防禦策略是,「將重要目標往後擺,增加駭客入侵困難度,來延遲駭客達到目標的時間,趁這段時間,想辦法偵測駭客的攻擊,進而清除補漏。」

他表示,駭客攻擊手法可分為「已知」與「未知」,一銀也分別針對這兩方面來防護,「更要以情資為驅動來應變,」對於已知的資安情資,大多來自如F-ISAC、公開情資、廠商情資,企業現有導入的防護機制或資安產品,多能偵測得到這類資安威脅。可是,針對零時差攻擊(Zero Day Attack),或是駭客客製化的手法,企業防護機制一定要搭配因應未知行為模式攻擊的機制,才能有效交錯防護。

「情資處理的關鍵在於即時與迅速反應。」張晉榮表示,情資落後卻遇到駭客立刻攻擊時,企業會來不及防護。所以,除了情資來源要夠廣之外,需有專人負責分析,也通知相關處理人員,而且還得導入能自動化匯入情資的資安設備。

對外服務網站安全有7項重點需注意

他提到,駭客攻擊主要從兩大面向著手,一方面是員工個人電腦與公司Email,透過社交工程等手法侵入;另一面向是透過對外服務,包括對外服務網站或VPN來侵入。一銀認為,對外服務網站安全上,除了基本的防火牆、入侵偵測等偵測機制,一銀更從以往經驗中,歸類出需注意的7大重點。

第一點是,對外服務網站對於程式資料格式的檢測,一定要嚴格要求。他解釋,很多對外服務委外開發,或是過往內部開發時的資安不夠落實,很有可能有漏洞。張晉榮特別強調:「得嚴格檢查輸入資料,以及操作權限的轉移與參數傳遞」,必須以零信任方式檢查每次權限的轉移。

第二點是,必須每日檢查Web日誌。另外是,得將Web啟動服務權限最小化,盡量讓駭客駭入後拿到的權限最小化,避免駭客取得可啟動服務的高權限。他進一步表示,有些徵兆得留意,例如駭客駭入後會開始埋下惡意程式,所以,企業必須對監控落地的目錄的檔案異動,這是第四項重點,張晉榮強調,企業能否第一時間發現程式遭竄改,或者新增了惡意程式,得從落地目錄來監控。

第五個重點是,針對惡意程式啟動後所執行的行為,得靠端點偵測與回應的解決方案(EDR)來監控異常活動。然而,若駭客更進一步開始橫向滲透,他提到,網段隔離要做得非常好,主機防火牆也要設定完整,這是第六項。最後一項重點是,企業機敏資料也要盡量往後擺,避免讓駭客可以一次大量取得。這些都是一銀對於企業強化Web網站防護的建議。

以駭客入侵造成的風險多大來區分網段

一銀認為,網段分隔是最簡單及有效防止橫向滲透的分法,如何做到細緻的網段隔離?可按重要業務性質來區分網段,比如ATM、SWIFT、網銀、AD等;或用特殊性來區分網段如EOS等。也可以按重要伺服器性質來區分,像是Web、DB、管理性、檔案等。

張晉榮進一步提到,許多人認為管理性的伺服器不是業務系統,沒那麼重要;不過,他個人的看法是,從資安角度來說,因管理性伺服器串接了各伺服器,反而才是最高的風險。所以,「不是以業務性質來看,而是以駭客入侵造成的風險高低來區分網段。」他強調。

既然劃分了網段,就要進行網段之間的強化。張晉榮表示,企業要對重要網段實施相對安全服務(Boundary Security Service),比如說,在Web網段間加入WAF,或是在EOS網段加入Virtual Patch。

此外,為了避免員工收到惡意郵件,或員工上網下載惡意程式進到公司。一銀採取了虛擬上網隔離,切斷員工電腦與外網,只能用虛擬化主機來存取外部網站,以阻擋惡意程式入侵途徑,也可防止駭客遙控電腦。而員工從外部網站下載的檔案都會經過清洗。這是一銀認為更安全的OA區防護作法。

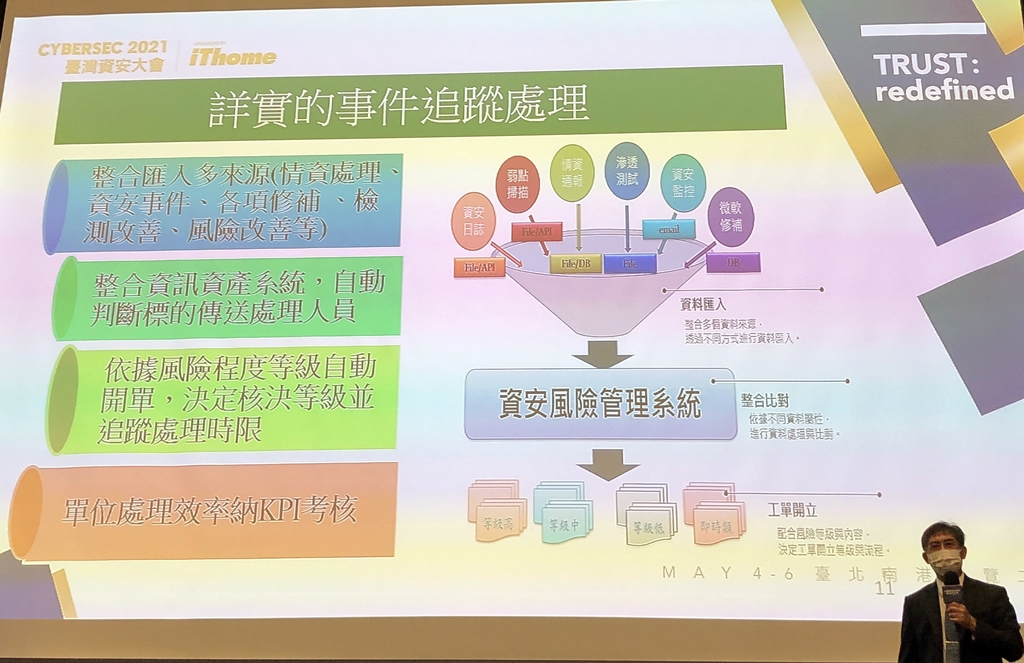

張晉榮強調,企業必須有詳實的事件追蹤處理。以一銀過去經驗中,若發現蛛絲馬跡,再往下追蹤會有更不對勁的地方。「魔鬼就藏在細節中。」一銀曾對某些異常追查後,發現很多應用系統的行為不合理,之後才發現是程式設計有問題,並進一步進行修補。

一銀的作法上,整合多個資料來源,包括資安日誌、弱點掃描、情資通報、滲透測試、資安監控等各種異常資訊,匯入資安風險管理系統,會自動判斷標的傳送給處理人員。接著,依據風險程度等級自動開單,決定核決等級並追蹤處理時限,因應單位的處理效率也納入KPI考核。

不過,企業如何驗證資安防護做得好不好?一銀認為,最有效的方式是用紅藍對抗、滲透測試,來驗證防護監控的有效性。張晉榮表示,紅藍對抗時有兩種作法,一種是只有監控,目的是找出內部防護不周的地方,當紅隊攻擊時,藍隊不啟動阻擋,這種作法就需要將所有事件記錄下來,對應相關活動的軌跡,透過紅隊的攻擊軌跡,來發現內部是否還有問題。

另一種,企業內部自認資安防護達到一定程度,就可用藍隊對抗紅隊。一銀每年會找不同的紅隊來進行演練,張晉榮解釋,不同駭客群組所用的技術及人員都不同,每個人擅長的手法也不一樣。他建議,最好嘗試找世界有名或臺灣有名的紅隊來測試企業的防護能力。

不過,他進一步提到,紅隊攻擊是找漏洞鑽進來,但他們的人力與時間有限,不見得會替企業找出或釐清所有漏洞。所以,這時企業就可以MITRE ATT&CK的對照表,來對照自家防護監控的完整性。

企業需建立廠商安全標準評估機制來遴選廠商

一銀也常常發現,資安問題並非出現在企業本身,而是委外廠商端。張晉榮提到,企業必須建立廠商安全標準評估機制,來遴選安全的廠商。如果廠商內部若相關安全措施保護自己,企業如何相信該廠商開發的程式會好?這是企業要有的反思。

他個人也認為,委外開發的完整性測試非常重要,許多程式問題都因為安全測試做得不夠好,企業不能單純期待廠商撰寫程式時能考慮到非常詳盡,得想辦法能自己測試。

張晉榮強調:「企業內部得發展安全測試機制,而且,要有一組專門負責安全測試的人員,不能由開發小組來測試,因為很容易陷入盲點。」

在資安治理架構上,資安單位該如何在企業推動整體資安營運?首先,張晉榮表示,內部各單位一定要有資訊專員這類人力,來替各單位要求的資安控制措施,或在資安要求事項進行統整;在進行資安控制措施前,組織內要成立資安技術小組來評估導入技術可行度;同時,要跟各單位成立資安推動小組,評估要推動的事件是否會對組織造成影響。

「資安不是民主,而是強制要求,是較為專制的。」張晉榮強調,落實資安的原則是絕對不退步、不讓步,但可用軟姿態要求大家配合。甚至,企業要將所有資安進行的計畫與結果,到風險管理委員會進行報告。他認為,企業應該有資安治理架構,資安才會較為完整。

組織內可明訂由一線業管單位負起主要責任,讓資安策略更為有效推動

此外,另一個常見問題是,成立資安單位以後,其他單位都認為資安是資安單位的事情,與自身無關,對於資安單位要推動的事項愛理不理。「企業必須養成資安文化,讓所有人都重視。」張晉榮表示。

張晉榮提到,較有效的方法是,組織可明文規定,資安主要責任應由一線業管單位來承擔。比如說,在資安三道防線中,一線業管單位擔起6成的主要責任,資安單位則負起3成規畫與監督執行品質的責任,稽核處則負責查稽、糾正的責任,董事會則負責其中1成的督導與治理責任。

如此一來,他表示,一線業管單位才會小心謹慎,並要求底下人員配合,否則大家都會將事情推給資訊處或資訊安全單位。一銀就是靠這方式,避免資安在業管單位不受重視也無法徹底執行。

一銀認為,資安單位要有6大資安人才:資安法規人才、系統網路人才、程式安全人才、防護監控人才、事件分析人才、鑑識人才。他進一步解釋,在資安法規人才部分,除了金融業對於資安法規相當重視之外,金融業在海外各個國家設立分行時,當地對於資安的要求也越來越重視,所以在資安合規上必須要培養自家的人才。

張晉榮也提到,企業的資安單位也必須自行培養程式安全人才,才有辦法要求委外開發廠商或資訊處。另外,也必須擁有對企業資訊系統環境相當熟悉的事件分析人才。他也強調,企業得要自行培養鑑識人才,以往,鑑識通常會找廠商來做,可是,很多事情要釐清真相,其實在平常就要針對懷疑的事情展開鑑識,找出蛛絲馬跡後就有辦法立即修補與調整。文⊙李靜宜

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-06

2026-03-09