奧義智慧科技共同創辦人吳明蔚

「今天又一家上市公司遭勒索了。」奧義智慧科技共同創辦人吳明蔚一開口就語出驚人,儘管,他沒有明講是哪家公司,但臺下的聽眾們也跟著人人自危。因為這些人不少都是上市公司企業資訊長或資安長。

但像這樣的勒索軟體攻擊事件在臺灣,幾乎已經變成了許多企業的日常,尤其是高科技製造業,已經成為了全球駭客集團覬覦的對象,吳明蔚也觀察到,國內高科技產業遭攻擊事件頻傳,幾乎到了每周一間上市公司的頻率,比例十分驚人,他甚至用「欺負」一詞形容,凸顯整個製造業面對駭客的威脅下迄今仍處於一面倒的態勢。

而且與傳統勒索多以加密檔案作為威脅,向企業索取贖金的攻擊型式有所不同,吳明蔚指出,現在越來越多複合型攻擊,在勒索犯罪集團出現,他們不再只是利用勒索軟體阻斷使用者存取檔案,而是利用APT手法入侵後,先偷取重要資料後再加密,接著才向目標對象勒索。若對方不從,犯罪組織還會進一步採取「擠牙膏」談判策略,通過逐步洩露對方的機密或重要客戶資料,逼迫其乖乖就範。

他並綜合了高科技製造公司面臨勒索常見的4個步驟手法,包括竊取(Steal)、加密(Encrypt)、勒索(Extort)、洩密(Leak)。除此之外,他補充說到,現在最新手法還出現了DDoS攻擊,透過癱瘓目標企業網站,讓其客戶無法使用。

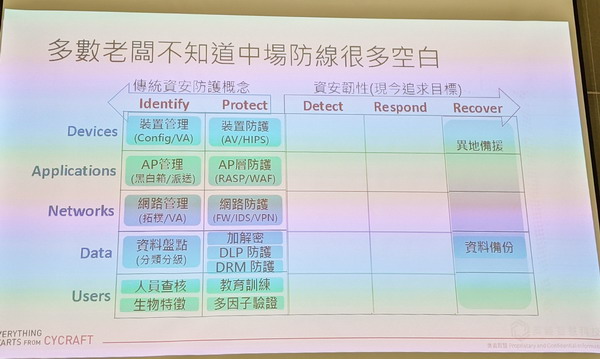

儘管,針對這類型攻擊的防禦,企業可以強化事前、事中及事後的資安配置,但吳明蔚直言,多數企業的最脆弱環節是在中場防線,原因是,他進一步解釋,企業在建立5乘5資安防護矩陣(Cyber Defense Matrix,CDM)時,迄今很多仍採用傳統資安防護思維,將重點放在事前防護,以阻檔型、預防型的資安產品為主,如設置防火牆、防毒軟體等,但當勒索軟體進到中場防線後,針對中場需要的事中偵測、反應的資安韌性防護能力,很多企業都遲遲未跟上,使得防護矩陣的中場防線出現很大空缺,讓攻擊者因此有了可乘之機,能像APT般進出,利用勒索軟體長驅直入。

「但只要提到資安投資,企業高層還是會有不同想法,這就是臺灣還需要持續進步的地方。」他語重心長地說。

不僅如此,當遭遇勒索軟體綁架時,他看到現在高科技製造公司,很多採取作為仍較為消極,例如只是盡快將日常的備份資料還原資料或整個系統,避免產線中斷,卻沒有花時間調查入侵管道,從中學到新經驗讓自己防護能力持續進步,他認為,這其實容易帶來惡性循環,久而久之,這家公司對於這類攻擊缺少恐懼感,沒有意識到自己已經岌岌可危,甚至一夕之間可能遭駭客徹底摧毀,「這是非常可怕的事」他說。

在對抗過程中,他也提到說,現在企業防禦不是0或1,而是0到100%的過程。即使一開始防毒軟體沒偵測到,在攻擊者入侵一連串過程中,企業還是有機會來補救,端看自己有沒有辦法從很小的風吹草動,關聯出這些異常活動或行為,就有機會抓住它,甚至也能結合AI自動化處理機制,讓AI盡量把這些細微線索拼湊起來。讓它變成足夠大到讓企業注意得到。

他也將駭客在暗網(dark web)上兜售來自臺灣高科製造業的各種外洩數據,以有系統的方式進行整理並經過去識別化後,列出當前迫切需要解決的4道資安裂縫,帳密裂縫、人資裂縫、資安供應商裂縫以及供應鏈裂縫。當然,除此之外,他也說還有其他沒提到的裂縫,同樣也是值得注意。

他認為,其中供應鏈裂縫最嚴重,雖然企業自己本身的資安做得好,但其供應商的資安沒做好,因此讓駭客成功入侵,就有可能導致其資料外洩。

再者,公司的HR人資也是個攻擊脆弱點,例如駭客只須在E- mail求職信中挾帶病毒,人資若不慎點開信件就可能中毒,被駭客掌握這家公司所有重要員工資料,他說,這樣的資料在暗網上販售也相當多,而且有的不只有人事資料,還有詳細的人資訪談記錄。這是他提到的第二個資安裂縫。

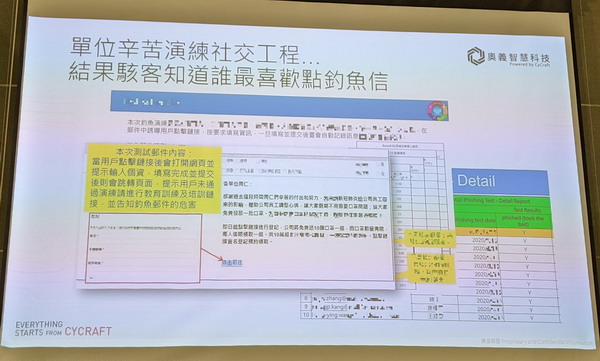

再來是資安供應商裂縫,舉例來說,他從暗網上發現,有企業委外辛苦演練社交工程,但演練結果被壞人拿走,結果駭客知道這家企業裡的哪些員工最容易受騙點開釣魚信,大大增加威脅風險。

最後是帳密裂縫,他強調,只要需要記帳密,壞人就有機會竊取,所以,他認為最好的方式,就是使用免記密碼的OTP(One-Time Password),或是透過可信的裝置,甚至連使用者名稱都不用記的FIDO2身分驗證,如此一來,就不會存在這個裂縫。

他表示,這4道裂縫也對應4個契機,讓企業能早一步將這些裂縫加以填補。他建議企業未來半年短中長期可採取的資安策略,短期可將包括雲端服務在內等所有服務帳號加入雙重身分驗證機制,接著,在3個月內完成CDM矩陣的評估,掌握企業曝險情況、AD核心架構、服務安全、端點安全等,以及用MITRE 的ATT&CK資安框架制定企業遭受駭客入侵等被攻擊情境,最後6個月內,由IT或資安部門開始展開小規模兵棋推演,包括事前、事中及事後,並透過CDM與MITRE ATT&CK持續改善並量測評估計畫。當然,他說,更重要的是獲得高層的支持。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-06

2026-03-06