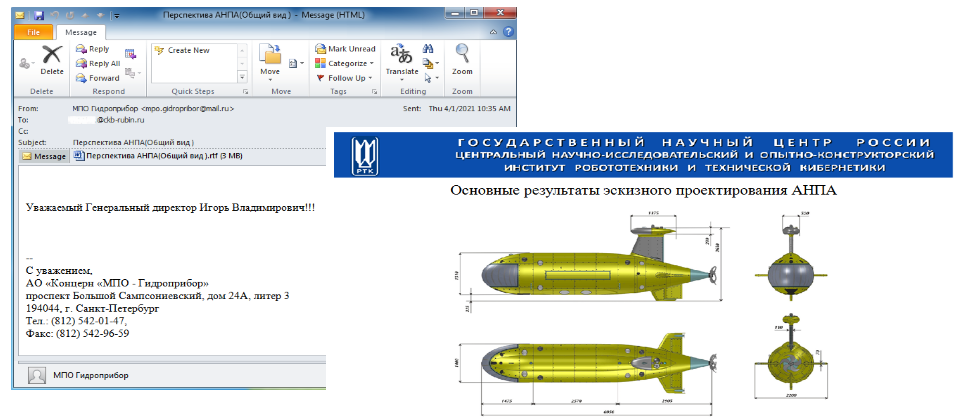

近期,傳出多起網路釣魚攻擊事件,冒用重要檔案或文件,如美國發生有駭客利用退稅文件來進行網釣。而近日,也傳出中國駭客組織攻擊俄羅斯潛艇設計公司,是利用潛艇設計圖作為網釣誘餌,在4月30日,資安業者Cybereason發布一則研究報告,他們發現名為RoyalRoad的惡意軟體被使用為魚叉式網釣(編按:目標鎖定的網路釣魚攻擊)的工具,其為中國相關的駭客組織的攻擊武器之一,並夾帶先前未有記錄的後門Portdoor惡意軟體。而這次攻擊鎖定的目標,是俄羅斯的國防部承攬商紅寶石海洋機械中央設計局的董事總經理(general director),該承攬商是俄羅斯三大潛艇設計局之一,協助俄羅斯海軍設計核潛艇。

而Cybereason表示,RoyalRoad是近年來中國駭客常用的RTF武器之一,是一種可產生RTF文件檔作為攻擊武器的惡意軟體,那些檔案是利用了微軟Equation Editor的漏洞。在這次的攻擊中,他們根據攻擊的媒介及社交工程的風格,還有新發現的後門樣本,與已知的中國APT惡意軟體相似,因此,他們推論這起活動的攻擊者為代表中國國家利益的APT組織,但他們也表示,在此尚未找到真正的幕後黑手是哪個惡意組織。

在這則報告中,關於事件的調查,研究人員觀察到,RoyalRoad惡意軟體的變種正在發展,因為他們檢查到RoyalRoad武器化的變種中,那些已知編碼的載體檔案名稱被更改為新的檔名,這表示可能有更多的新變種在開發中。而他們也檢查到,在新的惡意軟體中刪除了以前未明載的後門Portdoor,該後門的作用是用來混淆及維持變種的持久性,其具有多種功能,包含了執行偵察(do reconnaissance)、目標分析(target profiling)、傳送額外的載體(delivery of additional payloads)、權限升級(privilege escalation)、處理程序靜態檢測規避防毒軟體、一位元組的XOR加密(one-byte XOR encryption)及AES加密洩漏的資料(AES-encrypted data exfiltration)等功能。另外,Cybereason也發現,這次事件是一個高針對性的攻擊,駭客鎖定紅寶石設計局,是俄羅斯國防部為俄羅斯聯邦海軍設計潛艇的公司。

而這次網路釣魚的攻擊過程又是如何進行的?一開始是紅寶石設計局的總經理收到了電子郵件,內容附有潛艇的設計視圖,然而這個附件帶有RoyalRoad惡意載體的RTF檔案,在開啟後就會被存到受害電腦中的Word啟動檔案,但惡意軟體需要在重新啟動Word才會被觸發載入,而過程中會由上述提過的後門Portdoor檢測,簡單來說,就是能讓攻擊者可以存取受害者電腦的偵察及分析,收集資訊並部署其他的惡意載體進行感染,並且潛藏著不被受害者察覺。而以技術層面來說,惡意軟體會在接收命令後,從C2伺服器下載其他載體,接著會使用原始接口(raw socket)和具有代理驗證支援的HTTP在443埠上與C2伺服器溝通,並透過動態API逃避靜態偵測,再以一位元組加解密敏感資料及組態字串(configuration strings),最後將收集到的資訊在傳送到C2伺服器之前進行AES加密。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02