從去年開始,企業常用的電子郵件系統Microsoft Exchange,發生許多漏洞攻擊事件,而受到各界的關注,後續引起更多資安人員進行調查研究。而在4月22日,資安業者Cybereason揭露,他們在調查北美公司的資安事件過程中,發現到名為Prometei的殭屍網路,而且攻擊者利用了Microsoft Exchange的兩個漏洞(CVE-2021-26858、CVE-2021-27065),作為攻擊入侵的管道,並將惡意挖礦軟體安裝至受害者的電腦進行感染。同時,Prometei也使用了不同的技術與工具,將惡意軟體在網路上散播。

殭屍網路攻擊的災情影響7個產業及5個國家地區

這次Prometei的攻擊範圍很廣,並針對許多行業的系統,當中有金融業、保險業、零售業、製造業、公用事業、旅遊業及營造業等7種產業。至於,受害的國家包括了美國、英國、歐洲國家、南美及東亞等五個地區,但研究人員觀察到,攻擊者的感染目標明確地避免蘇聯國家。

不過,在這份報告中,Cybereason觀察到攻擊風格有類似APT的網路犯罪手法,他們還表示,Prometei組織的財務營運是由俄語溝通的成員獨立經營。而Cybereason也解釋了Prometei這個名稱的由來,是來自希臘神話中普羅米修斯的俄文單字Prometheus,因此,他們認為這可能是那些攻擊者避免感染使用俄語溝通者的原因。

事實上,Prometei殭屍網路早在2016年就存在,是一個模組化、多階段式加密貨幣的殭屍網路。以這次的攻擊事件而言其主要惡意傳播目的是為了能在多個端點上安裝Monero幣的挖礦工具,所以攻擊者為了擴大散播,也利用了SMB與RDP漏洞(EternalBlue 和BlueKeep)作為攻擊的管道,收集受害者的帳號密碼,再以竊取到的帳密繼續進行網路散播。但Prometei本身也具有跨平臺的攻擊能力,基於作業系統不同,有Windows版本及Linux版本,所以在進行網路散播時,Prometei能夠根據檢測出的作業系統,調整在目標電腦上的載體。

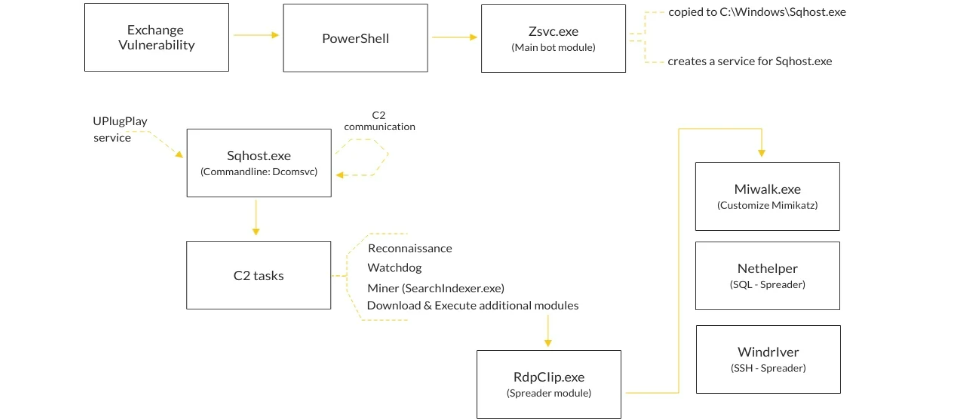

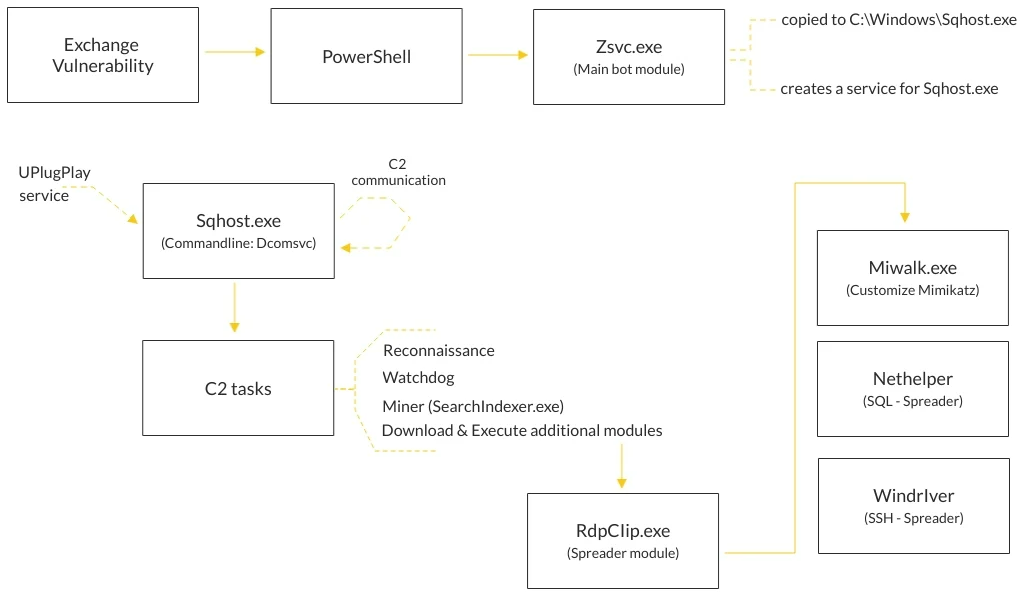

而在感染的過程中,這次與以往不同的是,開始利用微軟郵件系統今年3月才揭露的2個漏洞滲透網路散播惡意軟體,並非直接透過SMB漏洞侵入系統,而且在過程中攻擊者也有隱匿行為。

而攻擊者又是如何將行為軌跡做到不讓受害者察覺呢?一開始,攻擊者透過命令去安裝惡意程式,進而獲得網路存取權限,而惡意程式執行後,就會刪除網頁檔案,掩蓋漏洞被利用的記錄。不過,對於是如何得到存取權的環節,在這份報告中未交代。

另外,同時執行的惡意載體,會將合法執行檔置換成惡意檔案。而其中,在執行惡意載體時,也會檢查是否有名為UPlugPlay的識別軟體服務,如果有就會將原有的服務刪除,並重新設置為惡意服務。然後透過C2伺服器間的溝通,也會將其他檔案進行置換成惡意檔案,最後達成惡意散播的目的。

以多個C2伺服器增強殭屍網路的架構

此外,在攻擊架構方面,Cybereason指出,Prometei有4個不同的C2伺服器,可以增強殭屍網路的基礎架構外,也可以確保通訊不中斷,更讓Prometei也能夠抵擋其他的攻擊。

Prometei透過Exchange漏洞侵入系統後安裝惡意軟體。攻擊者會在獲取存取權後,進入受害者電腦執行惡意程式,並將合法檔案置換,再透過C2伺服器進行後續的惡意散播。

熱門新聞

2026-03-06

2026-03-06

2026-03-09