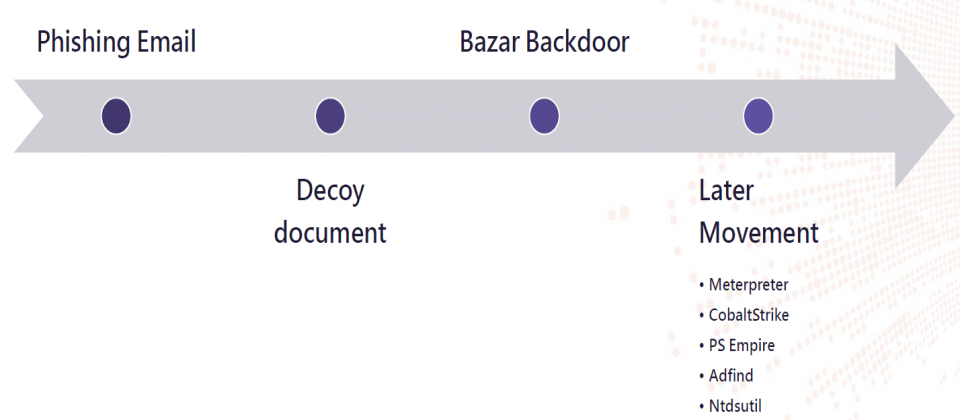

如果勒索軟體想在企業內部網路的電腦「橫行無阻」,能否滲透AD目錄服務是關鍵,圖中是透過網路釣魚的電子郵件夾帶的誘餌附加檔案,一旦有系統管理者開啟,接著就會引入後門程式,伺機橫向移動,之後可設法接觸到AD密碼檔案。

奧義智慧

在勒索軟體採用的技術上,駭客也關注加密程式的演化,目的就是為了可以快速回應資安業者的偵測。除此之外,對於AD的滲透方式,也是駭客關注的重點

持續變化加密處理方式,關注演算法安全性以確保不被破解

以往勒索軟體採用高強度的密鑰,以加密受駭企業的檔案,但現在勒索軟體則改變加密方式,會以低強度的密鑰加密企業檔案後,再用高強度密鑰(例如:RSA4096),去保護以快速演算法、加密企業檔案的低強度密鑰(例如:ChaCha8或ChaCha20),「駭客改變加密方式,就可以達到在短時間內,加密最多檔案的效果。」奧義智慧共同創辦人叢培侃說,如果遇到大檔案,為了加密效率,不會把檔案全部加密,而是會選擇加密檔頭、中間、後面一點點區塊的分段加密方式。

由於駭客進入受駭企業的電腦環境後,會啟動環境檢查,關閉資料復原和防毒的程式,也會用特殊方式解除系統鎖定檔案(Restart Manager),並透過程式加殼、混淆方式,增加勒索軟體靜態分析的難度,對駭客最便利的方式則是,會尋找本機掛載的網路磁碟機,掃描SMB網路的其他主機。

勒索軟體為了躲避資安產品的偵測,會無所不用其極的發揮貓抓老鼠的創意。叢培侃表示,他們觀察到,有勒索軟體會先強迫電腦重開機後,直接進入安全模式,因為一旦進入微軟作業系統的安全模式後,許多安全防護系統都會被強制關閉,勒索軟體就會趁此機會開始加密電腦檔案。

叢培侃也發現其他閃躲偵測的方式,像是,有駭客不惜網路頻寬,從外部寄送一臺虛擬機器(VM)到受駭企業,勒索軟體躲在虛擬機器內規避偵測,因為企業要偵測虛擬機器內的勒索軟體,相對比較費工且成功率低,所以,勒索軟體不需要變種,就可以藉此躲避資安產品的偵查,然後,當企業開啟該虛擬機器後,勒索軟體就會在VM內,將掛載到外面的磁碟機進行加密。他說,因為所有的防護措施在外部,根本偵測不到任何異常現象。

值得注意的是,勒索軟體也會關注演算法的安全性,他指出,要確認隨機產生的函式是否安全,若以微軟.NET為例,以往會使用簡單的New Random作為密鑰產生,但這種方式是比較容易遭到駭客破解的;所以現在駭客都改用RNGCryptoServiceProvider函式,或是簽章程式。

另外,也要判斷企業一旦支付贖金後,駭客是否真的可以解密。

叢培侃表示,早期勒索軟體Petya的受駭者代號(Victim ID),是經過駭客以公鑰(Public key)加密Salsa20 key在 Base58的字串,駭客可透過私鑰解開,對企業用戶而言,付贖金後可以獲得解密私鑰,資料安全獲得保障。

不幸的是,Petya在某一次的改版後,因為受駭者代號改成隨機產生,連加密的Salsa也是隨機產生,因為受駭者代號和加密公鑰兩者沒有任何關聯,導致沒有被保存在受駭者代碼victim ID內而丟失,這就造成檔案永無法解密。

AD是勒索軟體能否在內網快速擴散關鍵,駭客關注滲透方式

勒索軟體都透過取得AD伺服器的主控權,才有辦法快速在內部橫向移動,達到快速擴散的效果,通常都會從駭客寄送釣魚郵件,然後企業用戶使用者點選釣魚郵件後,駭客得以在企業內部安裝後門程式,再進行內部橫向移動。

因為AD伺服器是駭客的灘頭堡,駭客掌握AD伺服器後,就會直搗AD密碼檔案,舉例說明:NTDS.dit是AD伺服器負責儲存雜湊(Hash)的檔案,微軟有個工具是Ntdsutil,剛好可以去複製那個檔案建立快照(Snapshot)偷出來,這樣AD伺服器上很多密碼,就可以被駭客「爆破」出來了,如此也導致許多AD伺服器的使用者帳密外洩。文⊙黃彥棻

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09