ESET

微軟於3月初修補的Exchange重大漏洞,並警告中國駭客組織Hafnium已經用於發動攻擊,但受害情況似乎還有持續擴大的趨勢!不只有資安研究人員揭露災情,也開始有組織公告Exchange伺服器遭到攻擊,波及他們的郵件服務。

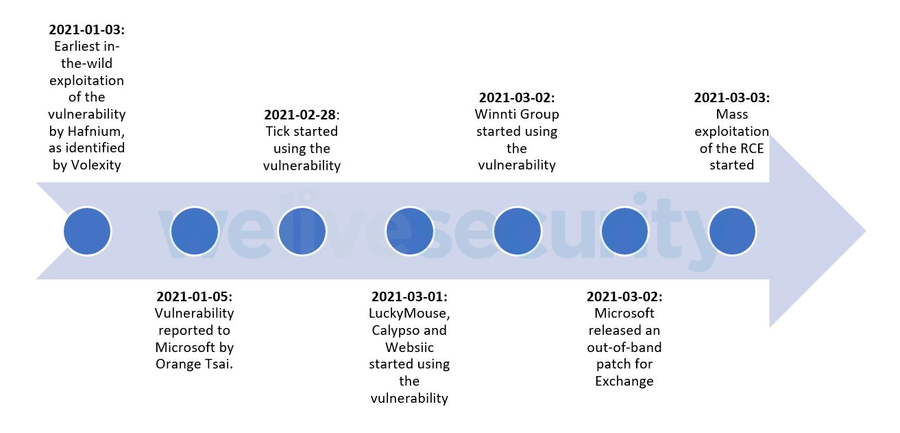

但這些漏洞難道只有Hafnium拿來發動攻擊嗎?微軟在3月5日更新公告,指出有越來越多駭客組織鎖定尚未修補的Exchange伺服器下手,最近ESET揭露的研究結果證實了這種說法。ESET研究人員表示,他們至少看到了超過10個APT駭客組織濫用相關漏洞,並針對特定目標發動攻擊,這些駭客組織包括LuckyMouse、Tick,以及Winnti Group等。而對於目前全球的受害情況如何,ESET也提出相關數據──他們對自家用戶進行遙測的結果發現,該公司在全球超過115個國家裡,偵測到至少5千個已遭植入網頁殼層(Web Shell)、疑似受害的Exchange伺服器。

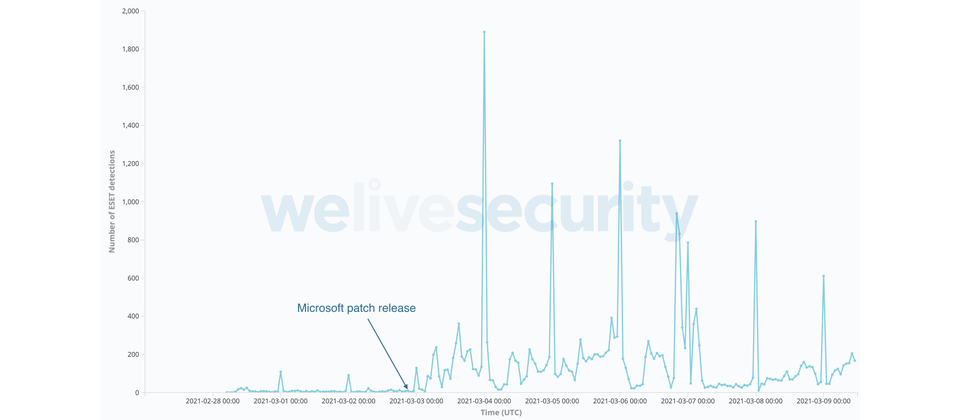

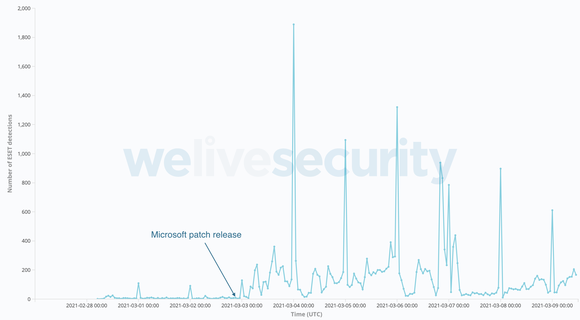

根據ESET提供的數據顯示,他們約從2月28日就陸續偵測到有Exchange伺服器受害,但在微軟發布修補程式之後,遭到攻擊者濫用CVE-2021-26855漏洞攻擊的郵件伺服器數量,約於世界協調時間(UTC)3月3日零時開始大幅增加,到了4時凌晨,最多出現將近2千臺伺服器被植入網頁殼層。再者,ESET也看到,一些受害組織的Exchange伺服器上,遭到多組人馬鎖定。

從ESET公布這些ATP組織開始濫用相關漏洞的時間點,我們可以看到大多集中在微軟發布修補程式的前後,有些駭客是在公布後的3天內發動攻擊。但日後是否還有其他打算發動相關攻擊的駭客出手?值得後續觀察。

以下是ESET揭露的駭客組織與攻擊行動:

1.Tick(Bronze Butler)

開始發動攻擊時間:2021年2月28日

攻擊目標:一家東亞IT服務業者

2.LuckyMouse(APT27、Emissary Panda)

開始發動攻擊時間:2021年3月1日

攻擊目標:一個中東政府實體

3.Calypso

開始發動攻擊時間:2021年3月1日

攻擊目標:中東與北美政府實體

4.Websiic

開始發動攻擊時間:2021年3月1日

攻擊目標:7臺郵件伺服器。這些伺服器所有者的身分,包含了亞洲的IT、電信,以及工程公司,以及一個東歐政府機關。

5.Winnti Group(Barium、APT41)

開始發動攻擊時間:2021年3月2日

攻擊目標:一家石油公司,以及一家建築設備公司

6.Tonto Team(CactusPete)

開始發動攻擊時間:2021年3月3日

攻擊目標:東歐的一家採購公司,以及一家軟體開發暨資安顧問公司

7.未確認身分的駭客組織:此組駭客濫用ShadowPad的攻擊行動

開始發動攻擊時間:2021年3月3日

攻擊目標:一家東亞軟體開發公司,以及一家中東的房仲公司

8.未確認身分的駭客組織:此組駭客發動“Opera”Cobalt Strike攻擊行動

開始發動攻擊時間:2021年3月3日

攻擊目標:截至3月5日約650臺伺服器遭鎖定,多數位於美國,以及德國、英國等歐洲國家

9.未確認身分的駭客組織:此組駭客發動IIS後門攻擊行動

開始發動攻擊時間:2021年3月3日

攻擊目標:4臺郵件伺服器,位於亞洲與南美洲

10.Mikroceen(Vicious Panda)

開始發動攻擊時間:2021年3月4日

攻擊目標:一家位於亞洲中心的公營事業公司

11.DLTMiner

開始發動攻擊時間:2021年3月5日

攻擊目標:N/A

熱門新聞

2026-03-06

2026-03-06

2026-03-09