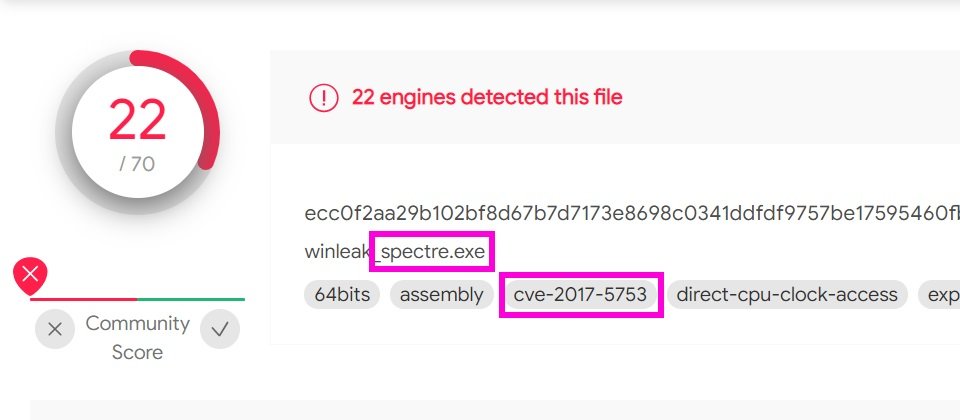

Spectre漏洞出現3年後,Google研究人員發現針對Spectre漏洞的攻擊程式,竟出現在Google的掃瞄引擎VirusTotal上。Spectre涵括CVE-2017-5753(如上圖標示)與 CVE-2017-5715,讓駭客得以竊取系統記憶體內存放的機敏資料,其中又以前者風險最高。

還記得2018年令全球企業恐慌的Meltdown、Spectre漏洞嗎?在三年後,Google研究人員發現針對Spectre漏洞的攻擊程式,竟出現在Google的掃瞄引擎VirusTotal上。

Spectre和Meltdown於2018年1月由Google Project Zero首度揭露,針對CPU推測執行程序裏的3個漏洞進行的攻擊手法。其中Spectre涵括CVE-2017-5753 與 CVE-2017-5715,讓駭客竊取系統記憶體內存放的機敏資料,其中又以前者風險最高。Meltdown則是針對CVE-2017-5754的攻擊手法。主要廠商包括英特爾、AMD及ARM的CPU都受影響。其後一年整個PC軟、硬體產業都忙著修補這些漏洞。

Google研究人員Julien Voisin發現,上個月似乎有人將Spectre的Linux和Windows版攻擊程式上傳到了VirusTotal。現為Google持有的VirusTotal有超過50種掃毒引擎,供研究人員或使用者上傳檔案判讀是否有惡意程式。

Bleeping Computer報導,未授權用戶可以利用這些開採程式在從目標系統的Windows或Linux /etc/shadow檔案,洩露出NT、LM密碼雜湊以及Kerberos票證,後者可結合PsExec以提升本地用戶權限。此外,攻擊程式也允許在Windows系統間橫向移動。

Voisin指出,以Linux版本而言,攻擊程式使用了數種手法來躲避偵測,也可讓Linux保護核心的安全機制KASLR(kernel address-space layout randomization,核心地址空間隨機變化)失效。在VirusTotal平臺上,63個掃毒引擎中,僅25個偵測到Linux版的攻擊程式。至於Windows版本,70個引擎只有20個偵測到。

雖然Spectre是舊漏洞,處理器業者如英特爾、AMD與ARM,以及作業系統廠商包括微軟、Linux及蘋果都已釋出新版軟體修補,但是使用舊版作業系統及5年以上(2015年Hasswell以前的Intel)CPU的系統仍可能曝險。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09