總部設於斯洛伐克的資安業者ESET本周指出,他們發現知名Android遊戲模擬器NoxPlayer(夜神模擬器)的更新機制遭到駭客危害,使得駭客得以藉由NoxPlayer用戶更新時,植入惡意程式,且受害者主要位於臺灣、香港與斯里蘭卡。然而,NoxPlayer母公司BigNox否認了此事。

NoxPlayer是個Android模擬器軟體,一旦安裝在Windows或macOS上,就能於個人電腦上執行Android遊戲,它支援20種語言,號稱在全球150個國家擁有1.5億名用戶。至於NoxPlayer母公司BigNox的總部則位於香港,也使得NoxPlayer在亞洲地區特別熱門。

根據ESET的調查,駭客是在2020年9月滲透了NoxPlayer的更新機制,且儘管NoxPlayer擁有廣大的用戶,卻只有極少數的使用者遭到駭客鎖定,在10萬名ESET/NoxPlayer用戶中,只有5名使用者收到了惡意更新,而這5名受害者分別位於臺灣、香港與斯里蘭卡,此外,駭客在這些惡意更新中所植入的惡意程式並非用來獲利,而是專注於監控。

研究 人員相信,BigNox的基礎設施(res06.bignox.com)已被用來代管惡意程式,也懷疑其HTTP API基礎設施(api.bignox.com)亦已被危害。某些案例中,BigNox的更新機制會讓使用者直接自駭客所掌控的伺服器下載惡意程式,意味著BigNox API的URL欄位可能可被駭客竄改。

由於案例不多,或者有人會認為這些受害者是遭到中間人攻擊,然而,ESET認為,這個假設不太可能,因為受害者分布在不同的國家,而且BigNox的基礎設施的確已被駭客進駐,因為研究人員已經自BigNox的基礎設施下載了惡意程式樣本。

當ESET在今年1月25日發現此一供應鏈攻擊行動時,旋即通知了BigNox,然而,BigNox否認了該公司架構遭到駭客入侵,官網亦未公布聲明。

2月4日更新

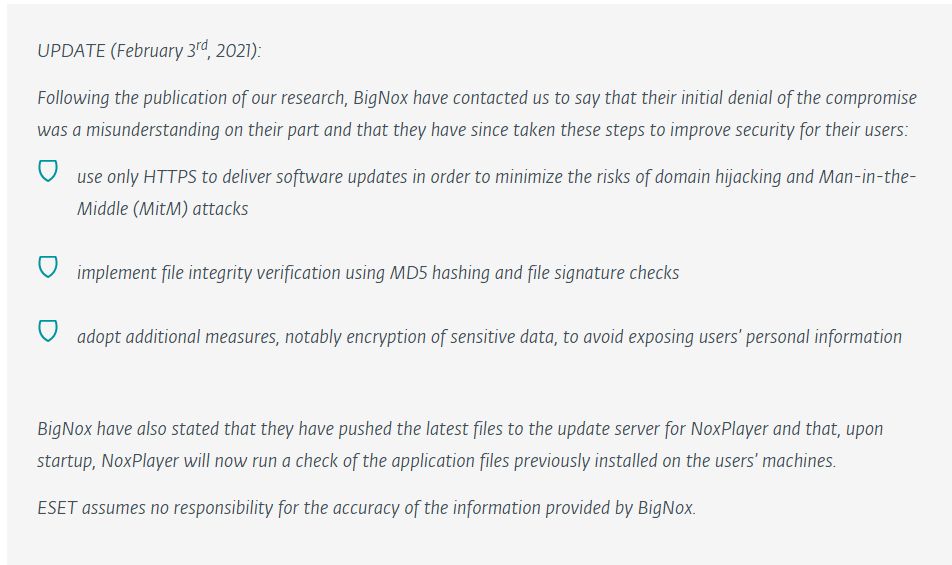

關於出現供應鏈攻擊利用Android模擬器NoxPlayer更新機制,夜神模擬器運營團隊於2月3日透過電子郵件聯繫iThome,對此事表達立場,他們表示正與ESET聯繫當中,願意配合ESET查核與自我檢查。

而同日ESET也在先前發布的這份安全通報部落格文章當中,加上BigNox聯繫他們之後所提出的解釋。他們表示,這是誤會,以及目前採取的3項安全措施,最新版檔案已經推送至更新伺服器,NoxPlayer也將檢查先前已安裝在使用者端的應用程式。

不過,ESET也在這段更新聲明的結尾強調,他們無法擔保BigNox提供資訊的正確性。

在2月4日,夜神模擬器運營團隊也以電子郵件向我們表明相關的消息,也大致如上述ESET更新的資訊所言。

而在應用程式推送與檢查的作法上,他們向我們表明了更具體的作法。首先是發布更新的更新檔案,是有加密保護的,其次是,可藉此輔助已安裝檔案的使用者,在應用程式啟動時,「做二次重置」,以避免惡意事件發生的可能。

更新者:iThome副總編輯李宗翰

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-06

2026-03-09