SolarWinds

針對在12月爆發的供應鏈攻擊,SolarWinds找上資安業者CrowdStrike,聯手調查事件發生的來龍去脈,並在1月11日公布駭客攻擊的路徑。SolarWinds指出該攻擊的源頭,駭客利用了名為Sunspot的惡意程式,而且,他們自2019年9月便開始布局。

在攻擊事件被揭露後,SolarWinds聘請CrowdStrike、DLA Piper,以及KPMG,作為調查此次資安事件的顧問。結果發現,駭客從2019年9月就開始布局,當時SolarWinds曾在內部系統發現可疑行動;同年10月的Orion版本就遭到竄改,似乎是駭客用來測試其嵌入惡意程式碼的能力;到了2020年2月的版本,便被植入了Sunburst木馬程式。

為了讓攻擊不被發現,另有專門的惡意程式負責掩護

在分析SolarWinds軟體建置伺服器之後,CrowdStrike指出駭客為發動此次攻擊,精心打造惡意程式Sunspot,並將它植入Orion更新套件,而且,此惡意程式內建多項機制,以確保Orion必須能夠正常運作,同時讓該惡意程式本身,不被任何資安偵測系統察覺,或是讓SolarWinds開發者發現Sunspot的存在。

而Sunspot的主要功能為偵測Orion產品的編譯程序,再伺機把其中的一個檔案,置換成含有Sunburst木馬程式的版本。

該公司認為,Sunburst攻擊行動可能是史上最複雜、也最精密的網路攻擊,駭客同時繞過了由SolarWinds、私人企業,以及政府機構所建立的多種威脅偵測機制,在Sunburst進入了SolarWinds用戶的IT網路之後,還能躲過這些受害者環境中的防火牆與安全控制。

同時,該公司所使用的軟體開發與建置程序,對整個軟體產業來說很普遍,相信分享該公司被駭的程序,將能協助軟體產業建置更安全的環境。此外,雖然資安專家普遍認為,相關攻擊來自外國政府支持的駭客,但SolarWinds迄今仍無法確認攻擊者的身分與來源。

針對事件揭露更多時間點

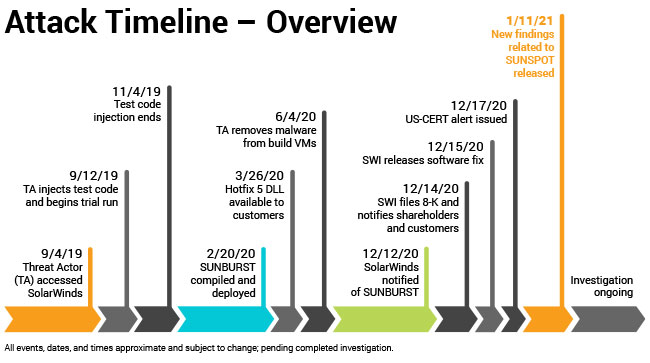

值得留意的是,此次對於攻擊事件的過程,SolarWinds整理出相當詳細的時間表,他們表明駭客先是於2019年下旬進行測試,然後到了2020年2月才真正埋入Sunburst後門程式,並於6月初,就移除程式碼裡的惡意軟體。

這次的資訊揭露中,SolarWinds提供了完整的攻擊時間表,大致上可將本次供應鏈攻擊區分成3個階段,分別是自2019年9月至11月駭客的準備階段、2020年2月至6月駭客發動攻擊,以及12月事件被發現之後SolarWinds的通報工作等。

該公司指出,攻擊者大約在2019年9月4日入侵,一個星期後開始嘗試竄改Orion,注入測試用的程式碼,而這樣的工作進行到了同年11月4日停止。

沉寂了3個多月、到了2020年的2月20日,駭客開始編譯Sunburst並開始部署到Orion,而這個被植入後門的Orion修補程式Hotfix 5,於3月26日陸續派送到用戶端。間隔2個月之後,駭客於6月4日在編譯Orion的環境,清除他們加到程式碼裡的惡意程式。

到了12月12日,SolarWinds收到通報,得知自家的Orion軟體遭到植入木馬。該公司陸續通知經銷商與用戶,並提供修補程式。文⊙陳曉莉、周峻佑

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09

2026-03-06