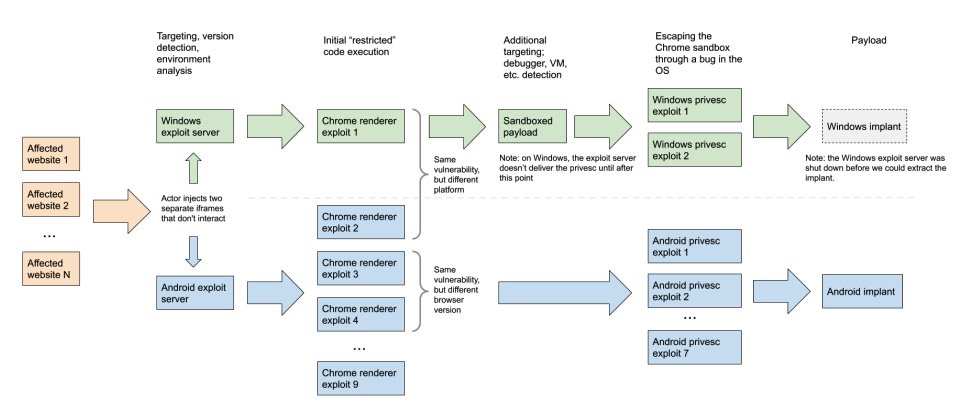

Google團隊在去年第一季發現駭客建立了兩個伺服器來進行水坑攻擊,這兩個伺服器一個鎖定Windows裝置,一個鎖定Android裝置,而且串連了4個存在於Windows與Chrome的零時差漏洞,以及存在於Android的已知漏洞展開攻擊。(圖片來源/Google Project Zero)

Google Project Zero團隊在本周揭露了一項串連Chrome及Windows零時差漏洞,以及Android已知漏洞的攻擊行動細節,這是Project Zero與Google威脅分析小組(Threat Analysis Group,TAG)合作的研究項目,目的在於偵測市場上的零時差攻擊程式,還說他們相信資安社群偵測零時差攻擊程式的能力存在著落差。

所謂的零時差漏洞是在漏洞被公開時尚未出現修補程式,這些漏洞有時還未被開採,但有時攻擊程式已經現身,還有些時候是先發現了攻擊程式,才使得漏洞曝光,而Project Zero與TAG即是要探究偵測零時差攻擊程式的新方法。

這次Google團隊所舉的例子出現在去年第一季。當時它們發現駭客建立了兩個伺服器來進行水坑攻擊,這兩個伺服器一個鎖定Windows裝置,一個鎖定Android裝置,而且串連了4個存在於Windows與Chrome的零時差漏洞,以及存在於Android的已知漏洞展開攻擊。

這4個零時差漏洞分別是存在於Chrome的CVE-2020-6418,以及出現在Windows的CVE-2020-0938 、CVE-2020-1020與CVE-2020-1027,在Google團隊發現相關的攻擊行動之前,這4個漏洞都尚未被揭露或修補。

經過幾個月的分析,Google團隊相信此一駭客集團訓練精良,他們建立了具備多種先進開採方法的複雜程式,有成熟的紀錄,進階的後開採技術,大量的反分析,還能精確地鎖定攻擊對象。

研究人員認為,揭露零時差攻擊程式的細節,將能讓資安社群了解駭客所制定的開採技術與策略,期望透過資訊分享,讓外界能夠明白資源豐富之攻擊行動的真正樣貌。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09