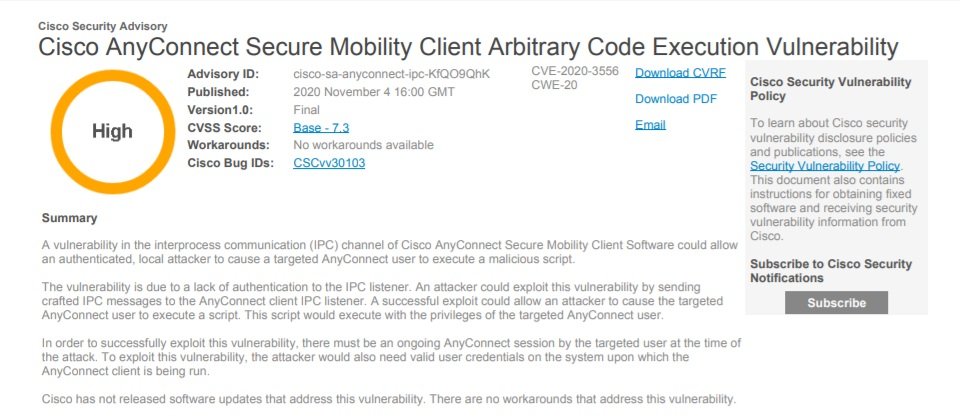

思科本周揭露,旗下專供遠端用戶存取企業網路的AnyConnect客戶端程式藏有CVE-2020-3556安全漏洞,成功的開採將允許駭客執行任意的腳本程式,而且已有概念性攻擊程式問世,思科於本文發布前尚未修補該漏洞,亦無暫時解決措施,但也尚未接獲惡意攻擊報告。

AnyConnect Secure Mobility Client為一可供遠端用戶藉由VPN存取企業網路的程式,它支援各種裝置,但此次的漏洞只出現在Windows、macOS及Linux版的程式上。

思科說明,CVE-2020-3556漏洞是因行程間通訊(Interprocess Communication,IPC)Listener缺乏認證所致,駭客可藉由傳遞一個特製的IPC訊息到AnyConnect客戶端的IPC Listener進行開採,成功的開採將允許駭客基於被害者權限執行腳本程式。

不過,開採該漏洞有幾個先決條件,包括駭客必須於正在進行的AnyConnect期間展開攻擊,同時駭客也必須具備與受害者同一系統的有效憑證,此外,程式必須同時啟用自動更新(Auto Update)及允許腳本程式的執行。在AnyConnect Secure Mobility Client的預設值中,自動更新是啟用的,但腳本程式是關閉的。

因此,就算思科尚未修補,也未提出暫時補救措施,但使用者只要關閉自動更新功能也能緩解該漏洞,假設不能關閉自動更新,封鎖腳本程式的執行亦能減輕攻擊表面。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-02-26

2026-03-02