不只是監控攝影機,近期視訊監控錄影主機(DVR)遭駭事件不斷,淪為DDoS攻擊來源,最近奇虎360旗下的網路安全研究實驗室(Netlab),揭露利凌企業(Lilin)的數款DVR存在多項漏洞,他們指出,近半年來已有多個網路組織,利用這些產品的零時差漏洞,散布殭屍網路,該研究中並提到殭屍網路的攻擊趨勢正改變,不再是過去多是使用已知漏洞入侵。利凌企業在收到通報後,已於2月14日發出資安公告,並提供修補,提醒用戶應儘速更新。

有殭屍網路鎖定特定廠牌DVR設備漏洞,因而被發現

關於這起事件,最早發生於2019年8月30日,Netlab 360指出,當時他們的未知威脅檢測系統偵測到,有攻擊組織的行動,是利用利凌企業DVR產品的NTPUpdate零時差漏洞,傳播Chalubo殭屍網路。

到了今年1月,他們發現更多攻擊組織的活動,是利用該公司產品的FTP,與NTP零時差漏洞,散布FBot、Moobot殭屍網路。這也意謂著,在這半年期間,這些零時差漏洞已接連被多個攻擊組織利用。

對於這樣的發現,Netlab 360先是在1月11日通知利凌企業,2月10日再次通報時得到對方回應。兩日後,雙方確認該資安問題,再隔兩日,回覆漏洞已修補並發布新版韌體。

關於這次漏洞的問題,根據Netlab 360的說明,利凌DVR存在三大嚴重漏洞,包括:登入帳號密碼寫死(hard-coded)、命令注入漏洞,以及任意檔案讀取漏洞。

其中,Netlab 360指出利凌產品的登入帳號密碼,寫死在韌體,包括root/icatch99與report/8Jg0SR8K50,而這兩組帳號密碼,其實我們在另一起之前臺廠DVR設備遭入侵的IoT攻擊事件中,曾看到該帳密在網路上被揭露過;此外,在利凌DVR網頁介面上,也有命令注入漏洞,出現多個可被注入的參數,包括NTPUpdate、FTP與NTP。

例如,在NTPUpdate執行過程可讓攻擊者執行命令注入,原因是其中相關函式缺乏對Server字段的檢驗。此外,透過寫死在韌體的兩組帳密,攻擊者可以修改設備配置文件,之後讓設備定時同步FTP或NTP配置時,觸發注入後門命令。

值得關注的是,Netlab 360指出,過去攻擊者行動時,多半都是透過已知漏洞入侵,而現在,一些攻擊者逐漸開始利用零時差發動攻擊,並且手段也漸趨成熟,這是他們認為需要被重視的議題。

近日資安業者奇虎360旗下的網路安全研究實驗室(Netlab)指出,近半年有多個攻擊組織,利用利凌企業(Lilin)的DVR弱點散布殭屍網路,並認為殭屍網路出現利用零時差漏洞的攻擊新趨勢。

估計影響裝置破萬,並非所有DVR產品線都受影響

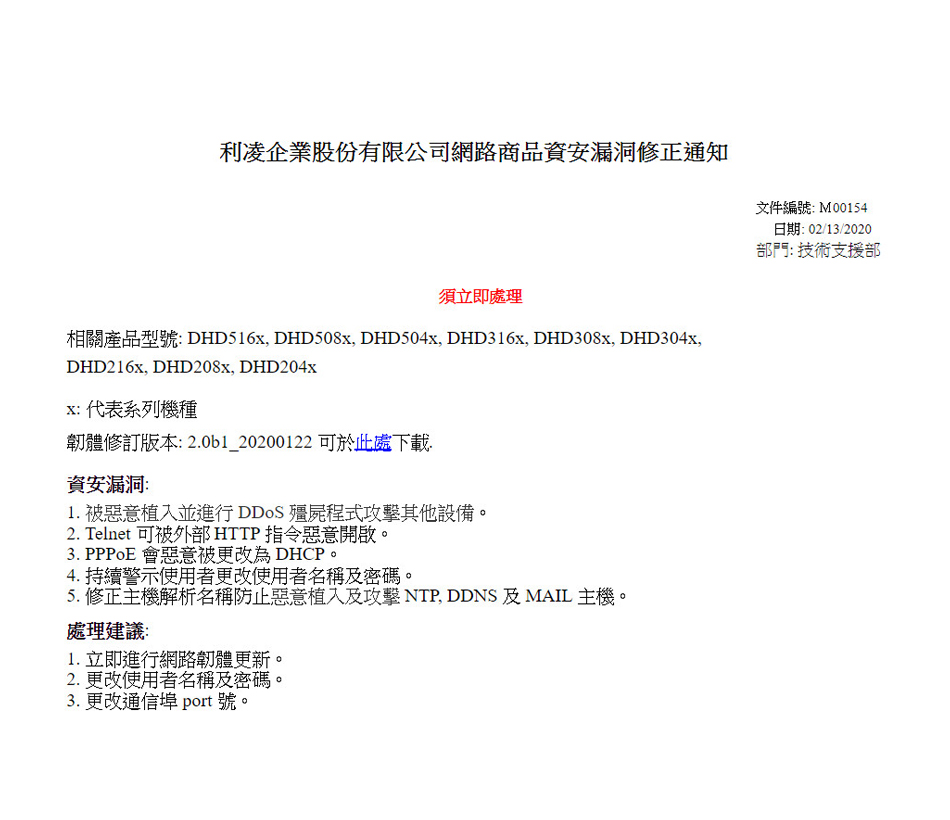

此事件發生後,在2月中旬,利凌企業已發布網路產品資安漏洞公告,說明資安風險,包括:DVR設備被惡意植入,並發動DDoS攻擊其他設備,而設備的Telnet連線,也可被外部HTTP指令惡意開啟,以及PPPoE會被更改為DHCP。

近日,我們進一步詢問利凌企業實際情況。根據該公司在3月26日的立即回覆,他們除了在網站上發出資安公告,也通知用戶、主要代理商與安裝商,警告此事件的風險,是CVSS v3.1評估最高風險10分的漏洞。

至於影響範圍方面,根據他們估計,影響裝置數量破萬,達13,062臺。這些產品有DHD5、DHD3與DHD2系列等DVR設備,因使用相同的韌體架構而受影響,型號分別為:DHD516A、DHD508A、DHD504A、DHD316A、DHD308A、DHD304A,DHD216、DHD216A,以及已經停產的DHD204、DHD204A、DHD208、DHD208A。

另外,該公司最新發布的DVR產品線並不受影響,包括:DHD5104、DHD5216與DHD5108,與其他類型產品。

對於產品韌體更新的機制方面,也是用戶關心的議題,該公司產品經理胡志剛表示,他們的產品是採手動更新方式,而根據該公司對於更新事項的說明,用戶在升級韌體後,首次登入系統時,將強制用戶需變更預設的帳號與密碼;此外,新版韌體將驗證NTP服務器與FTP服務的主機名稱,並增加系統加密機制,防止注入與執行任何Linux腳本或命令。

關於這次被揭露的利凌企業DVR設備的漏洞,該公司已經在2月14日發布資安公告,說明影響範圍包括DHD5、DHD3與DHD2系列等DVR設備,並指出這是CVSS評分10分的漏洞,提醒用戶盡快更新至2.0b1_20200122的新版韌體。

廠商新產品將依循國內影像監控系統資安標準強化防護

對於日後在資安方面的改進上,利凌企業提到,他們在此次事件之前,就已經著手推動,較可惜的是,在這些舊款產品中,仍然出現這個漏洞而不自知。

事實上,利凌企業的確參與了國內近年新推動的物聯網資安檢測認證標準,目前,他們已經有幾款網路攝影機,送至台灣資通產業標準協會(TAICS)驗證資安標準。他們表示,在今年初,也開始針對NVR與DVR系列產品進行驗證。

在防護機制的增強上,胡志剛表示,由於駭客反組譯查出韌體內的密碼漏洞,後續為了確保開源程式碼的潛在漏洞,他們將再加上一層防護,透過AES256的加密,以更進一步確保韌體的加密性,並且驗證是否為自家韌體。

而目前,在新款DVR系列產品,如DHD5104等,他們就提到,已使用這樣的加密韌體技術,以預防攻擊者進行反組譯分析。

對於加州物聯網安全法的因應,也是利凌必須強化資安的主因,對於該公司的產品而言,他認為,主要議題在於不使用預設密碼及強化密碼,因此,該公司也利用相容TAICS的規範,遵守美國加州物聯網安全法,以保障當地客戶。

多家廠商出現DVR漏洞,有可能是供應鏈安全所致

在這次事件中,我們還注意到一可能涉及供應鏈安全的議題,是上述分析報告中並未提及的部分,那就是不同廠牌的同類設備,所使用的預設帳密卻是相同的。

在今年1月中旬,可取國際曾對旗下DVR產品發出資安通報,我們注意到該公司在1月16日與2月3日,陸續針對多款產品提供新版韌體修補。但對攻擊事件與漏洞影響都沒有詳細的說明,相當不透明。

當時,我們針對工程帳密與相關漏洞問題向該公司提出詢問。根據可取國際在1月22日,所回覆的系統通知信指出,這類問題交由代理商德勝監控負責處理,於是我們也詢問德勝監控,取得聯繫後,對於攻擊事件的影響範圍與漏洞等問題,他們表示正針對問題整理資料,但遲遲未能回覆細節。而在德勝監控的臉書粉絲專頁上,他們則宣稱,是遭受同業的惡意程式網路攻擊事件。不過,包括預設密碼、韌體寫死敏感資料等,其實是常見的資安問題。

為此,我們當時也曾詢問到台灣學術網路危機處理中心(TACERT),因為該單位在1月16日,曾經對此事件發布漏洞預警,他們表示,這起事件應是IoT板韌體漏洞,若產品使用相同板子,就可能存在同樣問題發生。綜觀這一連串的事件,出現了一些巧合,我們認為,這背後的產品元件生態要釐清,可能牽扯到整個供應鏈安全的議題。

是否還有其他品牌業者的DVR產品,可能存在相同風險?以及是否知道要修補?有意願修補?我們在3月27日又詢問到可取國際董事長室,以瞭解其關連與現況,但至截稿前,該公司仍無回應。此外,我們繼續詢問其他國內業者的DVR產品,請他們回答是否可能受同樣問題影響,例如泰景科技(Forenix),以及慧友電子(EverFocus),他們也都尚未答覆。

近期還有另一家DVR出現漏洞,但與其他韌體後門漏洞有關

在近期的國產DVR產品資安議題上,在2月底,有通航(Tonnet)DVR產品的漏洞通報事件,在台灣漏洞紀錄平臺(TVN)上揭露,同樣受到我們關注。

在這項通報中,指出該公司TAT-76與TAT-77系列產品存在CVE-2020-3923弱點,包含韌體更新檔注入漏洞,以及維護管理介面可被未經授權存取,將讓攻擊者可取得設備權限,導致可能感染殭屍網路與發動DDoS攻擊。通航已經提供新版韌體修補,但官網上並無資安公告頁面。

對此事件,我們詢問到發現該弱點的中華資安國際,該公司資安研究員蔡振華指出,通航DVR產品的漏洞與2月初俄國研究員揭露海思半導體晶片的後門漏洞有關,而他們找到的上層廠商,是中國的海思跟雄邁,由於兩家業者開發出的韌體有出現這樣的弱點,因此,其他廠商用他們的SDK進行二次開發後,這個弱點也就出現在其他廠商設備中。關於業者的修補方式,是直接將其中的後門服務關閉,但事件也突顯另一層面的問題。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-06

2026-03-09