編號為CVE-2020-0796的新SMB漏洞,成功的開採將允許遠端駭客在SMB伺服器或客戶端執行任意程式,思科旗下威脅情報組織表示,該漏洞一旦被開採,可能帶來蠕蟲式的攻擊,能很快地感染其它受害者。這項沒有準時在本月Patch Tuesday發布修補的重大漏洞,在遲到二天後終於補上。

微軟在周四(3/12),完成了無法在3月Patch Tuesday準時提供的CVE-2020-0796漏洞修補,該漏洞存在於Microsoft Server Message Block 3.1.1(SMBv3)協定中,允許駭客自遠端執行任意程式,且被英國資安業者Sophos視為本月微軟最重要的安全漏洞。

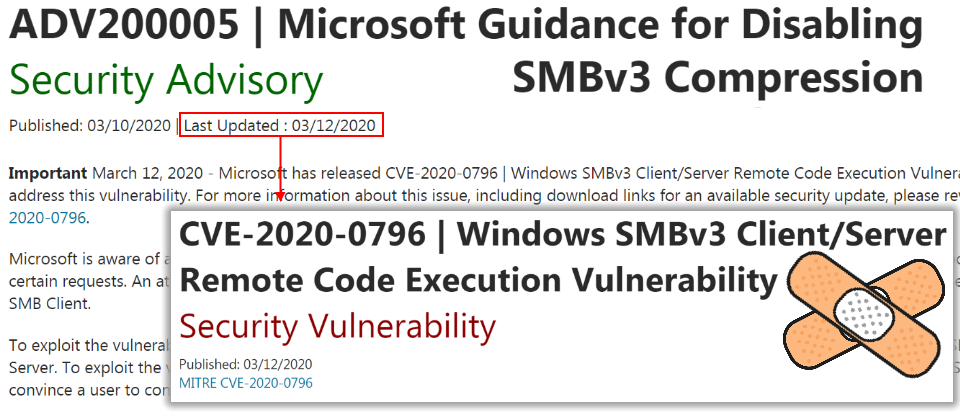

微軟原本計畫要在Patch Tuesday同步修補CVE-2020-0796,只是當天卻未見CVE-2020-0796,但事前收到微軟通知的資安業者不小心外洩了CVE-2020-0796的資訊,且微軟也公布了與該漏洞有關的安全通報。

不過,微軟在兩天後緊急修補了CVE-2020-0796。此一存在於SMBv3協定的漏洞,可同時用來開採SMB伺服器端與SMB客戶端程式,波及Windows 10 1903/1909,以及Windows Server 1903/1909等平台。

根據Sophos的說明,該漏洞涉及其中一個核心驅動程式的整數上溢與下溢,駭客可藉由惡意封包來觸發下溢,以自由讀取核心,或是觸發上溢來覆蓋核心中的寫入指標。

Sophos指出,駭客可能透過網路,來危害任何啟用檔案分享功能的Windows電腦,不管是個人電腦或是檔案伺服器;或是利用社交工程或中間人攻擊以將Windows用戶引導至惡意的SMB伺服器;也可藉此展開權限擴張攻擊,取得系統的更高權限。

一般而言,Windows防火牆會封鎖從SMB埠進入的公共網路流量,但如果防火牆被關閉了,SMB埠被開啟了,或是該電腦位於Windows Domain中,那麼可能就會曝露在安全風險中,因此,任何未修補且開放SMB埠的電腦,都有可能受到攻擊,而且是類似WannaCry般的蠕蟲式攻擊。

這類的攻擊通常鎖定開啟的445/tcp連接埠,但使用者不能只透過關閉445/tcp來因應,因為不只是SMB,其它Windows Domain的重要元件,也需要使用445/tcp。

總之,Sophos呼籲Windows用戶應該要立即修補CVE-2020-0796。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02