https://research.kudelskisecurity.com/2020/01/15/cve-2020-0601-the-chainoffools-attack-explained-with-poc/

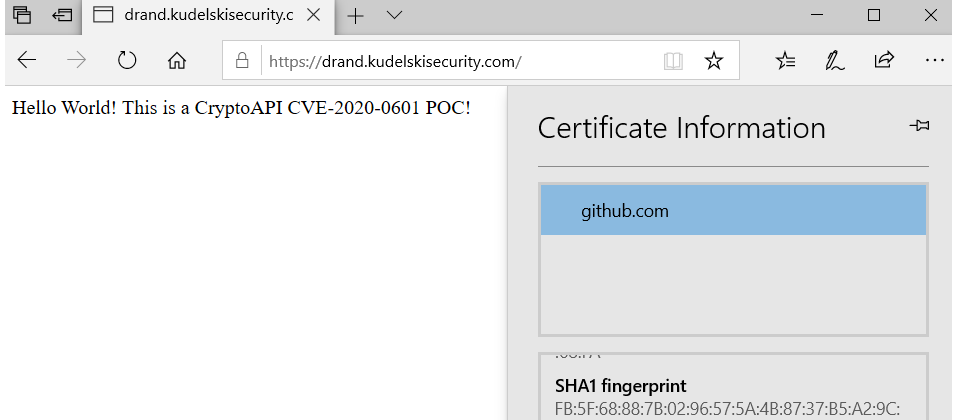

微軟才在本周二(1/14)揭露及修補首個由美國國安局(NSA)所發現的CVE-2020-0601漏洞,但短短的兩天內,就至少有兩組人馬已經打造出該漏洞的概念性驗證(Proof of Concept,PoC)攻擊程式,且透過GitHub與外界分享,其中,瑞士資安業者Kudelski Security甚至是在24小時內就公布了CVE-2020-0601的PoC。

CVE-2020-0601漏洞存在於CryptoAPI驗證橢圓曲線密碼學(Elliptic Curve Cryptography,ECC)的方式,根據微軟與國安局的說明,駭客只要利用一個偽造的程式碼簽章憑證去簽署一個惡意的執行程式,讓它看起來像是來自可靠且合法的來源,再利用此一信賴來危害系統。

Kudelski Security的安全專家Slyvain Pelissier指出,他們參考了微軟與國安局對該漏洞的描述之後,相信也許可以透過ECC及不完全符合標準曲線的明確參數來偽造憑證,缺陷存在於在載入指定明確曲線參數的憑證時。

總之,Kudelski Security不只成功打造出該漏洞的PoC,還建立了一個示範網站供使用者測試。

至於另一位在GitHub上公布CVE-2020-0601漏洞PoC的則是代號為ollypwn的研究人員,他說,ECC仰賴許多不同的參數,這些參數也已針對許多曲線進行了標準化,但微軟並未檢查所有的參數,將允許駭客使用自己的憑證產生器。

Kudelski Security認為,此一漏洞並無他們原本想像的那麼可怕,因為雖然它可能允許中間人攻擊,但並不會被腳本小子(Script Kiddie,駭客新鮮人)或勒索軟體利用,這既是他們決定釋出PoC的原因,也可能是美國國安局不藏私的原因。

即便如此,資安專家也都奉勸受到該漏洞影響的Windows 10與Windows Server 2016/2019用戶應儘快修補。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09