若要解析供應鏈攻擊牽涉的層面,微軟認為,可根據上下游來區分,以上游來看,駭客能針對DNS、PKI、雲端服務供應商、VPN服務供應商、網路服務供應商,以及合作夥伴。圖片來源/微軟

在過往的資安威脅當中,就受害對象而言,可分為隨機式攻擊(Opportunistic Attacks),以及目標鎖定式攻擊(Targeted Attack),然而,隨著滲透手法持續發展,這兩種攻擊搭配的狀況越來越多,尤其這幾年的多起供應鏈攻擊事件更為顯著。

除此之外,目前各種軟體、硬體、網站應用程式、IT服務,或多或少都採用或搭配外部供應的技術、服務元件,由於用戶無法有效掌握這些部分本體或所處環境的資安防護是否足夠,於是,成為駭客突破主要目標防線的另一種手段。這種間接、迂迴的手法,過往我們通常會歸類於水坑式攻擊(Watering hole attack),但隨著各種伎倆的持續發展,這類型攻擊愈發深入整體服務供應鏈的上下游,因此,被稱為供應鏈攻擊似乎是更為貼切,除此之外,滲透至線上廣告平臺的惡意廣告(Malvertising)、遭竊的企業程式碼簽署憑證,也都屬於此類型的攻擊。

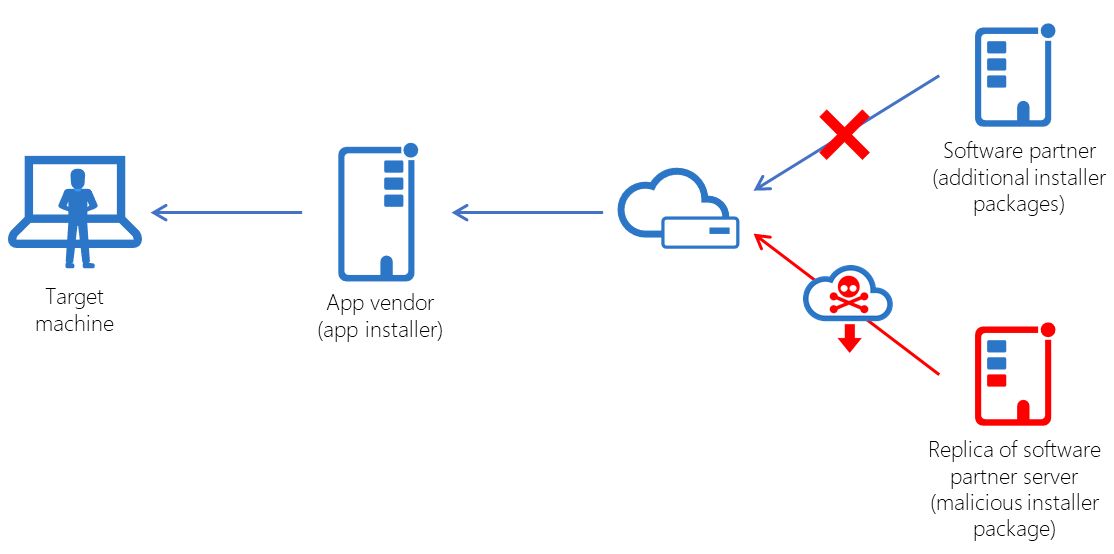

以目前來看,供應鏈攻擊是如何逐步進行的?對方先設法滲透與攻擊目標相關的軟體開發社群、委外廠商、合作夥伴,由於這些環境的資安防禦程度相對較低,相關人員也不易凝聚因應針對性威脅的意識,而造就了破壞供應鏈安全的危險因子。

IT人常用的工具軟體被駭客攻陷,成為滲透企業的新利器

舉例來說,2017年9月發生震驚全球的系統清理軟體CCleaner遭駭事件,該套軟體被植入惡意程式,導致227萬臺電腦受到影響。由於這套軟體是許多IT人員愛用的免費工具軟體,因此,有心人士若竄改這套產品,就能透過這個管道,將攻擊程式散播到許多企業。

而到了2018年,供應鏈攻擊的相關事件仍陸續發生。根據資安公司CrowdStrike在7月公布的全球調查結果,在受訪的1千3百家公司當中,就有高達66%的比例遭到軟體供應鏈的攻擊,這裡面也有近一半的公司,是在過去1年面臨這類威脅,而就平均財務損失而言,每個公司需付出的代價超過110萬美元。

同年8月,台積電遭到勒索軟體WannaCry變種惡意程式攻擊,導致產線停擺,也是重大的供應鏈安全事件。在這次事故當中,該公司除了既有機臺未修補安全漏洞、相關網路並未分層隔離,起因正是新安裝的機臺潛藏惡意程式,但人員在一些新設備連入內部網路之前,並未實施掃描病毒的程序,最後導致近26億元的重大損失,而這些費用也包含了訂單延誤與終止,於是,當時就有許多媒體猜測,這可能會影響蘋果第三季推出的新一代智慧型手機iPhone XS、iPhone XS Max和iPhone XR,因為當中採用的A12晶片就是由台積電生產,此外,台積電也生產Nvidia、Qualcomm、AMD等公司的晶片,所以,這次大規模感染惡意軟體事件,究竟是意外擦槍走火或另有針對的目標,引發外界臆測。

其他在2018年發生的供應鏈攻擊事件,大多是以軟體為主,像是:微軟在7月揭露他們的EDR產品發現供應鏈攻擊(有人利用PDF編輯器字型套件安裝漏洞來植入挖礦程式);11月接連發生兩起事件,首先,是ESET在月初揭露駭客入侵網頁瀏覽流量分析平臺StatCounter,並對所有使用StatCounter的網站嵌入的JavaScript程式碼counter.js進行竄改,從中置入惡意程式碼,之後即可針對交易比特幣的網頁,執行加密貨幣的竊取,加密貨幣交易平臺gate.io遇害;另一個事件在月底發生,維護開原碼軟體Event-Stream人員在程式碼當中植入惡意程式,最終攻擊目標是同樣採用這套軟體的加密貨幣錢包Copay,惡意程式會擷取使用者帳戶資料及私鑰,而能將用戶錢包中的比特幣轉移到駭客的帳戶。

值得注意的是,2018年有媒體揭露疑似硬體設備的供應鏈攻擊事件。根據10月新聞媒體彭博公司(Bloomberg)的報導,指出中國間諜透過美國科技的供應鏈,已經滲透到亞馬遜、蘋果等近30間美國企業,原因就出在這些公司採用的Supermicro伺服器主機板,被置入不明晶片,但亞馬遜、蘋果及Supermicro均否認這項傳聞,無論真相是什麼,此次事件已大大喚醒全球對於供應鏈安全的重視。

到了2019年,供應鏈攻擊事件趨於多元,軟體類型仍為最大宗,其中,與臺灣最密切的,莫過於針對華碩個人電腦軟體更新平臺Asus Live Update的攻擊。不久,華碩爆發雲端硬碟服務ASUS WebStorage用戶端程式遭濫用,在有漏洞的路由器與中間人攻擊的手法之下,裝有這套程式的個人電腦會感染惡意程式Plead。

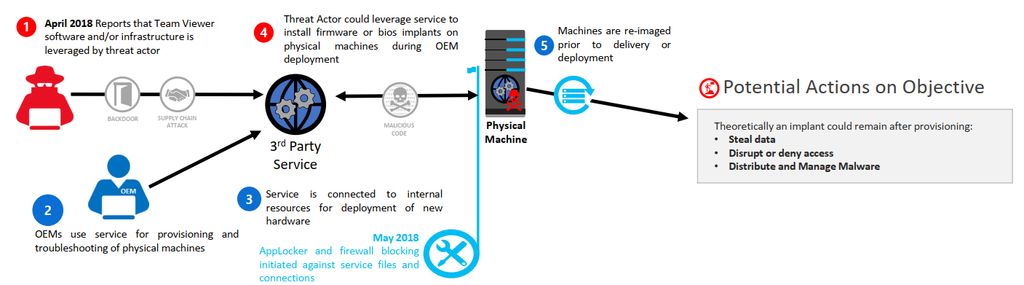

接下來,則是與駭客集團Winnti(FireEye稱為APT41),以及TeamViewer這套遠端控制軟體有關的消息。

根據5月德國媒體Der Spiegel的報導,TeamViewer公司曾在2016年被Winnti惡意軟體攻陷,而這個駭客團體向來以發動供應鏈攻擊而聞名,雖然該公司表示此次受害與先前TeamViewer被駭事件無關,本身的資安並未遭到破壞,也無安全漏洞,但讓人相當不安。

到了7月,德國的巴伐利亞廣播公司(BR)和北德廣播公司(NDR)聯合發布了Winnti的研究報告,解析他們鎖定的攻擊目標,有軟體公司TeamViewer、科技公司西門子、遊戲公司Valve等企業;緊接著在8月,FireEye也發表了APT41的威脅研究報告,根據他們的分析,這個團體針對的目標,主要是線上遊戲產業,會設法混入生產環境當中,竊取程式原始碼,以及可用於簽署惡意軟體的數位憑證,並將惡意程式碼注入廣泛使用的合法檔案,以便後續能夠散播到受害者環境。

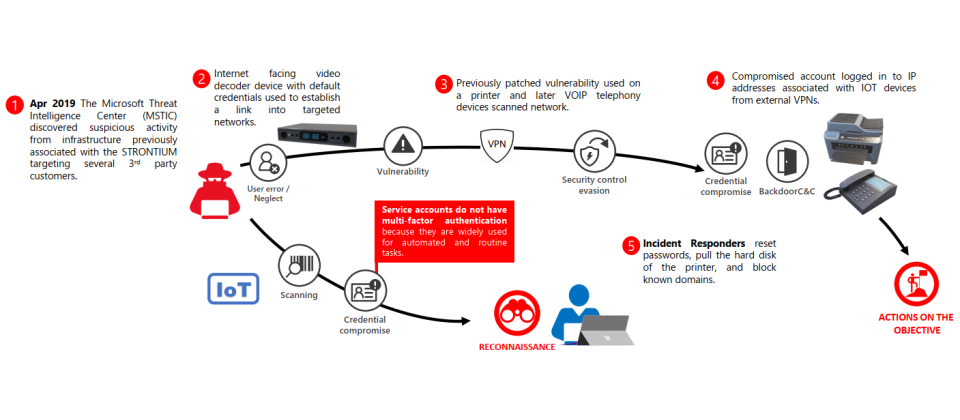

VPN漏洞讓供應鏈有弱點,駭客趁虛而入

到了2019年第三季,有多起供應鏈攻擊被揭發,都跟VPN有關。

例如,9月底,歐洲飛機製造商空中巴士(Airbus)揭露,他們遭到一系列駭客攻擊,對方鎖定的目標是空中巴士的供應商,像是英國的引擎製造商勞斯萊斯(Rolls-Royce)、法國的技術諮詢與供應商Expleo,以及兩家承包商,企圖尋找其中的商業機密,而攻擊的目標,正是連接這些公司與空中巴士之間的VPN加密連線。z發動攻擊的駭客之所以出現,是因為他們想要得到空中巴士飛機組件的認證流程技術文件,其中一部分遭竊的部分文件,與該公司的軍事運輸機A400M有關(空中巴士是全球第9大軍火供應商)。

而在IT廠商的部份,也出現VPN相關的供應鏈攻擊事件。首先是防毒軟體廠商Avast,9月底發現有人透過暫存的VPN連線組態檔,從VPN侵入該公司內部網路,為期將近4個月,目標正是兩年前遇害的CCleaner(Avast在2017年9月併購開發CCleaner的Piriform公司);就在同一天,NordVPN、TorGuard與VikingVPN等三家VPN業者的金鑰,也被公開,而這些廠商也隨即發出公告,表示相關的資料外洩事件是先前發生的(NordVPN是2018年3月外洩,TorGuard是2017年9月外洩,但兩家廠商強調他們的網路環境仍是安全的)。

網站使用的外部服務遭濫用,駭客置入惡意程式

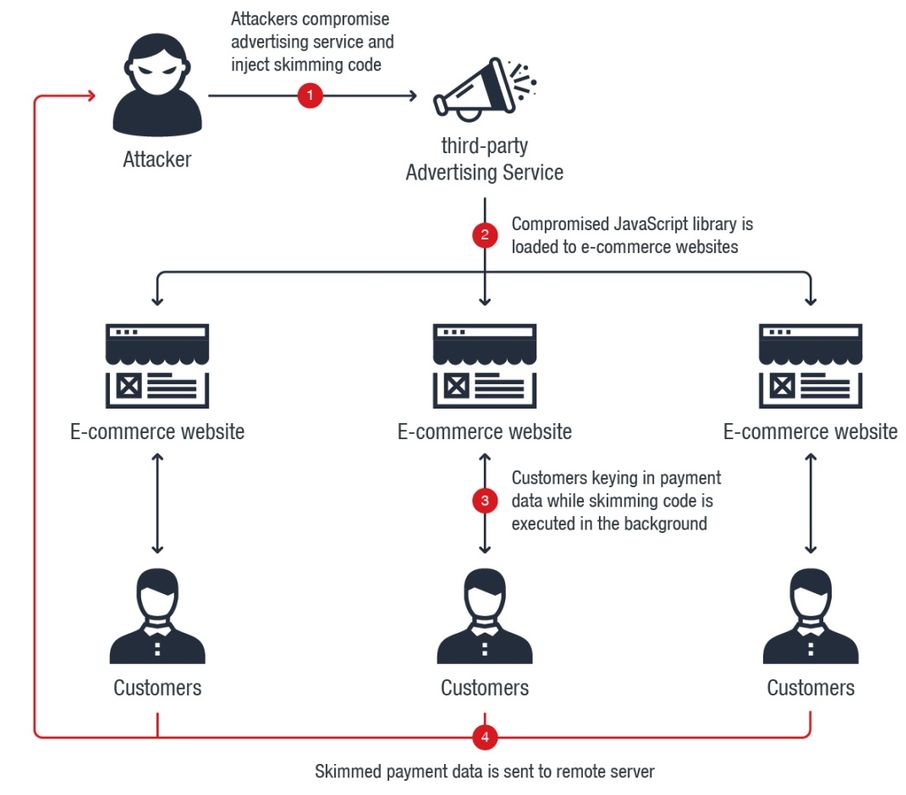

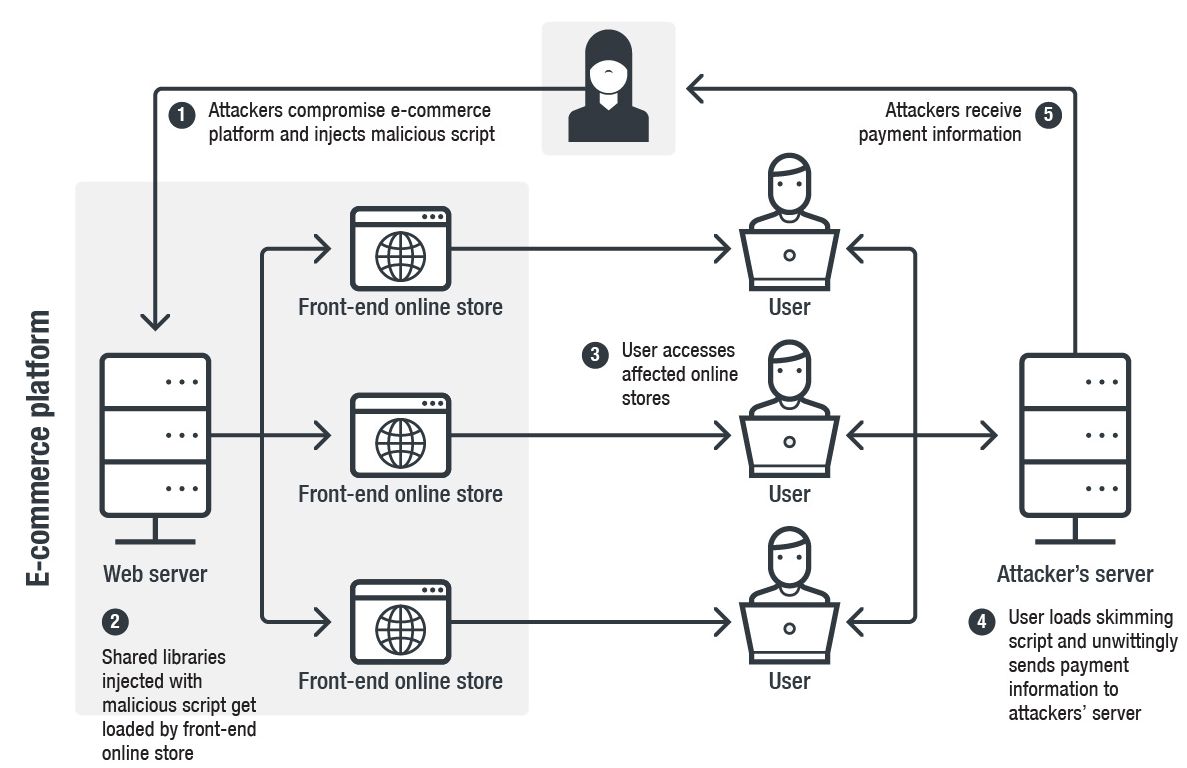

除了上述事件,資安業界也將表單劫持(formjacking),以及網站誤用被嵌入側錄付款資訊惡意程式(Skimmer)的網路服務,認定為供應鏈攻擊。

像是電子商務平臺Volusion用的雲端基礎設施,遭駭客入侵,就是一例。有駭客在芝麻街網站搭配基於Volusion平臺而設置的線上商店,載入置於Google雲端儲存服務的JavaScript檔,而這支檔案會動態注入線上商店頁面,並在Volusion網站存放另一支JavaScript檔,該程式會將消費者輸入的卡號轉貼至其他網站。

由於採用這樣的手法,因此,許多人推測,是攻擊英國航空與Newegg的Magecart集團所為。

綜觀這幾年發生的供應鏈攻擊事件,我們可以發現企業若要做好相關的防護,必須重新思考對於各種形式委外服務的依賴。

若無法完全自主,就要擴大整體防護的層面,強化或管制這類技術與服務整合的使用範圍,不應自掃門前雪,或過度信任外部合作的資源。

熱門新聞

2026-03-02

2026-02-26

2026-02-27

2026-02-27

2026-03-02

2026-02-27

2026-02-27