面對層出不窮的資安事件,負責維護國家安全與偵查重大犯罪的法務部調查局,旗下設有資通安全處,身負防制電腦犯罪與相關鑑識的重責,是最能掌握國內組織遇害現況的單位之一。

近日,這個單位的資通安全處科長劉嘉明,揭露了國內企業的遇駭現況,期望讓更多組織能瞭解常見受駭類型,並重視相關問題。

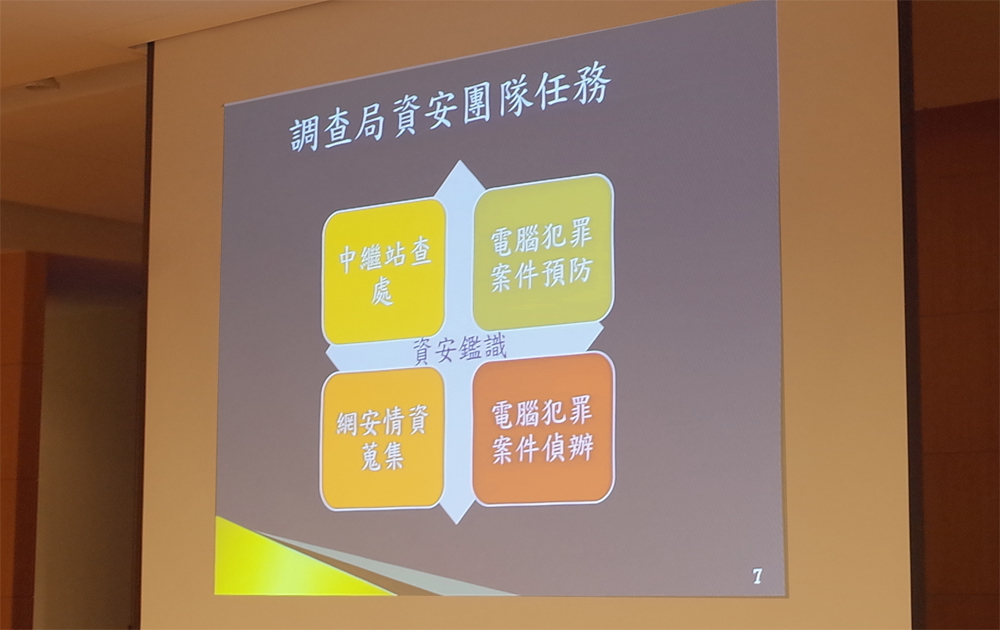

基本上,調查局資安團隊主要任務有5大內容,包括電腦犯罪案件預防、網安情資蒐集、電腦犯罪案件偵辦、中繼站查處,以及相關資安鑑識。在運作架構上,資通安全處在六大直轄市也都成立資通安全科,提升業務偵辦能量。

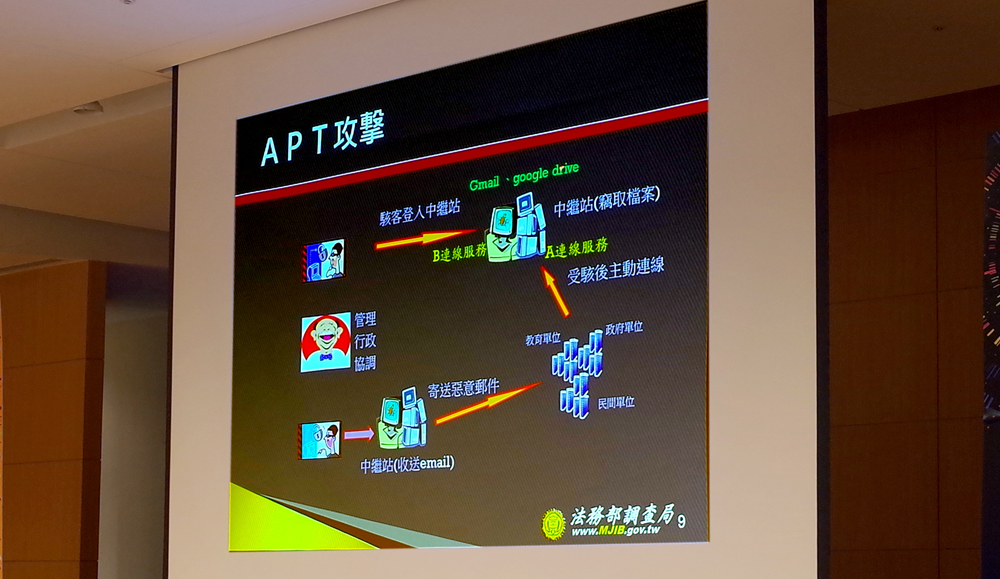

對於電腦犯罪案件偵辦方面,劉嘉明特別說明了對於境外敵對勢力滲透的調查。在這類APT攻擊中,駭客有攻擊型與竊取資料型,兩者是以分工方式合作,而且是由不同的駭客單位發起,原因在於,攻擊型是大量發動容易發現,而竊取資料型則是以不被發現為主,但兩者又有一定程度的犯意聯繫。例如,攻擊型的駭客透過中繼站,寄送惡意郵件到組織內部,組織受害後又會主動連線到另一個中繼站,而另一組駭客,則是連線到上述的第二個中繼站去竊取檔案。

在此當中,他特別強調,調查局會透過追查中繼站,來了解國內的受害狀況,也就是從中繼站發現攻擊的跡象,進而通知企業或組織遇害。因此,不少企業可能在收到通知時,會以為調查局在監控他們,否則如何知道自己出問題,其實,這主要是案件追蹤上的發現。他也舉例,今年6月底銓敘部公布的個資外洩事件,經事後追查發現是101年6月30日前的資料遭竊,而調查局早在同年3月,就通知他們被入侵。

在電腦犯罪案件偵辦上,調查局會透過中繼站來了解國內的受害狀況,進而追蹤到有企業遭受入侵的現象。

期望推動多層次防護觀念

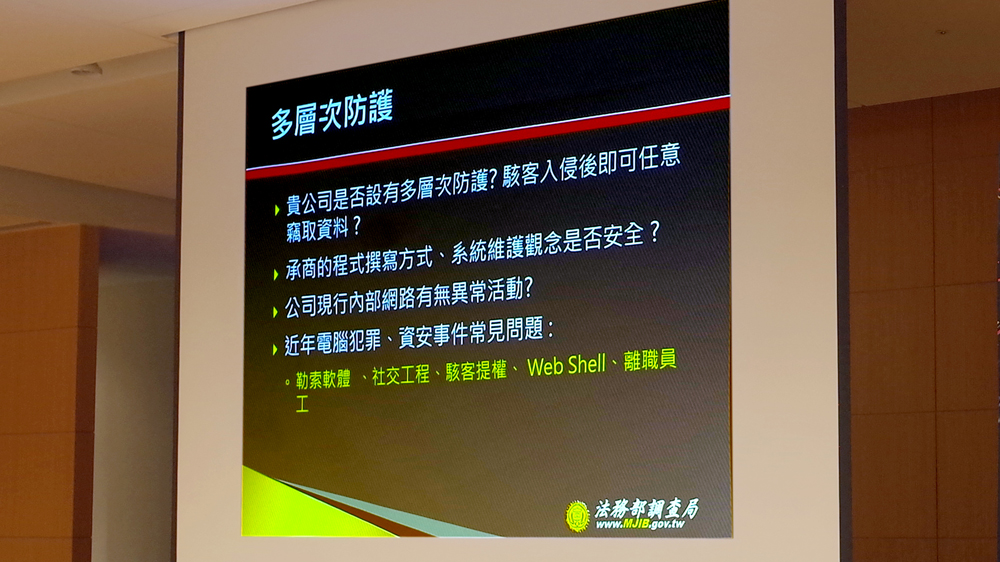

對於近年企業防護上的狀況,從調查局近年的偵查經驗中,劉嘉明歸納出三大重點,是企業必須關注的面向。

多層次防護

首先,是缺乏多層次防護。他解釋,一般已建構資安完善資安防護的企業,通常駭客從入侵到竊取資料,是需要一段時間。但如果企業被入侵後,對方即可任意竊取資料,受害公司等於完全沒有因應的時間。因此,他希望企業都該具備多層次防護的架構。

委外管理

第二,是委外管理的問題,雖然公務機關這些年的安全程度,確實逐步提高,但以最近的趨勢而言,他們看到,透過委外廠商入侵公務機關的情形,越來越多,而且私人機關也要注意風潮,因為許多公司也很依賴委外廠商。

因此,像是委外業者的程式撰寫方式,以及系統維護觀念是否安全等,都是企業應該要去關注的面向。

網路流量監控

最後,則是企業往往不知道內部網路流量異常的現況,缺乏相關監控措施,這也讓駭客可能長期潛伏,一直躲在公司內部,暗中持續竊取資料。

對於企業攻擊因應與證物保存,法務部調查局資通安全處科長劉嘉明指出,在調查局的偵辦經驗中,發現企業存在許多資安問題,建議企業需建立多層次防護,他並以近年電腦犯罪、資安事件的5大常見問題,提醒企業要對這些面向能有攻擊因應。

勒索軟體問題嚴重,國內企業願意付贖金的比例高

國內企業面對那些資安攻擊?過去我們只能從廠商報告中看見一些統計數字,劉嘉明從近期調查局辦理的事件中,整理出五大常見問題類型,包括勒索軟體、社交工程、駭客提升權限、Web Shell,以及離職員工。

以勒索軟體攻擊而言,他指出,日前國內金融業才發生大規模PC遭遇勒索軟體的事件,引發金融圈與社會關注,而他所指的就是10月下旬國泰投信的遭遇。接著,他還提及近期一家旅行社的委外業者,其應用系統遭遇勒索軟體的事件。由於發生在委外業者身上,雖然理論上應由該業者負起責任,但因為已經衝擊到旅行社營運,因此最後旅行社決定自己先付贖金來因應。

然而,國內企業遭遇勒索軟體付贖金的案例多嗎?畢竟多數企業遭遇了勒索軟體,通常不願公開,多半是態勢嚴重而被民眾揭露才曝光,是否付贖金並無具體事例,也沒有企業勇於承認。劉嘉明指出,其實這些業者在遇害後,付贖金的比例其實相當高,這主要也是因為駭客勒索的贖金,多是企業可負擔的金額,這也讓企業支付的意願增加。

因此,他也呼籲,企業或委外廠商都應做好備份工作。在伺服器的安全管理之外,員工電腦是企業容易疏忽的部分,同時,也提醒即便是備份資料,也有被加密的可能性。

調查局上述的舉例,也呼應到其他重大事件。例如,最近,我們針對今年8月醫療院所遭勒索軟體攻擊的追蹤報導中,就從醫院得知曾發生多個備份均遭加密的情形,並聽聞有醫院支付贖金的狀況。顯然這些問題,已突顯出國內在勒索軟體攻擊下的現況,企業必須重視與做好因應。

另外,對於不幸遭遇勒索軟體的企業與用戶,劉嘉明也指出可善用No More Ransom的網站,這裡集結了國際刑警組織與資安業者等提供的解密的資源,受害者可以不用付贖金就能救回被加密的檔案,為復原資料提供了另一些機會。

社交工程難防,預設密碼與明碼Web.config浮濫

對於近年電腦犯罪常見的攻擊手法上,劉嘉明指出社交工程、釣魚郵件的問題,雖然這類問題可能不易解決,因為企業內部總是會有人中招,但依然是企業必須關注的面向。

特別的是,也要注意郵件帳號遭盜用,可能帶來的風險。像是駭客利用竊取的信件內容,散布惡意程式給公司其他同仁,還有商業電子郵件詐騙的威脅,因此,企業在因應上一定要有雙重驗證,例如打電話再確認是否變更匯款帳號。

.jpg)

對於社交工程與釣魚郵件的問題,劉嘉明表示,這類問題可能不易解決,因為企業內部總是會有人中招,例如,面對複雜的電子郵件寄件者偽冒與竄改手法,有經驗的人雖然能從郵件標頭去分辨,但要讓一般民眾都懂得識別,並不容易,因此,他認為透過DMARC驗證機制來防範,會比較有效。同時,他也指出釣魚郵件及郵件帳號遭盜用的問題,企業不能再忽視。他以最近TWCERT發布的攻擊警訊為例,是有已知惡意IP位址對企業Office 365帳號進行暴力破解攻擊,提醒企業注意相關防護。

對於企業郵件帳號被盜的後果,他也舉例說明,假若公司雙方的聯絡人,有一方郵件帳號被入侵,這意味著駭客可以監控到郵件的內容,因此,接下來的駭客攻擊有兩種顯而易見的方式,一是竊取原始郵件內容,並將惡意附檔包含在郵件中,然後寄送給原寄件人的部屬與同事;另一種就是用於商業電子郵件詐騙(BEC),針對公司財務相關人員,假冒合作夥伴或自己的主管,騙稱臨時要將款項轉至另一金融帳號。因此,他強調,這些事件的因應上,一定要有雙重驗證,例如打電話再確認是否要變更匯款帳號。

同時,他指出提升權限與Web Shell的問題,也是偵辦過程中常發現的狀況。劉嘉明表示,前者多半發生在委外業者,並強調,預設密碼與明碼Web.config的狀況很嚴重。

以預設密碼的問題而言,像是近期多家醫院遭受勒索軟體攻擊事件,就是因為委外業者在應用系統上使用了預設密碼;而在網站系統使用明碼Web.config的狀況上,他認為8成為委外業者都沒有做好這方面的防護,使用明碼儲存連線字串,讓駭客可以輕易透過web.config蒐集到資料庫帳號密碼,取得最高權限,以管理者身分存取資料。因此,他也提醒,企業要在這方面督促委外廠商注意。

較特別的是,他還提到了另一個企業內部也很普遍的問題,那就是一旦有員工PC不小心被入侵,IT人員在維修時,很可能因為使用了管理者帳號最高權限帳號,而被鍵盤側錄程式或惡意軟體MimiKatz截取,雖然駭客使用這招已經行之有年,但一直很管用。

對於控制網站伺服器的Web Shell攻擊手法,調查局也在很多案件的追蹤入侵過程當中,發現了「一句話木馬」這個網頁型後門程式的存在,由於這種攻擊是在網頁中插入「一行」指令,利用網頁的GET或POST以傳送指令文字,因此不容易被發現。

另外,關於離職員工方面的問題,也是近年企業不可忽視的因素。像是離職後仍然可登入公司網路,應該要立即停用帳號,以及員工在快要離職前,違規下載企業資料,可能是為了跳槽之用,要有異常存取行為監控機制。

企業若遭入侵,配合調查時僅記兩大關鍵:記錄保留與防護證明

對於調查局的案件處理,劉嘉明指出,企業在配合時有兩大準備工作,企業必須牢記,一方面是要保留記錄,另一方面則是需要提供適當的安全防護,包括明確的重要資安資產,以及資訊保護證明與說明。

對於電腦與防火牆的記錄保存,他表示,在調查局的經驗中,發現很多公司內部並沒有相關政策,就容易發生保存時間太短,或是入侵過程中遭到刪除。他建議,企業必須要做好集中記錄保管。另外他也強調,保存記錄的類型包含除錯與資安事件,前者資料量大,而他們最需要的僅是後者,儲存用量其實相對也比較小。

以調查局資安團隊的任務而言,簡單來說,包括了電腦犯罪案件預防、網安情資蒐集、電腦犯罪案件偵辦、中繼站查處,以及相關資安鑑識。其中,關於電腦犯罪案件預防,劉嘉明表示,他們主要針對政府機關、大專院校、上市櫃公司與關鍵基礎設施等機關,宣導防制電腦犯罪與教育訓練,特別的是,今年也納入資本額2億元以上的企業;而在網安情資蒐集方面,他表示,以行政院資通安全處目前對他們的要求而言,講求的是要精準,而不是快,因此他們現有掌握的情資中,有8成比例都經得起考驗。另外,為了因應明年大選,調查局今年8月份還新成立了假訊息防制中心。

.jpg)

對於臺灣企業遭遇勒索軟體攻擊的問題,法務部調查局資通安全處科長劉嘉明指出,多數業者都是以付贖金了事。對於這樣的現況,他表示,調查局當然也不希望受駭企業付款,但企業們會盤算如何可以損失最小化,但也很可能付了贖款,卻得不回應的二次傷害。但對調查局而言,他們不會因為企業已付贖金而停止調查,仍會努力持續追蹤。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02