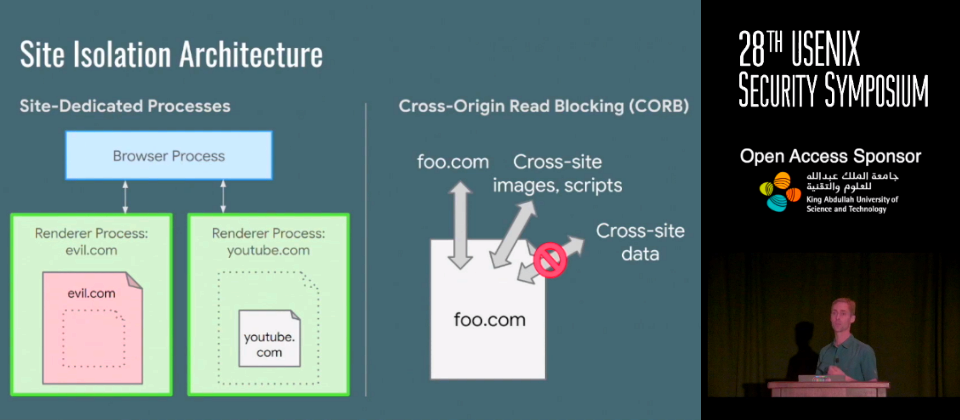

網站隔離技術是在瀏覽器造訪不同的網站時,以各自獨立的程序載入這些網站,並限制相關程序所能存取的資源與功能,藉以阻擋駭客竊取跨站資料。(圖片來源/USENIX,https://www.youtube.com/watch?time_continue=247&v=YvVwrcaxxbQ)

Google為了應對像是Spectre之類的猜測執行旁路攻擊漏洞,在2018年7月時,讓網站隔離(Site Isolation)機制成為Chrome 67的預設值,本周Google揭露,上周釋出的Chrome 77桌面版的網站隔離機制,將可進一步防禦已被危害的渲染程序的攻擊,也首度於Android版的Chrome嵌入網站隔離機制。

所謂的網站隔離即是在瀏覽器造訪不同的網站時,以各自獨立的程序載入這些網站,並限制相關程序所能存取的資源與功能,藉以阻擋駭客竊取跨站資料。

Google表示,如同桌面版Chrome,Android版也利用作業系統的程序,讓駭客更難自其它網站竊取資料,且特別能夠抵擋類似Spectre等CPU漏洞的攻擊。

然而,為了確保網站隔離機制不會影響資源有限的Android的流暢度,Android版的Chrome 77並不會隔離所有的網站,只會隔離那些必須輸入密碼的網站,像是金融或購物網站。

另一方面,桌面版的Chrome 77在網站隔離機制上亦有所改善,當初此一機制主要是為了對抗Spectre攻擊,現在則能防禦更嚴重的攻擊,例如在渲染程序因安全漏洞而完全被危害之際,還能保護資料安全。

Google舉例,當駭客開採了渲染引擎Blink的記憶體毀壞漏洞時,可能允許駭客脫離Blink的安全檢查,於受到沙箱保護的渲染程序中執行任意程式碼,但Chrome程序卻可辨識各個網站專用的渲染程序,因而能限制可被存取的cookie、密碼或網站資料,讓駭客更難以竊取跨站資料。

總之,Chrome 77的網站隔離能夠保護認證資料、網路資料、所儲存的資料與許可,或是跨域通訊等機密資料,不因渲染程序被攻破而受害。

未來Google將持續強化Chrome的網站隔離能力,諸如將桌面版的相關保護延伸到Android平台上,或是新增跨域資源(CORS)保護,也計畫保護更多類型的資料

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-06

2026-03-06

2026-03-09