研究人員發現,至少10個WordPress外掛程式近日被駭客組織開採漏洞,用以在Wordpress網站建立非法管理員帳號,安裝後門程式或竊取資訊。

安全廠商Wordfence今年7月發現一波惡意廣告攻擊,駭客利用多個公開漏洞在Wordpress外掛注入JavaScript,以植入重新導向及跳出視窗程式碼,以便誘使網站訪客前往惡意或詐欺網站。但8月底廠商發現駭客換新手法,企圖透過駭入外掛後,於網站進行更直接的攻擊行為。

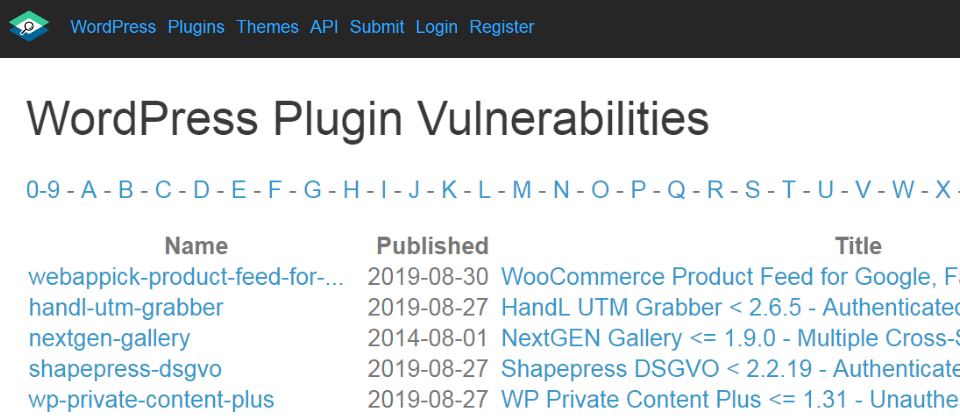

研究人員發現一個代管在Rackspace伺服器的網站不斷對外發出攻擊,目標是網路上WordPress網站上特定一批公開漏洞,這波攻擊主要影響Bold Page Builder、Blog Designer、Live Chat with Facebook Messenger、WP Live Chat Support、Yuzo、Visual CSS Style Editor、Form Lightbox、Hybrid Composer及所有NickDark等WordPress外掛。

研究人員分析,有別於前一波攻擊,這次駭客意藉由注入JavaScript,以便最終在目標WordPress網站注入後門程式。基本上,惡意的JavaScript採取守株待兔的策略,它執行一個函數檢測每個登入網站的人,是否有建立新使用者帳號的權限,即是否為管理員。如果碰上管理員登入網站,這個程式碼即以wpservices為名建立非法管理員帳號,最後透過該帳號安裝後門程式,或在網站上竊取財務或資料等其他惡意行動。

Wordfence曾在8月初通知Rackspace處理該可疑網站,不過後者並未回應。針對用戶,安全公司建議Wordpress用戶如果使用到上述外掛,應前往廠商網站下載更新版,此外管理員也應檢查網站是否有非法帳號及後門程式。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10