精選7/26~8/8重要Container新聞

#CNCF、#資安稽核

找第三方來查!CNCF公布第一次K8s資安稽核報告

為了強化Kubernetes核心元件的安全性,CNCF從一年前組成了資安稽核小組,主要負責人來自Google、Salesforce、紅帽和Inguardians。他們開始規畫用第三方資安稽核工具,來檢查K8s核心工具或重要相關專案的安全性,並計畫定期公布檢查結果,作為專案維護團隊的改進參考。第一批完成資安稽核的專案包括了CoreDNS、Envoy和Prometheus。

資安稽核小組從6個項目來檢查這些專案的安全性,包括網路、架構拓樸、授權機制、驗證機制、機密控管、多租戶管理。在第一次稽核報告中發現,仍有不少部署政策安全性不足,甚至直接預設使用不安全的TLS傳輸,有些命令列參數或變數容易外洩憑證、機密元件命名缺乏Log記錄、沒有預設開啟Linux核心的seccomp安全機制等。最後,稽核小組公布了一份Kubrnetes資安白皮書和威脅模型,涵蓋對Kubernetes資安架構分析、威脅潛在來源,也提供了一套強化K8s資安管理的推薦作法。

#持續交付、#容器漏洞

GCP可以支援跨雲持續交付平臺Spinnaker,還可串聯容器漏洞掃描

現在GCP用戶能以更簡單的方法,開始使用由Google與Netflix聯合開發的跨雲連續交付平臺Spinnaker,Google直接在GCP整合中了Spinnaker,讓用戶可以擴充CI/CD工作管線,並在過程中彈性的客製化安全與法遵規範流程。Spinnaker整合了Container Registry的漏洞掃描功能,能盡早發現映像檔存在的安全威脅,另外,還加入Binary Authorization,以確保用戶最終部署的是受信任的容器映像檔,用戶也可以結合使用Stackdriver監控混合部署,掌握效能、應用程式健康度以及Spinnaker本身的狀態。

.png)

#服務網格、#Linkerd

服務網格框架Linkerd釋出2.4版,新增K8s服務網格介面標準的支援

CNCF旗下知名的服務網格框架Linkerd釋出2.4新版,這是比Istio更早推出的微服務管理框架。新版開始支援Kubernetes Service Mesh Interface服務網格標準介面(SMI)。SMI是微軟、VMware、紅帽、Docker等公司合推的服務網格標準,連Ubuntu作業系統官方Canonical都力拱的K8s服務網格標準,用來定義微服務在K8s上執行上,彼此溝通和交換資訊的共通標準。不過,Google力推的Istio尚未支援SMI標準。

#Serverless、#Knative

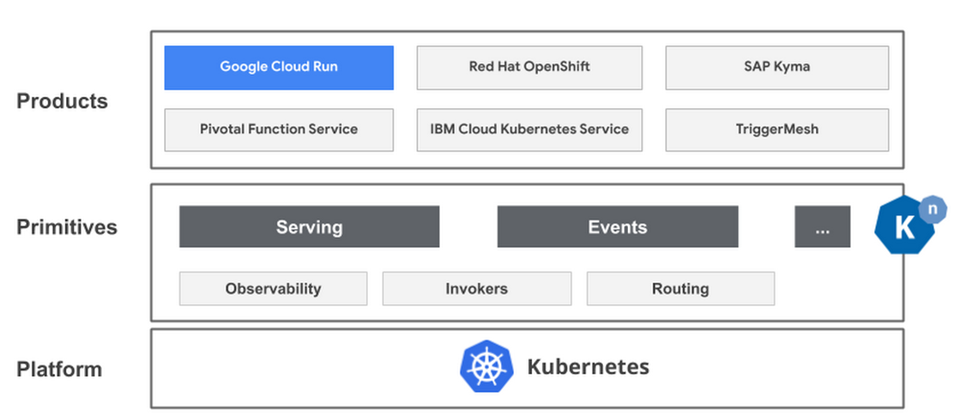

無伺服器框架Knative推出滿1年,最新使用數據大公開

Google發起的無伺服器框架Knative釋出一年了,這是Kubernetes專用的無伺服器框架,可將K8s上部署的容器轉換成標準的無伺服器服務,也是Google混合雲產品Anthos中的核心元件之一。Google也公布了釋出一年來的各項使用數據,目前包括GKE之外、Google Cloud Run、紅帽OpenShift、SAP Kyma、Pivotal的Function服務、IBM的ICK服務,以及其他共80家廠商,都正式支援Knative,來提供無伺服器功能或服務。目前版本只達到0.5,貢獻者超過400人,過去一年提出了3,700個程式碼異動請求,也反映出眾人對這個開源無伺服器框架的熱絡需求。

#開發工具、#Visual Studio

VS 2019釋出16.2正式版,揭露下一版支援容器應用更優化的.NET Core 3.0

微軟釋出Visual Studio 2019 16.2正式版,改進測試總管(Test Explorer),增加.NET開發功能,提升IDE可用性。16.2版中,MSBuild專案增加了預設Clang/LLVM支援,也為適用於Linux的Windows子系統支援增量建置(Incremental Build)。此外,也提升C++連結器的吞吐量,改善達最大輸入時的迭代建置時間,C++迭代建置時間可有數倍的提升。微軟同時揭露下一版的新特色,將支援對容器應用記憶體優化的.NET Core 3.0,改進Linux對Docker記憶體限制。

#D2iQ、#K8s自動部署

老牌容器作業系統Mesosphere大動作改名,跨大K8s和資料服務市場

微軟曾提議用1.5億美元併購遭拒的老牌容器平臺Mesosphere,最近大動作宣布重整品牌和策略,將公司名稱更改為D2iQ(發音為Day 2 IQ),並揭露未來戰略將聚焦在Kubernetes的支援和用K8s部署的資料分析工具市場,例如Cassandra、Kafka、Spark等大數據分析平臺的支援。

#容器部署、#IBM

IBM雲正式支援紅帽OpenShift

隨著IBM完成紅帽併購案,兩家產品整合腳步越來越快。最近,IBM宣布在IBM Cloud正式支援OpenShift,企業可以在IBM公有雲上運作OpenShift全託管服務,IBM提到,他們簡化了部署的程序,用戶只要點擊一個按鈕,系統就能自動開始部署工作,為企業提供混合雲端基礎設施。而現在OpenShift也能夠在IBM Z與LinuxONE企業平臺上執行,於用戶選擇的基礎架構上執行和管理原生雲端工作負載。相關的諮詢與技術服務,則繼續由紅帽認證的顧問團隊以及雲端應用程式服務團隊支援。

#容器安全、#AI

K8s資安工具Sysdig推出AI容器安全偵測技術

K8s資安工具Sysdig Secure在黑帽大會上推出2.4新版,增加了AI容器監控和安全政策新工具。2.4版新增Runtime即時剖析工具,另外可透過機器學習演算法來偵測有異常行為的K8s執行環境,以提早發現藏有惡意程式的K8s環境。另外,Sysdig也釋出新的安全政策工具Falco Rule Builder,可以快速建立不同Runtime的部署和管理政策和範本。

#GKE、#容器安全

Google App Engine雲端安全掃描工具,現在也能保護GKE

Google在2015年為增強App Engine弱點測試能力,所推出的雲端安全掃描工具,現在適用範圍擴展至GKE以及Compute Engine服務,當用戶使用Google雲端執行網頁應用程式,就能以雲端安全掃描工具分析其隱藏的弱點,偵測結果也會在雲端安全命令中心以及雲端安全狀態中顯示,供用戶以集中式儀表板監視漏洞狀態。雲端安全掃描工具預設關閉,用戶必需手動啟動這項功能,另外,Google還建議,可以搭配容器註冊表的漏洞掃描工具來掃描容器映像檔,以在部署至正式生產環境之前發現容器中的漏洞。

責任編輯/王宏仁

更多Container動態

- Linus Torvalds親自廢除Linux軟碟機驅動程式

- 發行19年的微軟MSDN雜誌,將在今年11月停刊

- Mac最新Visual Studio 2019版本8.2更新多種語言編輯器

@資料來源:iThome整理,2019年8月

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02