Akamai

最近幾年,我們常聽到許多資安專家呼籲,他們勸導使用者,應避免在多個網站服務裡,設置相同的使用者名稱和密碼,以免自身曝露於帳號填充攻擊(Credential Stuffing)的威脅。而這種攻擊態勢,如今可說是越演越烈,但背後的原因為何?Akamai於今年度資安報告裡,揭露有關的種種發現。

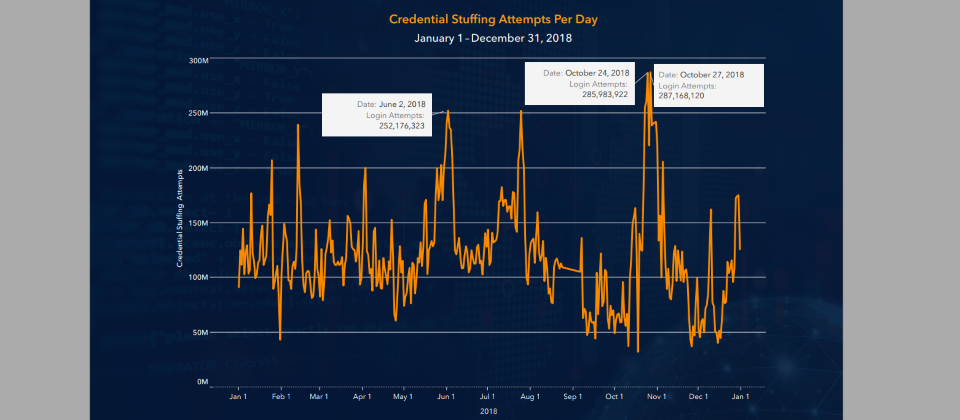

Akamai指出,光是過去一年裡,駭客總共發動了超過300億次的帳號填充攻擊,從每天總計的數據來看,最嚴重的3天裡,一天之內就有超過2.5億次的攻擊,次數最多是發生在2018年10月27日,當天共發生接近3億次的異常存取事件;至於當中規模最大的攻擊事件,存取接近2億次。相較於2017年規模最大者1.33億次,2018這年駭客發動攻擊的規模,明顯比往年高出許多。

雖然,Akamai並未公布駭客攻擊與正常存取次數的比例,但若是參考他們去年報告裡的資料,單是這樣的惡意存取行為,就占全部網站登錄次數的43%,大約接近一半。面對這樣的現象,不單是使用者須設法自保,對於網站經營者而言,面臨這種行為大量出現,勢必要妥善因應。

為何駭客大肆進行帳號填充攻擊,且情況日益惡化?Akamai揭露他們的發現,原因包含:網站資料外洩的事件更加頻繁,以及現成的攻擊工具氾濫,使得作案的成本極低,甚至沒有任何技術門檻。

多款自動化攻擊工具現身,使得攻擊門檻大幅降低

針對網站資料外洩的態勢,Akamai在報告裡,提到今年年初時,遭到洩露的5個史上最大的帳號資料組合包,它們被稱為Collection#1到Collection#5,內容總計含有超過250億個電子郵件帳號與密碼。不過,光有大量的帳號資料外洩,還不足以讓人直接聯想駭客如何濫用資料。Akamai指出,帳號填充的攻擊工具,已發展成可隨手可得的整合包(AIO),部分能夠從網際網路上直接取得。

舉例來說,SNIPR是最有代表性的攻擊工具整合包,因為,它同時鎖定了社群網站、串流媒體,以及遊戲平臺,作為主要目標。

駭客不只透過公開的網頁提供SNIPR,Akamai的研究人員還發現:這些駭客在YouTube上傳一系列教學影片,從如何利用Google搜尋引擎,找出網站潛在的SQL注入漏洞開始;待觀看者看完,會播放另一段影片,解析滲透的執行步驟。

同時,SNIPR的頻道會協助觀看者,下載電子郵件帳號和密碼對照表,並要求經由指定的代理伺服器,測試取得的帳號和密碼是否有效。換言之,就算新手駭客不懂相關技術,也能按照影片的教學,逐步發動攻擊,根據Akamai的研究,至少近9萬人觀看這些影片。

至於駭客取得這項工具的成本,Akamai指出,SNIPR的零售價為20美元,其他整合包工具的開價也不高,還有另一款透過暗網推出的STORM,零售價約為52 美元。因此,基於上述的種種現象,帳號填充攻擊的威脅,未來只會更加普遍,所有人都必須採取有關的資安措施才行。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-02-26

2026-03-02