駭客鎖定Paypal、Gmail等知名網站,以及巴西的代管服務供應商與金融組織,以惡意DNS伺服器將受害者導至假冒網站並騙取使用者的登入憑證。(圖片來源/ars technica)

資安業者Bad Packets及網路測試業者Ixia最近幾個月相繼偵測到大規模鎖定家用路由器的DNS挾持攻擊,受到波及的路由器品牌涵蓋D-Link、TOTOLINK、Secutech及ARG-W4等品牌,且相關攻擊全是利用Google Cloud Platform(GCP)的資源。

DNS如同網路上的電話號碼簿,可將使用者所輸入的網域名稱直接轉成IP位址,家用路由器上通常會有內建的DNS伺服器,亦允許使用者指定DNS伺服器,當駭客竄改了路由器的DNS伺服器設定時,就能將使用者的流量導至駭客所掌控的惡意伺服器,也許是為了執行廣告點選詐騙,更多的是進行網釣攻擊以竊取用戶憑證。

Bad Packets率先偵測到3波的DNS挾持攻擊,它們先後出現在去年的12月、今年的2月,以及今年的3月,Ixia緊接著在4月發現新一波的路由器DNS挾持攻擊,駭客先藉由GCP開採使用者家中的路由器,把路由器中的DNS設定改為駭客所掌控的版本,並透過在OVH或GCP上所架設的惡意DNS伺服器,將使用者的流量導至惡意網站。

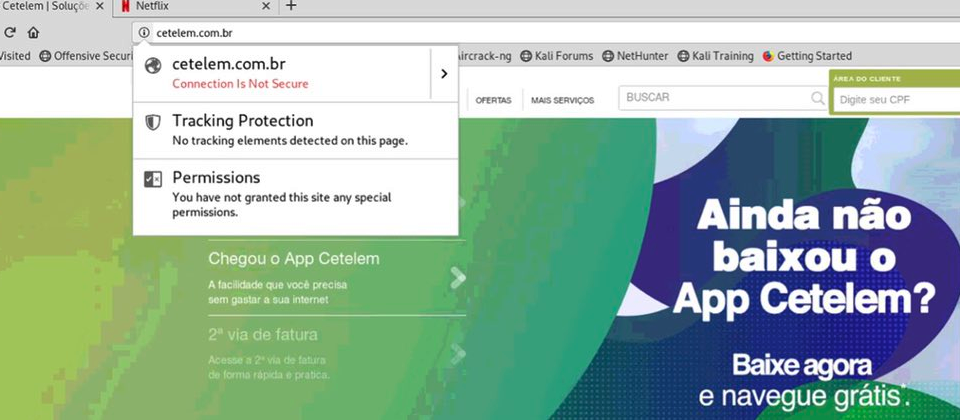

Ixia發現駭客鎖定了Paypal、Gmail、Uber及Netflix等知名網站,以及巴西的代管服務供應商與巴西金融組織,以惡意DNS伺服器將受害者導至假冒的上述網站並騙取使用者的登入憑證,這些偽造的網站在外觀上與正牌網站一模一樣,但卻採用未加密的HTTP傳輸協定。

Bad Packets認為,相較於其它的競爭對手,GCP似乎更容易遭到濫用,只要具備Google帳號就能以瀏覽器存取Google Cloud Shell,再透過指令使用雲端資源,有鑑於這些虛擬機器的短暫特質,再加上Google對於濫用檢舉的反應並不快,皆使得這類的惡意行為難以防範。

不過,Google回應了Ars Technica的詢問,表示正在建立可辨識任何新興威脅的規則,也會偵測並移除那些違反Google服務條款的帳號,或是暫時關閉有疑慮的帳號。

安全研究人員則建議使用者應定期更新路由器韌體,或是檢查路由器上的DNS設定是否曾被竄改。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09