從2010年出現的Stuxnet,最近四年以來,幾乎每年都會發生兩次以上的關鍵網路外洩事件,然而這些受到攻擊而蒙受重大損失的企業或組織,本身也都為此布建不少資安系統來強化保護,舉凡早年陸續崛起的網路入侵偵測與防禦系統(IDP)、網路存取控制(NAC)、資料外洩防護系統(DLP),乃至後來當紅的沙箱檢測(Sandbox)、端點偵測與反應系統(EDR)、基於機器學習技術的威脅分析,但用戶還是難以預防層出不窮的各式威脅。

面對這樣的困境,OPSWAT公司創辦人暨執行長Benny Czarny指出,癥結點在於,既有的資安解決方案對於威脅的預防,都是基於「偵測」技術而來,包含我們所熟知的特徵碼比對、啟發式掃描,或是沙箱檢測,以及目前最熱門的機器學習式的分析,但基於這些方法的威脅偵測,真的夠精準嗎?

單靠偵測的作法來預防惡意程式,無法真正杜絕威脅的侵入

以善用特徵碼比對與啟發式掃描的防毒軟體而言,根據OPSWAT自家MetaDefender Cloud對於1萬種最嚴重威脅的偵測率,單一產品最高只能達到74.93%。若是沙箱檢測,越來越多惡意程式能夠躲避這樣的偵測機制,Benny Czarny也引用另一家資安廠商McAfee的數據來印證,這些威脅可偵測身處於自動化沙箱,以及VMware、QEMU、Virtualbox等虛擬化環境,而不會在這些模擬系統當中輕舉妄動,我們也就難以判斷這些檔案或程式的執行,帶有惡意行為。

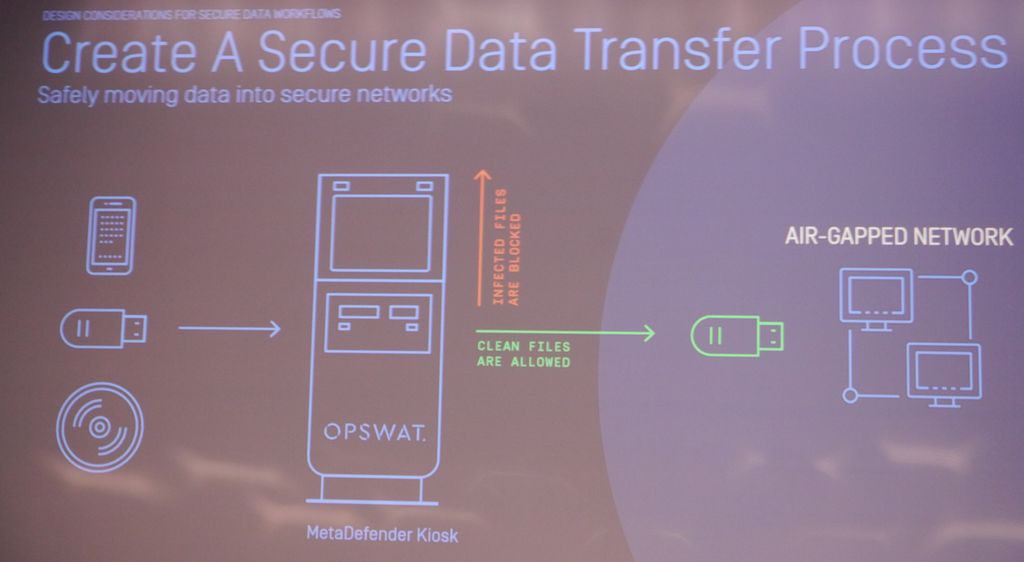

關於網路的外洩,另一個Benny Czarny提醒眾人注意的部份,則是企業普遍缺乏一套關於資料內容的安全傳輸流程,因此,就算關鍵網路受到隔離,但如果檔案本身就不「乾淨」,若無任何有效處理的方式,這樣的資料一旦傳入受保護的網路,最終仍然會導致惡意程式趁機潛入,進行感染、資料外洩,或是種種破壞。

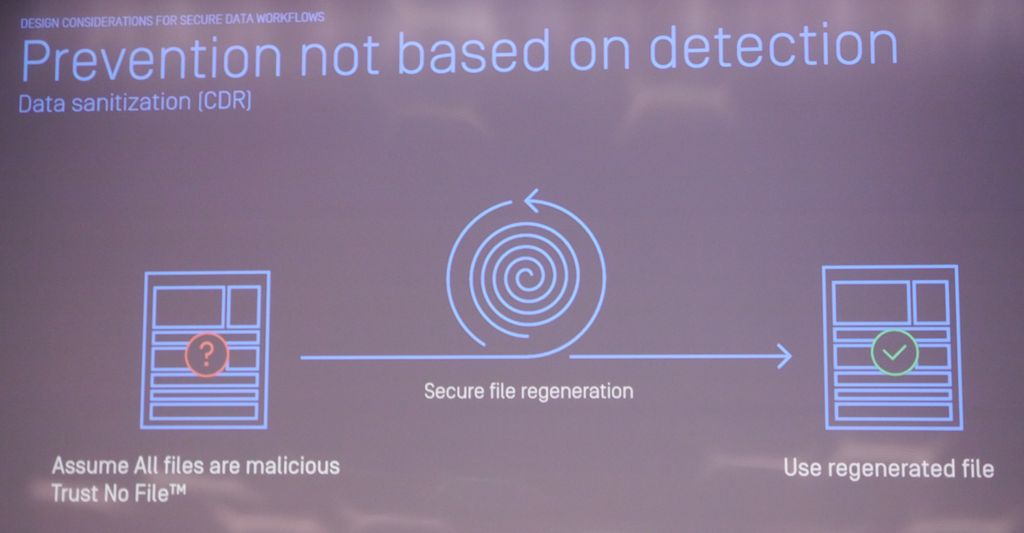

顯然種種基於偵測的手段,對於變化多端的各式威脅而言,都無法百分之百達到先期預防的效果,因此,Benny Czarny強調,我們應該要具備其他不仰賴「偵測」的預防措施,而OPSWAT發展出一種資料淨化技術(Data Sanitization),也就是所謂的內容清理與重建(Content Disarm and Reconstruction,CDR),他們秉持的基本精神就是「不相信任何檔案 (Trust No File)」,假定所有檔案都是具有惡意的,需透過檔案重新產生的方式,來提供具有安全性內容,然後再讓使用者來存取這樣經過淨化處理的檔案,而目前OPSWAT可處理的檔案類型也相當廣泛,多達5千種以上。

關於資料淨化的概念,Benny Czarny也提出很生活化的比喻來說明。

就像我們到郊外露營野餐,若需要飲用野外的水,因為缺乏有效的過濾器材,我們通常會設法煮沸之後,再收集蒸汽,使其凝結,即可獲取乾淨的飲用水。而面對惡意內容的淨化,也是類似的道理,CDR將既有的檔案「再生」的程序,就像是把帶有髒污或細菌、病毒的水,蒸餾之後,即可獲得乾淨的水。

持續反覆地進行偵測,仍是守護資料安全所不可偏廢的手段

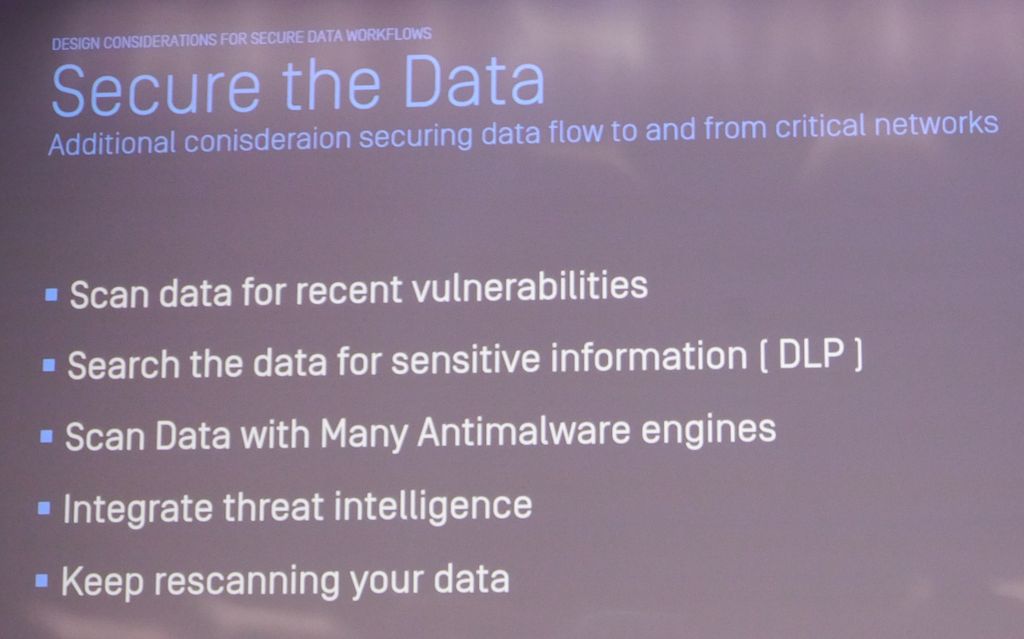

在確保資料內容的安全性上,Benny Czarny認為,各種必要的掃描與偵測仍是不可或缺的作法,我們需要藉此了解資料是否包含了安全性弱點、敏感個資,並要使用多種防惡意程式的引擎、整合威脅情報,而且要持續執行上述的掃描工作。

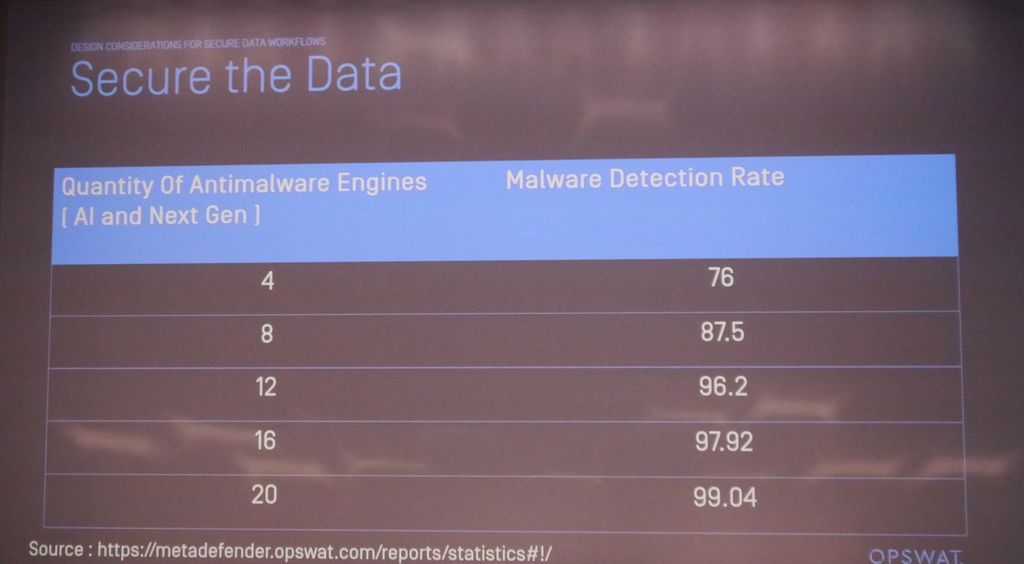

其中,關於同時使用多種引擎的成效,根據OPSWAT本身產品使用的引擎數量多寡,他們發現,若用4種引擎,偵測率僅為76%,而啟用更多引擎時,例如達到20種時,偵測率可達到99.04%。

最後,Benny Czarny還是強調建立一個安全的傳輸流程很重要,為了要保護關鍵網路,若要把任何裝置攜入這樣的環境之前,都應該先在一臺獨立的設備進行安全檢測,之後,再將這樣經過淨化處理的設備,帶到隔離的關鍵網路當中使用。

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-23