Operation Sharshooter行動已滲透核子、國防、能源、金融等組織。

McAfee

資安業者McAfee本周揭露了一項名為「神槍手行動」(Operation Sharpshooter)的網路攻擊行動,該行動鎖定了各國的重大資產,從核子、國防、能源到金融組織,儘管是在今年10月底才發動攻擊,但迄今已於24個國家的87個組織發現了駭客的蹤跡。

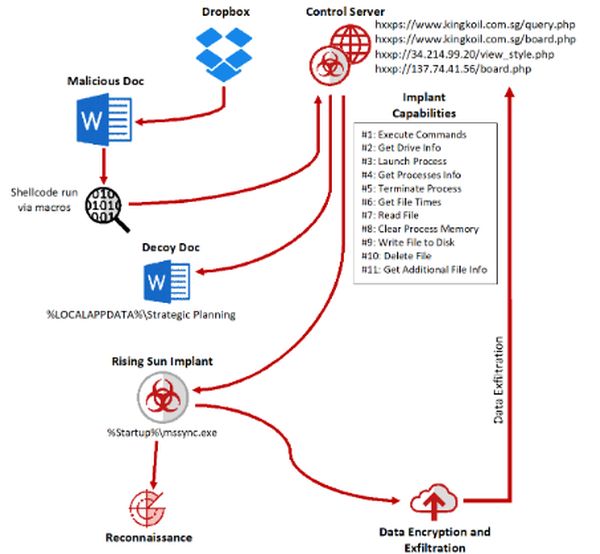

根據McAfee的分析,「神槍手行動」採取多階段的攻擊步驟,先是利用Dropbox散布惡意的Word文件,一旦被下載及開啟,就會在Word記憶體中植入簡易木馬程式,它會蒐集電腦上的資訊並傳送至由駭客控制的C&C伺服器。

攻擊流程:

隨後再由C&C伺服器傳送完整的惡意模組Rising Sun到受害者電腦上,Rising Sun可用來執行命令、取得磁碟資訊、執行各種程序、讀取檔案、清除程序記憶體、將檔案寫入磁碟、刪除檔案或取得檔案的額外資訊等。

McAfee即是在全球87個組織中發現了Rising Sun,大多數的受害組織是以英語為母語或是在英語國家擁有辦公室,多半為國防組織或是與政府有關的機構,主要的受害者位於美國。

許多蛛絲馬跡都顯示「神槍手行動」與北韓駭客組織Lazarus有關,一來用來感染受害者的Word文件載入的是韓文的元資料,顯示它是利用韓文版的Word所建立,其次則是Rising Sun使用了Lazarus所開發的Duuzer木馬程式的原始碼,再加上該行動所使用的許多技術都與Lazarus雷同。

然而,太過容易辨識卻使得McAfee懷疑這也可能是其它駭客集團想要嫁禍給Lazarus的招術。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09