根據Cloudflare的網路流量分析,DDoS攻擊者改變了他們的技術,隨著時間攻擊模式不停的變遷,3年前的直接DNS攻擊、SSDP和Memcached放大攻擊到SYN Flood洪水攻擊都漸漸減少,最近多向量放大攻擊(Multivector Amplifications)頻率以及流量都在上升中。

Cloudflare提到,在今年4月的時候,發生了一次巨大的SYN Flood洪水攻擊,Cloudflare技術長John Graham-Cumming還在推特發出了流量圖,攻擊峰值達到了942Gbps。Cloudflare提到,這個事件有3個值得注意的點,第一,那次的攻擊流量非常大,其放大以及反射攻擊量達到Terabit等級,攻擊者利用其他伺服器反彈出流量產生極大的負載,而這與傳統直接式攻擊不同。

再來,那次的攻擊是真正分散式的攻擊,一般的SYN Flood洪水攻擊流量來源來自少數的地理位置,但是這次的攻擊來源遍布全球,並攻擊了所有Cloudflare的資料中心。第三,Cloudflare表示,部分攻擊流量似乎是欺騙攻擊,雖然從分析上無法直接確定,但從Cloudflare最大的網際網路交換中心的資料看到隨機的欺騙IP。

除了4月的SYN Flood洪水攻擊,雖然日常也會有一些攻擊流量,但都在600到650Gbps之間,Cloudflare已將其視為正常營運的一部分,Cloudflare提到,值得注意的是多向量放大攻擊的流量正在上升,反觀一度盛行的SSDP和Memcached放大攻擊則逐漸消退。

雖然去年的SSDP的攻擊不斷增加,後來甚至有還有達到400Gbps的流量高峰,但是在2018年,已經很少看到巨大的流量出現,在過去30天裡,還沒有出現流量超過180Gbps的SSDP攻擊。另外,主要使用UDP連接埠11211的Memcached攻擊,在第一次出現時達到了260Gbps,並在一天後達到了Terabit,雖然一開始的攻擊很猛烈,但是在ISP共同做出反應,處理了易受攻擊的伺服器,攻擊力道已經被大大削弱。

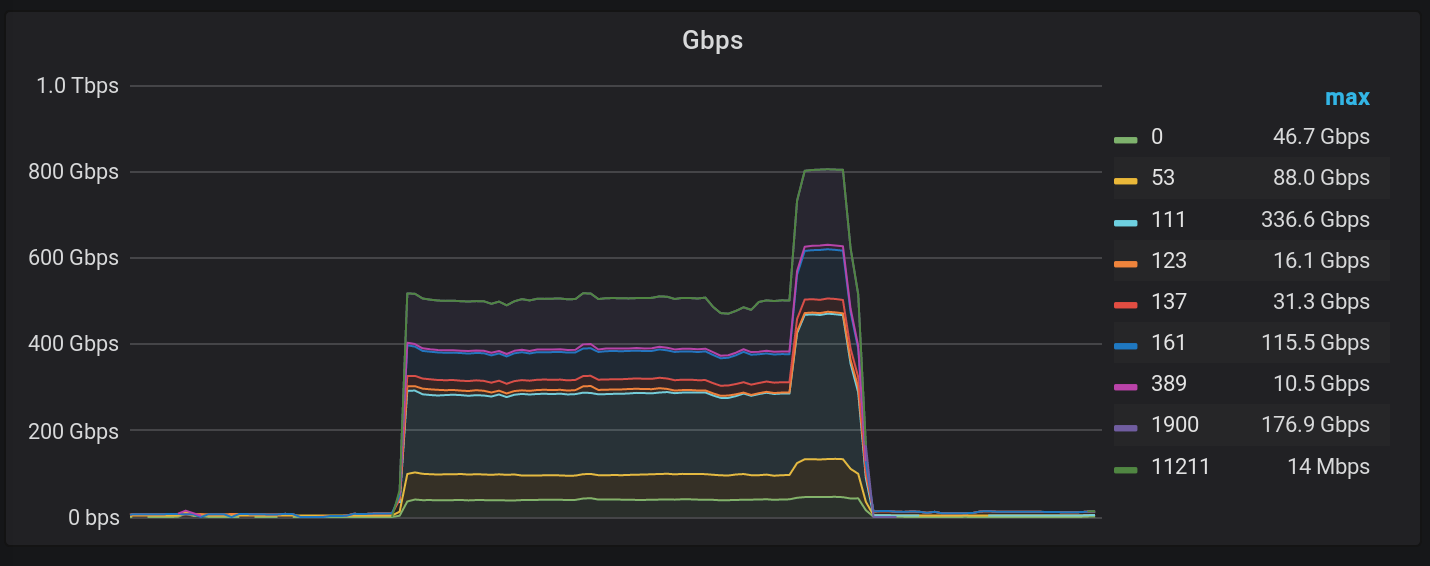

而在兩個月前,Cloudflare發現了一股新的攻擊趨勢逐漸形成,這個新興攻擊不使用SSDP或Memcached單一的放大類型,而是應用許多不同的放大類型,一次攻擊所有的ISP,雖然這個技術並不新穎,但是規模卻是前所未見的。Cloudflare舉例了近期一個達到800Gbps的攻擊,總共使用了7種協定,其中攻擊流量第一名是Portmap的337Gbps,第二名為SSDP的177 Gbps,第三名為DNS的130Gbps,第四名為SNMP為115 Gbps。

Cloudflare表示,仍需要持續注意來自第3層和第4層的攻擊,在3年前每天都會出現像是隨機前綴攻擊的直接DNS攻擊,但至今已經很少看到攻擊高峰出現,兩年前開始SYN Flood洪水攻擊開始流行,但在2016年里約奧運會後頻率逐漸降低,而過去SSDP和Memcached放大為主要攻擊威脅,但是現在多向量放大攻擊則正在崛起。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09