Cisco

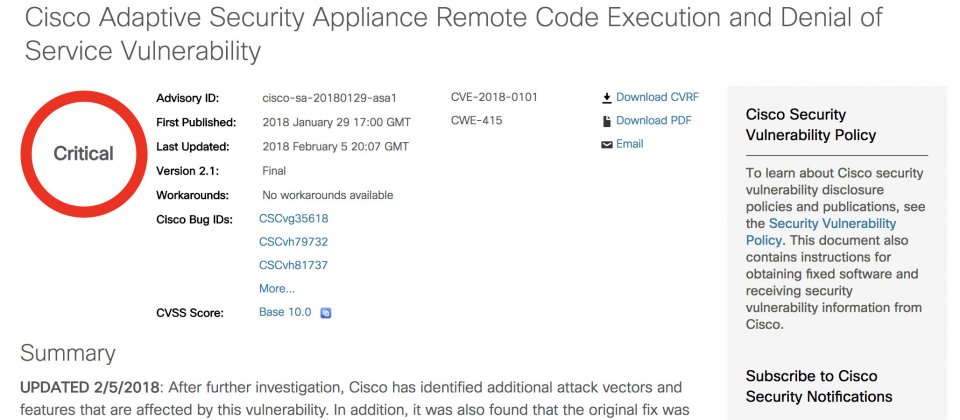

才在上周修補Adaptive Security Appliance(ASA)軟體中所含CVE-2018-0101漏洞的思科(Cisco),因第一次的修補並不完整,再加上被踢爆還有其它功能受到該漏洞的影響,於本周又重新修補了一次。

ASA軟體為思科ASA家族所使用的核心作業系統,它提供企業等級的防火牆功能,擁有IPS、VPN與整合通訊能力,支援實體與虛擬裝置的協作,因而被部署於防火牆裝置、可嵌入路由器與交換器的ASA服務模組,以及ASA 1000V雲端防火牆上。

之前思科以為該漏洞只影響WebVPN功能,但在進一步的調查之後,確定此一CVE-2018-0101漏洞有其他的攻擊途徑,也影響更多功能,並發現上周釋出的修補程式並不完整,因而再修補了一次。

向思科提報該漏洞是英國資安業者NCC Group,根據其描述,成功開採CVE-2018-0101的駭客將能檢視所有流經ASA的資料,取得管理權限,還能遠端存取受ASA保護的網路。而且不必藉由特殊的攻擊程式就能瓦解防火牆,也可能破壞網路的連結。

總之,思科的最新發現是,CVE-2018-0101除了可導致遠端程式攻擊之外,還有多種可能造成服務阻斷的情況,且不只是在啟用WebVPN的狀態下會觸發漏洞,舉凡ASDM、Security Manager、Cut-Through Proxy、Local Certificate Authority、Mobile Device Manager Proxy及REST API等功能也都會因特定的配置而招致安全風險。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-09