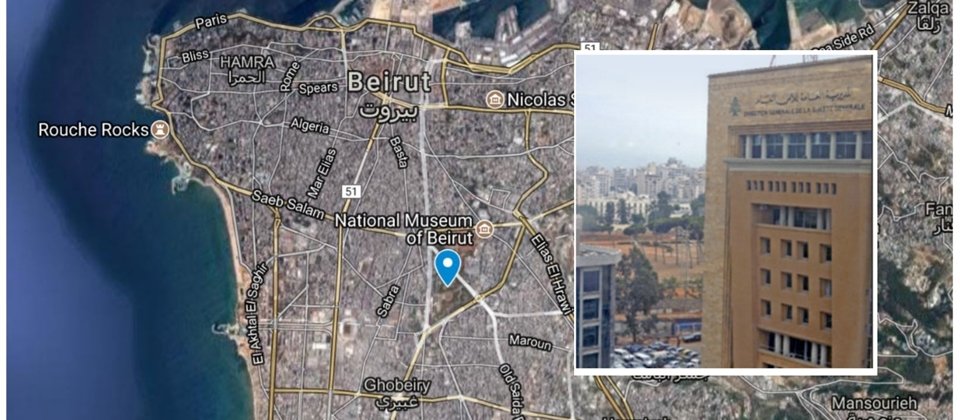

資安業者Lookout與電子前線基金會(Electronic Frontier Foundation,EFF)本周公布一名為「黑暗獰貓」(Dark Caracal)的間諜行動,它同時利用針對Android與桌面平台的間諜程式蒐集情報,追蹤之後發現該行動源自於隸屬於黎巴嫩安全總局(Lebanese General Security Directorate,GDGS)的一棟大樓。Lookout也釋出完整報告來說明這起行動。

迄今Dark Caracal行動的間諜程式已感染了21個國家的數千名受害者,被鎖定的對象包括軍人、企業、醫療專家、律師、新聞從業人員、教育機構及活動家等。根據這份報告,臺灣不在受害國家名單中。

這是個跨平台的間諜行動,針對Android平台釋出Pallas惡意程式,桌面平台上則有Bandook與CrossRAT惡意程式,得以感染Windows、Linux與OS X等桌面作業系統。

Dark Caracal主要藉由社交工程展開攻擊,藉由在臉書上張貼文章或WhatsApp訊息以感染目標系統、裝置或帳號,駭客並設計了3種型態的網釣訊息,誘導使用者連至駭客所掌控的網站,再執行水坑式(watering hole)攻擊。

此外,駭客也設計了假冒為Signal或WhatsApp的行動程式,它們如同合法程式般地可傳送或接收訊息,但同時也允許駭客竊取裝置資訊,包括通話紀錄、照片、文件或聲音檔案等。而Pallas也被列為少數針對全球展開先進持續性威脅(APT)的行動威脅之一。

至於Windows平台上的惡意程式則能拍下桌面截圖,存取Skype紀錄檔、照片、iPhone備份、檔案列表與文件等。

早在2012年就展開行動的Dark Caracal之所以現在才被發現是因為它執行了許多看似無關的間諜行動,也一度被誤解為來自其它駭客集團的行動,追蹤後才發現它們源自於同樣的網域,以及同一棟隸屬於GDGS的大樓。

Lookout向Google通報了Pallas惡意程式與受到感染的Android程式,Google則說這些程式都未登上Google Play,但已更新Google Play Protect,以協助Android用戶辨識與移除受感染的程式。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-06

2026-03-06

2026-03-09