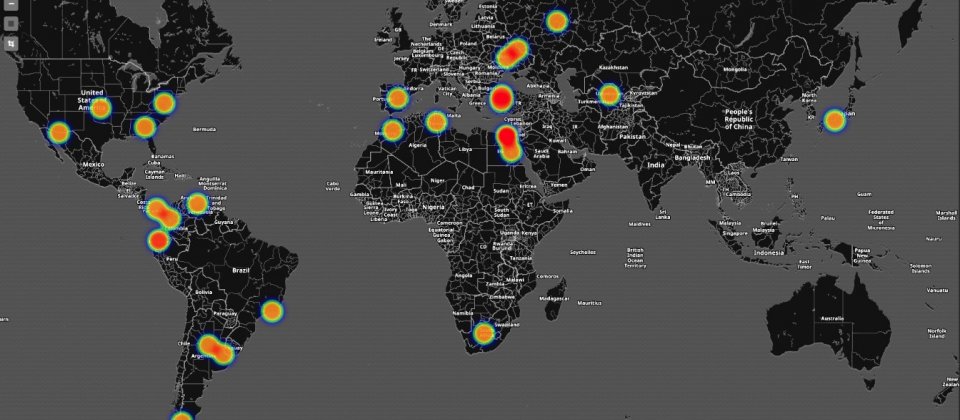

Satori殭屍網路病毒攻擊分佈。

Check Point

12月初感染華為等10萬物聯網裝置的Mirai變種惡意程式Satori,本周遭安全業者及ISP聯手破獲,發現作者只是個業餘駭客。

本月安全業者Qihoo 360 Netlab研究人員發現Mirai變種Satori藉由掃瞄並連網裝置的37215 port及52869 port並自我複製到其他裝置上,而美國寬頻業者CenturyLink發現它在兩周感染10萬台IoT裝置並建立起殭屍網路,包括華為的EchoLife 家用無線路由器產品近9萬台。

Checkpoint在11月底已就Satori(該公司稱為OKIRU)發出安全警示,顯示它已開採華為HG 532無線路由器的漏洞,使殭屍網路蔓延美國、德國、埃及義大利等地。

Satori病毒此後持續滋長,本周在安全公司Checkpoint及ISP合作下破獲並將之關閉。在此之前,Satori已經感染了估計50萬到70萬之間的物聯網裝置。

而安全公司一開始以為Satori背後是國家贊助的駭客或是罪兇惡極的犯罪集團。然經由控制殭屍網路的C&C伺服器發現只是一個業餘駭客。他半年前才以「Nexus Zeta」為暱稱在網路論壇上活動,其貼文顯示他是個新手,還在論壇上尋求協助建立一個Mirai殭屍網路,表示他聽說只要會組譯程式及集結成1Tbps流量的網路就可以辦到。Checkpoint表示,這顯示惡意程式加上安全防護不足的物聯網裝置,落在能力平平的駭客手中就能造成極大危險。

至於他如何發現華為路由器的零時差攻擊漏洞,是自行找到或是網上買來的,則不得而知。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02