示意圖,與新聞事件無關。

安全業者Check Point發現一隻名為Judy的惡意廣告軟體透過Google Play感染3650萬Android裝置,並發動點擊詐欺獲利。

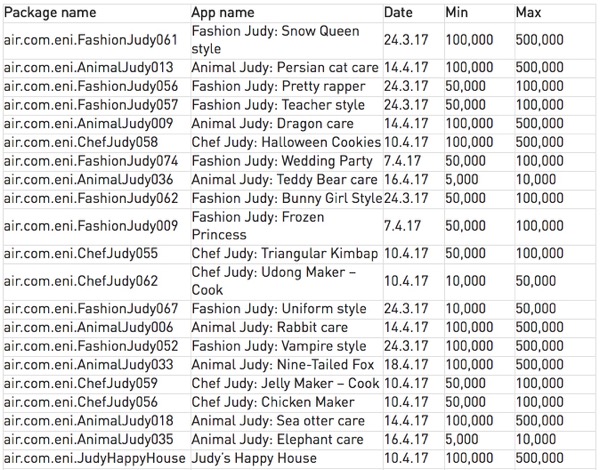

Check Point發現,這隻惡意程式是藏在南韓遊戲軟體公司Kiniwini所開發,並由ENISTUDIO發行的41多支app感染用戶行動裝置。這系列遊戲可讓用戶隨同主廚Judy製作野餐餐點,Check Point於是將這隻病毒命名為Judy。 (來源:Check Point)

在Google Play上,這批app下載次數高達450萬到1850萬次,有的已存在數年,全部都於最近更新過,都未被Google偵測到。

下圖所列僅為一部份由Kiniwini所開發含有Judy的App名單,詳細名單可參考Check Point。

由於這批app藏有惡意程式的時間不詳,因此難以掌握Judy實際擴散情形。安全業者另外還發現其他開發商的app也帶有Judy,原因可能是包含相同程式程碼之故。其中最久的app上次更新是在2016年4月,也就是說至少在架上超過一年。

業者粗估這些app總計感染Android機器達850萬到3650萬部,可能是Google Play有史以來最大一波的惡意軟體感染。而在經過通報後,Google已經「立刻」將這些app自Google Play下架。

Check Point發現,在看似無害的app掩護下,Judy成功躲過了Google Play的Bouncer機制。等用戶下載了app後,就會註冊接收器(receiver)並與外部C&C伺服器建立連線。後者會回傳真正的惡意程式,包括JavaScript程式碼、使用者代理程式(user agent)字串及由惡意程式作者控制的URL。

這個惡意程式透過模仿PC瀏覽器的代理程式以隱藏網頁開啟URL,可將點擊流量重新導向另一個網站。其中的JavaScript程式碼搜尋包含Google廣告網絡的廣告iFrame來尋找目標網站。等開啟目標網站後,惡意程式就使用JavaScript點擊Google廣告網路的旗標式廣告,藉由從Android裝置上產生大量非法點擊流量,向目標網站收取費用。

Check Point指出,Judy撰寫者可能是個人惡意程式作者,較少為實際組織。

而除了產生非法點擊流量,Judy還會產生大量惡意廣告,其中還有些迫使用者必須點擊廣告。此外,雖然這些app的網友評價還不錯,但也有人發現它頗為可疑,像是還沒玩就要求用戶的電話及身份資訊,或是跳出黑色對話框遮蓋整個螢幕。

Google和Kiniwini都未對此做出回應。

這已不是第一次惡意程式注入app感染行動裝置用戶。去年9月Check Point也曾發現Dresscode藉植入40多款app,藉以感染250萬用戶。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09