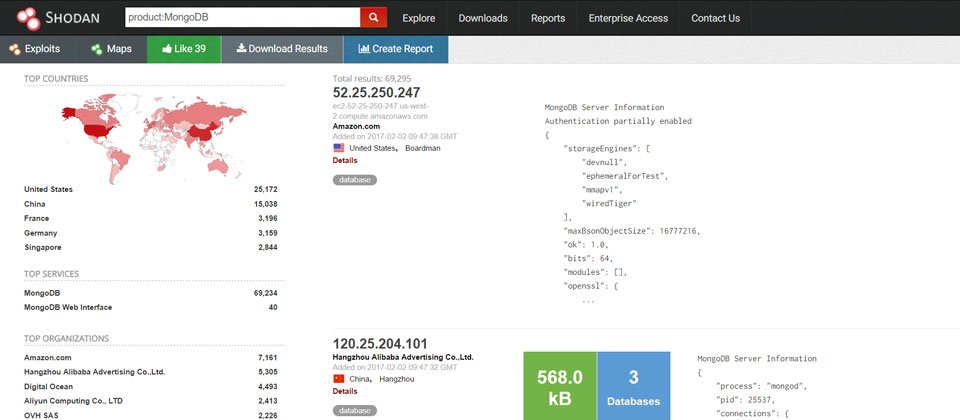

若你在Shodan搜尋引擎上看到自家系統的資訊,這就意味著,駭客自動化工具也能夠「看」得到,你的系統就是容易發生勒索攻擊的高風險群。

iThome

短短1個月時間,全球4萬多個MongoDB資料庫、5千多臺Elasticsearch主機先後淪陷,災情遍及美洲、歐洲、亞洲到澳洲,20多組駭客相繼出手,十多萬個肉票IP上網兜售,勒索攻擊成了2017年第一波全球性規模的資安威脅,如何對抗這一波資安威脅,有8件事你一定要知道。

Q1:勒索攻擊和勒索軟體有何不同?

A 去年橫行的勒索軟體(Ransomware)威脅,主要透過植入惡意程式,加密個人電腦或伺服器上的檔案來勒索贖金,主要攻擊對象是個人,大多透過釣魚郵件、釣魚網站或偽造App來感染受害者。而勒索攻擊( Ransom Attacks)則以企業級資料庫和搜尋引擎為目標,攻擊者利用自動化攻擊工具,搜索和入侵那些曝光在網際網路上的資料庫或搜尋引擎主機,先備份攻擊目標的資料後刪除,並留下勒索訊息(比特幣付款方式),付款才能取得資料來還原系統或資料庫。

Q2:哪些軟體勒索攻擊災情最慘?

A 從去年12月27日揭露勒索攻擊手法之後,截至今年1月底,災情最嚴重的是MongoDB資料庫(已知40,291個資料庫遭害),其次是Elasticsearch主機(5,044臺主機受害),另外剛遭鎖定的CouchDB資料庫已傳出452個受害者,而大數據分析平臺Hadoop叢集也有186臺伺服器遭殃,最新出現災情的是Cassandra資料庫(49臺主機)。

去年8月,也有資安專家警告,Redis將成為勒索攻擊對象,不過目前還未發現受害實例。

Q3:為何駭客可以入侵MongoDB?

A 駭客鎖定了舊版MongoDB的配置漏洞,受害企業大多沒有升級,又沒發現資料庫配置中預設允許外部存取,沒有搭配其他防護措施,直接讓內部資料庫暴露在網際網路上,才遭到駭客鎖定。其他受害軟體如Hadoop,也是同樣的情況,駭客大多是利用系統預設配置開啟外部存取權限的漏洞。

若管理者一時不察,讓資料庫或系統暴露在網際網路上,就會遭到自動化攻擊工具的鎖定。

Q4:付錢真的能贖回資料嗎?

A 根據GDI基金會的統計,只有八分之一的攻擊者,真的有備份受害者的資料,其餘87.5%的攻擊都是入侵後直接刪除受害者的資料,再留下勒索訊息。就算付錢,也無法拿回資料,因為連攻擊者手上也沒有備份資料,這是假勒索真詐騙。

Q5:哪些產業已經出現勒索攻擊災情?

A 根據GDI基金會的蒐集,資料庫遭勒索的企業包括了線上廣告業者、遊戲業者、博奕業者、E-Learning平臺、媒體產業、行銷公司、網路分析平臺、電商、軟體開發商、大學、主機代管商、電信業,另有多個國家的金融服務業者也遭殃(美國、德國、中國、荷蘭、比利時、西班牙等國)。目前臺灣則還沒有傳出遭勒索攻擊的災情。

Q6:如何知道自己會不會成為下一個受害者?

A 目前遭到勒索攻擊的軟體,除了Hadoop之外,其餘都是Shodan搜尋引擎索引的範圍,包括MongoDB、Elasticsearch、CouchDB、Cassandra,以及曾有預警的Redis。可以透過Shodan來搜尋自家系統的IP,若在Shodan上可以看到自家系統的資訊,這就意味著,駭客自動化工具也能夠找得到你的系統來發動攻擊,那你的系統就是容易發生勒索攻擊的高風險群。

Q7:如何第一時間掌握勒索攻擊情報?

A 最早揭露MongoDB勒索攻擊的人是GDI基金會創辦人Victor Gevers,他定期會在他的Twitter帳號(@0xDUDE)上發布最新攻擊災情,也公開了彙整這些攻擊事件的Google文件,不少受害企業都向他尋求協助,可以從他的Twitter帳號得知第一手的勒索攻擊威脅情報。

Q8:如何保護自己不怕勒索攻擊的威脅?

A 目前災情最慘的兩款軟體是MongoDB和Elasticsearch,從其母公司提供的因應對策中,可歸納出6大共通防護原則,也可適用於其他軟體,依優先順序如下:備份所有資料、建立系統快照、重新審視配置、改將系統部署在內部網域(或直接從防火牆封鎖不必要的對外通訊埠),若須部署於網際網路則得嚴格限制各項存取行為、及時更新軟體版本。另外,Elastic公司則建議可新增TLS傳輸加密、驗證機制或IP過濾機制來強化控管。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09