iThome

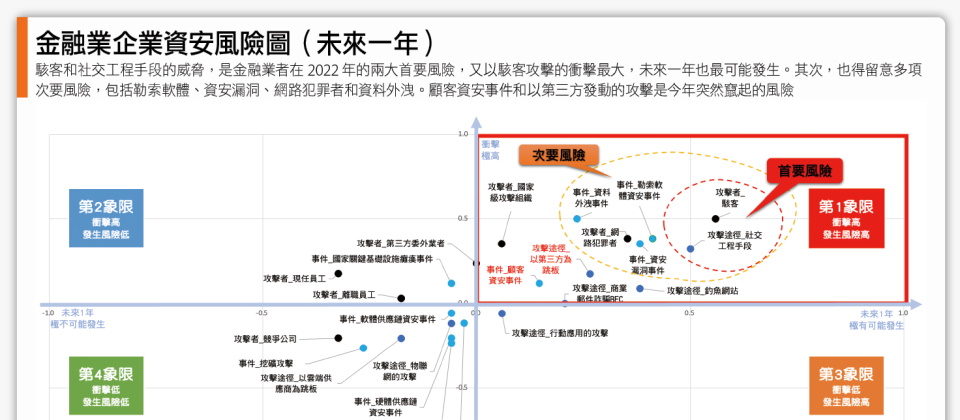

駭客和社交工程手段的威脅,是金融業者在2022年的兩大首要風險,又以駭客攻擊的衝擊最大,未來一年也最可能發生。其次,也得留意多項次要風險,包括勒索軟體、資安漏洞、網路犯罪者和資料外洩。顧客資安事件和以第三方為跳板發動的攻擊是今年突然竄起的風險。

和去年相比,金融業今年面臨的首要風險項目從4項,減少為2項,駭客攻擊依舊是衝擊大與發生機率最高者,其次是透過社交工程手段發動的攻擊,也是金融業首頁警戒的風險之一。另外兩項,勒所軟體資安事件與資安漏洞事件的衝擊影響比去年略低,但資安長自評這兩項的發生機會比去年低了許多,因此從首要風險降低為次要風險。

尤其是資安漏洞事件的處理,金融業經過這兩年幾次突發性的軟體供應鏈漏洞衝擊,例如去年12月的超級資安漏洞Log4Shell,影響了數百萬的Java應用,Java也是金融業兩大開發語言,甚至不少金融核心系統,關鍵系統都是Java應用,但是,歷經多次緊急修補情況,金融業已有一套修補作業程序做法,對於這突發性的漏洞,已有一定應變能力,因此,就算今年再出現資安漏洞事件,也可以盡可能降低其影響,資安長們才將這項風險的衝擊程度視為比去年更低。

不過,對於金融業而言,今年有兩個必須要警戒的新威脅,進入了風險高衝擊也高的第一象限,包括了以第三方為跳板的攻擊,以及顧客資安事件。 隨著金融業開始積極建立異業結盟的生態圈,來自第三方的風險就越來越高,尤其,金融業透過各式各樣的API與合作對象的系統介接,所介接的系統和合作對象,不見得擁有和銀行同樣資安防護的等級,再者,銀行若沒有一套API統一管理平臺,就得一一為不同的API設定資安政策,一但政策有變動,有些使用多年的API,不見得可以及時有同步的更新。

例如從今年CIO大調查結果可以看到,不少銀行開始導入零信任框架,這就必須重新調整所有對外API的介接權限和資安政策,若仍是採取人工處理,而非系統統一套用政策,可能就會出現資安政策套用的疏漏或衝突,像是來不及限縮權限,進而成為外部發動攻擊的破口,一但合作對象防護等級不足,遭到駭客入侵,就可以能循線入侵到銀行系統中。

隨著Banking 4.0浪潮崛起,金融機構越來越積極發展生態圈,幾乎成了每一家銀行現在的主要發展戰略,可是,越是多元發展、更多異業合作,就會面臨越高的第三方跳板攻擊的風險。因此,在今年調查中,可以看到這項風險的排名比去年增加許多,甚至進入了第一象限。不過,也正因為金融機構提高對於各類介接機制的資安防護,也讓行動應用的攻擊產生的衝擊略有下滑,這一項去年名列在第一象限的風險項目,今年跌落到衝擊低發生機率高的第三象限。金融機構對App的安全防護強度比往年來得更高。

另外一項,突然提升的風險就是顧客資安事件,這是指發生在顧客端的資安事件,今年也開始成為資安長高度重視的項目。在去年調查中,顧客資安事件屬於低衝擊與低發生機率的風險項目,因此列在第四象限,但是今年,顧客端發生的資安事件,屢屢成為顧客抱怨的源頭,甚至歸咎於金融機構的責任,也多次成為媒體報導焦點,造成顧客對金融機構的資安形象的負面觀感,甚至削弱了顧客對金融機構的信任感。

因此,今年,金融界資安長大幅提高了對顧客資安事件的重視,也積極對外說明和提醒,今年不少人應該都經常收到來自金融機構的提醒簡訊,不要輕信詐騙電話、信件而匯款的通知,而且數量大幅增加,就是因為金融機構開始將顧客端的資安事件視為自己的營運責任,開始強化提升顧客資安意識的工作,尤其金融詐騙事件越來越頻繁,金融更加重視也投入更多資源來強化民眾資安意識強化,這對國家整體資安的提升也是一大助力。

企業資安風險圖製作說明 在iThome 2022年CIO暨資安大調查中,由企業自評各資安項目的兩項指標,一項是該項目對企業帶來的衝擊程度(衝擊極高和衝擊極低),另一項是這個項目未來1年的發生風險(極可能發生與極不可能發生),再換算成不同程度的量化數據來製圖。垂直軸是該項目對企業的衝擊,位置越往上代表衝擊越大,水平軸是企業未來1 年發生該項目的風險,位置越右,代表可能性越大。紅色文字的項目為今年發生風險明顯提高者。

問卷說明 大調查執行期間從2022年7月1日到29日,對臺灣大型企業、歷屆CIO大調查企業、政府機關和大學的IT與資安主管,進行線上問卷,有效問卷416家,其中61.9%填答者為企業資安最高主管。

資料來源:2022 iThome CIO大調查,2022年8月

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-10

2026-02-09

2026-02-10

2026-02-13