近年國際資安事件頻傳,加上日趨多元的勒索病毒型態防不勝防,越來越多企業的資訊安全意識開始抬頭,同時,也進一步啟動相關配套措施,資安的重要性逐漸浮上檯面。

對於群暉科技(Synology)而言,更是如此。在強化產品資訊安全的工作上,我們是臺灣第一家獲得 CNA 認證的公司,因此可為自家產品指派 CVE ID權限。

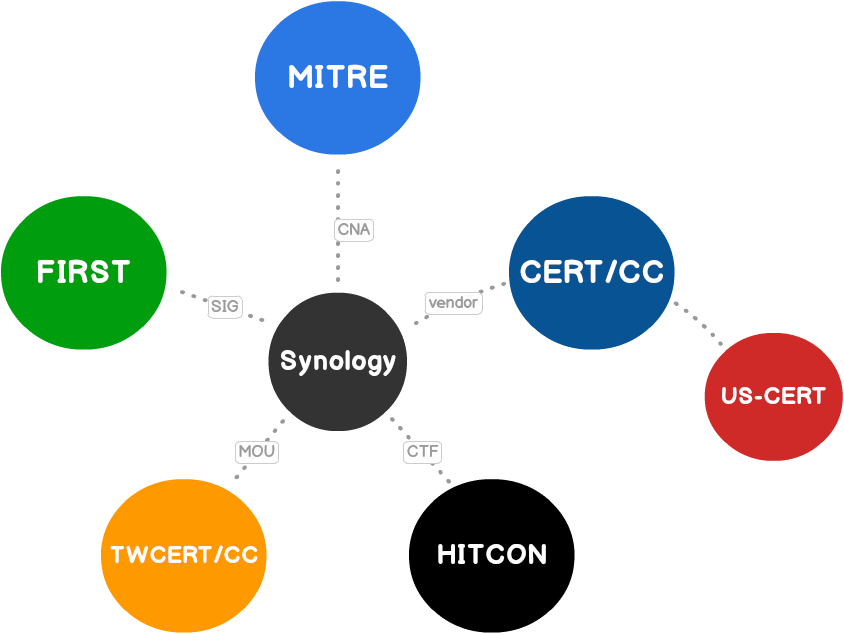

過去兩年以來,群暉科技投注不少資源在精進產品安全的部份。除了於 2016 年特別成立產品安全事件應變團隊(PSIRT),專職負責 Synology 產品安全事件的緊急應變外,也積極參與 CNA、FIRST 等國際資安組織,以及推出安全性弱點獎金計畫,透過與外部研究人員、資安社群的協作,持續布局前瞻性系統架構,為企業的產品資訊安全把關。

回顧Synology PSIRT 兩年的具體成績,在SambaCry、Dnsmasq 與 WPA2 等嚴重問題爆發時,不僅在24小時內修復漏洞,更能於第一時間發出安全性諮詢(Security Advisory) 通知使用者,並發布 DSM (Diskstation Manager)與 SRM (Synology Router Manager)安全性更新。

我們也因為仰賴這些實戰經驗的累積,得以逐步建立資安危機處理的SOP,讓事件應變流程更臻完善。

整體而言,「產品安全」和「事件應變」為Synology PSIRT的兩大主要業務,當中也包含:在產品研發過程中,檢視系統設計之安全性,並即時監看資安社群揭露的弱點,例如新的 CVE、來自其他廠商與第三方平臺的安全性訊息,以及國際資安新聞監測等,藉此蒐集所有跟 Synology 產品相關的情報,一旦發生資安事件,便能立即進行危機處理。

除了因應來自外部的風險,作為一家產品線涵蓋 NAS 、網通、監控產品的公司,我們也在內部產品的開發上,極力做到事前的資安風險控管。

例如,我們的PSIRT 在 2017年,開始推動產品安全保證流程,秉持風險最小化原則,在軟體開發的設計上,導入Security by Design 和 Security by Default的概念,從最初的產品設計環節即落實資安控管。以系統設計而言,明確規範Input / Output 的輸入指令來清楚定義執行動作,避免產生多餘邏輯或額外程式碼,也能有效降低具資安疑慮之行為被觸發的機會。

接軌國際資安社群,實質上能帶給企業許多幫助,讓企業得以在漏洞揭露前即著手進行修補,因此, Synology PSIRT 積極參與 CNA、FIRST 等國際資安社群,以強化風向觀測。

產品安全事件及時因應四步驟

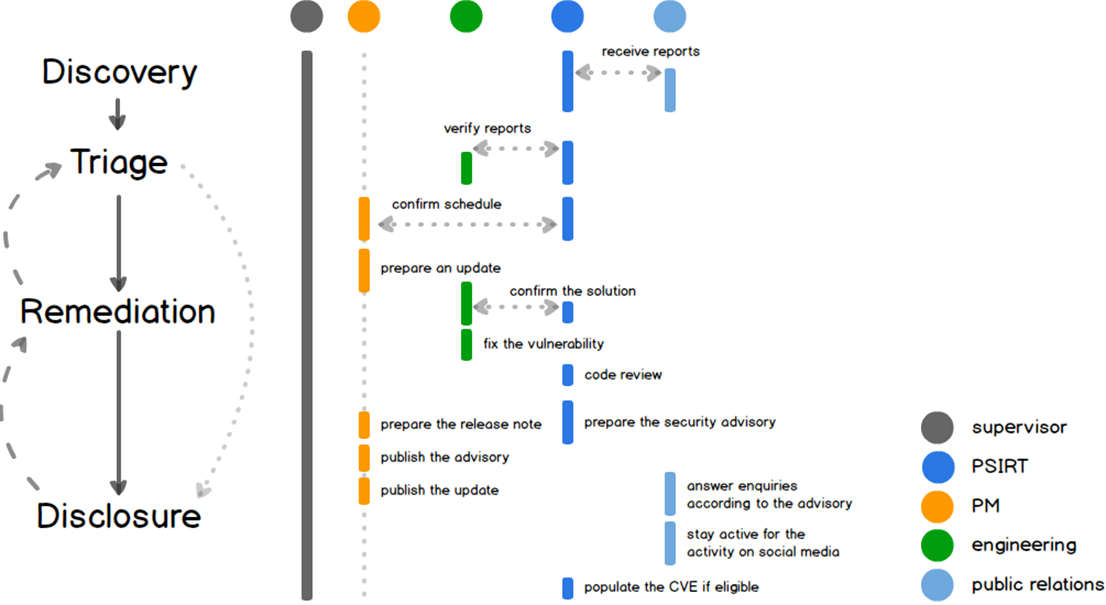

以 Synology PSIRT 執行事件應變的經驗出發,建議以發現問題、評估問題的安全等級、修補問題,以及揭露問題等四個步驟,在事件觸發當下,盡快採取相對應行動,防止傷害擴大。

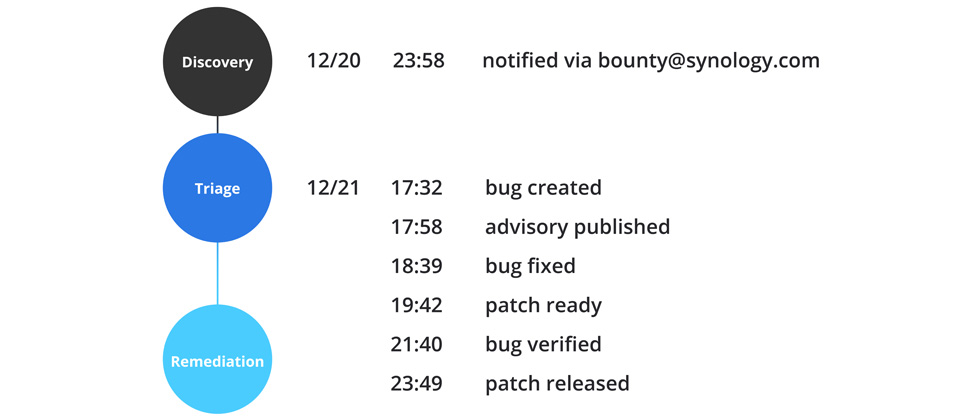

在資安事件應變方面,接下來,我們就以去年 12 月底發生的「Synology-SA-18:62 Netatalk」事件為例,說明處理方式。

這個出於開放原碼、針對蘋果通訊協定 Apple Filing Protocol(AFP)實作的漏洞,讓攻擊者能夠直接侵入群暉的DSM、SRM 系統,取得可執行任意動作的最高管理權限。

由於直接危害到系統安全,此漏洞的安全性等級被評為「危險(Critical)」。而我們透過 PSIRT 執行事件應變時的既定 SOP:發現問題、評估問題的安全等級、修補問題,以及揭露問題等四個步驟,在事件觸發當下採取行動,於是,成功在 24 小時內完成修復,我們也在這類攻擊的概念驗證程式被廣泛流傳前,完成修補,有效降低被攻擊的可能。

這支漏洞如果處理不好,其影響足以比擬群暉科技先前面臨的SambaCry重大資安事件。而這也驗證了一件事:在企業內部建立產品安全事件團隊,以及相對應的跨部門組織協作支援,能有效為企業的資訊安全把關。

對於一般企業的資安工作而言,以 Synology PSIRT 執行事件應變經驗出發,我們建議,企業應建立回報問題的管道,以做到第一個步驟:「發現問題」。

對此,目前相關的資安研究員可透過下列電子郵件信箱:security@synology.com或bounty@synology.com,向我們回報與 Synology 產品相關弱點。而這次 Netatalk事件即是研究人員主動通報,讓我們在第三方平臺發布漏洞前掌握先機,並於接獲通報的 3 小時內,迅速進入第二步:「評估問題的安全等級」階段。

在此階段當中,產品安全團隊需釐清問題發生的原因,並依問題嚴重程度決定後續的因應措施,例如,修補問題時所涉及的部門與所需修復時間,並即刻知會組織內部的所有利益關係人,以開始後續應對流程。

而關鍵第三步:「修補問題」則相當倚賴跨部門的組織協作。以這次事件所組成的緊急安全小組為例,該小組即包括負責修改與檢驗程式碼的 PSIRT、負責產品功能的研發部門、負責檢驗修補的品質控管(QC)團隊、處理後續技術問題的後勤支援部門、需掌握整體修補上線時程的產品管理部門,以及軟體更新後負責後台上架的 MIS 部門,甚至行銷部門也必須掌握最新進度,方能透過發送電子報向用戶溝通並更新資訊。

總結來說,每起資安事件的應對,都是不斷學習優化的過程。除了回頭檢視整體產品線的安全性,我們也在每起事件發生後,重新檢討流程的運作邏輯。

比方說,如何將漏洞的修改範圍縮到最小,並在最不影響使用者的情況下完成問題修補。

以這次的事件而言,因重啟 Netatalk 的中斷時間極短,只要能避免系統重新啟動,使用者就不會感覺到服務中斷。

最後,企業要確保各部門隨時準備好應對突發事件、縮短部門間工作輪替產生的時間落差等,都能使企業在面對資安事件時的溝通更加順暢,讓應變一步到位。

盤點內部資源,培養資安意識

然而,並非每家企業都有資源組成 PSIRT 這樣的資安團隊,但即便沒有專屬的安全團隊,在進行企業整體資安架構盤點時,仍有一些通用準則可以遵循。例如,由美國國家標準與技術研究所(NIST)提出的資安框架,就是十分值得企業參考的資安架構。

CSF 列舉出企業資安架構的注意清單,主要探討資安的 5 大面向,包含識別與列管資產、採取的防禦措施、偵測威脅機制、攻擊因應,以及災害復原等,企業可以重新檢視現況,找出自身弱點並逐步加強。

平時,企業就應針對內部資安架構,進行防範未然的措施。若依循以上的資安架構,首先,我們可盤點目前現有資源,執行災難復原演練,事前規畫發生問題時的應對方式,評估有無修補能力,並與原廠及系統整合商維繫順暢溝通管道,才能在事件發生時立即取得支援。

事實上,我們也從過去處理經驗,學到重點,那就是:資安情報的取得十分關鍵。

對於一個完善的企業資安架構而言,並不是在 2013 年做到 100 分,而到了 2018 年還能適用。唯有隨時保持彈性,才能面對日新月異的威脅攻擊。這也是為什麼 Synology PSIRT 這兩年積極參與 CNA、FIRST 等國際資安社群的原因。

而就一般企業的角度來看,須積極觀測風向以確保情報來源暢通。以這兩年發生的 KRACKs 與 Meltdown / Spectre 為例,這兩起事件皆是由主導資安事件揭露的國際資安組織 ICASI與OASIS 所揭露,但只有這兩個組織的會員可以在第一時間獲得相關情報。由此可見,與國際資安社群接軌,能為企業帶來許多實質幫助,讓企業在漏洞揭露前便能搶先進行修補。

「沒有百分之百安全的產品,但我們可以做到最好的風險控管」是群暉持續強調的概念。除事前過濾風險,資安事件發生時,企業也應做到最快且確實的因應。

目前,Synology PSIRT 已從 2016 年最初的兩人團隊,成長到現在的五人編制,並持續與 AIS3 合作,尋找優秀資安人才。我們認為,如果一間公司在意自身產品,並將安全性視作產品品質的重要一環,資安將是絕對必要的投資。文⊙群暉科技產品事件安全應變組經理李宜謙、本文出自《iThome 2019臺灣資安年鑑》

熱門新聞

2026-02-09

2026-02-10

2026-02-06

2026-02-09

2026-02-10

2026-02-10

2026-02-10

2026-02-09