iThome

早在802.11標準制定之初,IEEE便採用了WEP(Wired Equivalent Privacy,有線等效加密)提供加密,保護基地臺不被任意盜連,不過,由於WEP本身存有漏洞,很容易透過收集封包,以反向運算的方式破解,因此,Wi-Fi聯盟分別在2003、2004年,基於802.11i的架構,提出WPA(Wi-Fi Protected Access),及更強力的WPA2做為替代。然而,隨著工具、技術的不斷更新,原本一直被認為是安全的WPA、WPA2,也在2006年宣告破解,現在可以透過字典檔攻擊的方式,從而找出無線網路的加密金鑰。

已有自動化工具,破解加密更容易

目前要破解無線網路的這些加密機制其實的很簡單,不需要太多的技術就可以辦到,甚至有廠商還推出自動化的破解器,只要按幾下按鍵,就可以破解加密。透過這篇文章,我們將以實測的結果告訴你,如何避免他人利用常見的手法,破解受到加密的無線網路。

一般來說,要破解無線網路的加密金鑰,必須要有軟體工具,及特定網卡的搭配才能達成目的。多數的軟體工具,像是Aircrack-ng(先前稱為Aircrack)、AirSnort等,都是源自於Linux的平臺(原因在於Linux平臺上的操作限制較少),除了個別安裝外,網路上也有已經整合好這些工具的Live CD,像是我們這次使用的BackTrack(BT),及WiFiSlax等,透過它開機,就能直接使用。

早期,由於這些軟體工具支援的無線網卡種類有限,因此就算知道加密是可以破解的,但實作上仍有一定門檻,尚不致於成為太大的安全問題。不過,隨著軟體工具的改版,可供搭配的網卡種類也跟著持續增加,目前常見的一些無線網卡,大多可以搭配軟體工具,在基地臺訊號的涵蓋範圍內,收集四周的封包,得到破解加密所需的資訊。

像是去年在網路上引起一陣討論的「卡皇」,它本身是一張高功率的無線網卡,搭配隨貨提供的BackTrack光碟,就可以破解加密。很多相關的報導指出,卡皇僅能用來破解WEP,所以只要將加密設定提升到WPA以上,就可以避開這樣的暴力破解,這樣的說法並不正確,以網路上賣家提供的BackTrack 3版本來說,透過內含的Aircrack-ng、coWPAtty等軟體,就可以破解WPA,乃至於WPA2的加密金鑰,何況現在還有更新的BackTrack 4。

這一類型的無線網卡,其功率大多在200mW到500mW不等,甚至還有高達1,000mW(1W)的產品,比起一般的無線網卡要高出數倍之多,它可以增強無線訊號的傳輸,在更遠的地方和基地臺連線,也因此如果使用這樣的設備去收集周圍基地臺傳送的封包,速度會比一般的無線網卡要來得快。

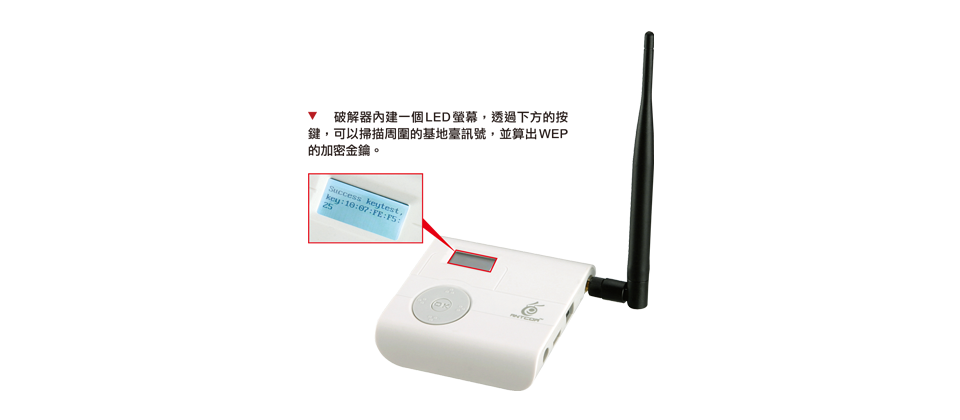

比起卡皇,更值得讓人注意的,是一款稱為「螞蟻戰車」的破解器,它的特別之處在於,可以不需要搭配軟體,便能破解加密。

這種設備正面內建一個LED螢幕,透過下方的按鍵,可以掃描周圍的基地臺訊號,接著選取所要的SSID,設備就會收集封包,破解加密,操作上相當容易。

在測試環境中,我們將設備放置於開啟加密的基地臺附近,在後者傳送大量封包的情況下,不到5分鐘的時間,便能收集到足夠的封包,破解64位元的WEP加密,而較高等級的128位元WEP,則需要約15分鐘左右。

雖然該款設備號稱可以破解WPA加密,不過經過數次測試,皆因為無法收集到WPA驗證的交握(handshake)封包而失敗,而相較於軟體工具,設備內建的字典檔較小,且無法擴充,因此最多只能破解一部分的WPA金鑰,不過,也有消息指出,未來這樣的設備可以透過外掛字典檔的方式,強化對於WPA系列加密的破解能力。

螞蟻戰車本身也是一部基地臺,在破解加密後,還能與加密的基地臺自動橋接,發送「Ant_加密基地臺SSID」格式的SSID,將加密的無線網路開放給所有人使用。

需採WPA以上等級加密,才能減少被破解的機率

以BackTrack這張Live CD來看,它是目前最常用來破解無線網路加密的套件,我們透過內建的Aircrack-ng軟體,並搭配筆電內建的網卡,最快可以在10~15分鐘,從收集而來的封包當中,取得未經加密的初始向量(Initialization Vector,IV)值,最後經由WEP使用的RC4(Rivest Cipher)演算法,以反推方式,算出一開始設定於基地臺的金鑰。

透過這樣的流程,無論一開始是設定何種長度,或者以特殊字元提高金鑰的複雜性等做法,都可以被破解,因此,除非網路環境中,仍然存有只能透過WEP加密連線的舊款裝置,否則應該將基地臺的加密設定提高到WPA以上的等級,減少加密被破解的可能性。

前面我們提到,字典檔是破解WPA、WPA2加密的主要方式。在802.11i的規範當中,WPA、WPA2的驗證,可分為PSK(Pre-shared key),及802.1x等2種,而目前暴力破解的對象,是以共用一組加密金鑰的PSK為主,因此對於使用Fat AP架設無線網路的中、小型企業及一般個人來說,影響較大。而要取得能夠用來破解加密的資訊,一般都會搭配Deauthenticate驗證攻擊(可視為DoS攻擊的一種),目的是收集到交握封包,得知基地臺使用的加密類型,以便於軟體工具採取適合的方法執行破解。

對於某些低階的基地臺設備來說,Deauthenticate驗證攻擊可能會造成設備的斷線,必須等待一段時間,或者重新啟動設備才能恢復連線,因此,假使目前使用的設備硬體未故障,卻於極短的時間內,多次發生不正常的網路斷線,就有可能是其他人正在攻擊基地臺的警訊。

BackTrack本身就有提供字典檔,不過,這個預設字典檔的內容很簡單,只有數十KB的大小而己,充其量只能用來破解一些結構不良的「弱密碼」(像是wireless、administrator之類,一定會存在於字典檔的字串),因此實際上,一般人並沒有辦法直接使用這張光碟,對於WPA、WPA2的加密進行有效破解,不過從另一方面來看,對於重視無線網路安全的企業,或者是一般個人來說,是可以透過這樣的工具,測試無線網路的安全等級。

企業可整合802.1x,徹底避免暴力破解的可能

總合來說,雖然WPA、WPA2是有被破解的可能性,不過,距離被一般人有效破解還是有相當程度的門檻(像是需要另外準備字典檔),因此在大多數的情況下,還算是安全的加密機制,在透過PSK加密的情況下,最好可以增加金鑰的長度與複雜性,避免他人透過字典檔的方式破解,而已經建置Windows AD等帳號資料庫的企業,不妨可以順勢部署RADIUS,透過802.1x的機制,進一步驗證個別使用者連接無線網路的權限,才是一勞永逸的解決方式。

-%E7%B6%B2%E9%A0%814-600-1.png)

目前破解WPA系列加密的做法,以字典檔運算為主。

什麼是Deauthenticate驗證攻擊?

這是一種造成用戶端電腦斷線的攻擊手法,攻擊者先會透過廣播,傳送偽造的訊息,要求重新驗證,而當用戶端電腦接收到這樣的訊息後,會以為這是由基地臺所發出的,於是會切斷網路,並重新連線。

除了造成無線網路的癱瘓外,同時也可以搭配工具,收集WPA加密的交握封包,以便於判斷基地臺所使用的加密種類。

相關報導請參考「無線網路安全拉警報」

熱門新聞

2024-04-29

2024-04-29

2024-04-28

2024-04-26

2024-04-26

2024-04-26

2024-04-26