賽門鐵克(Symantec)揭露一隻名為Regin的後門型木馬程式指出,Regin至少從2008年開始就已被用於發動系統性的間諜情報活動,而且背後的開發者可能由國家所支持或贊助。

Regin結構複雜,所具備的技術水準相當罕見,所需的開發時間至少數個月,甚至可能長達數年。而從它的攻擊能力與背後的資源來看,可能是由國家支持所發展的工具之一。賽門鐵克指出,它具備因應不同目標攻擊的多樣化能力,讓背後的駭客得以發動大規模監視,並且已被用來針對政府機關、基礎設施營運、企業、研究人員,及個人進行諜報行動。

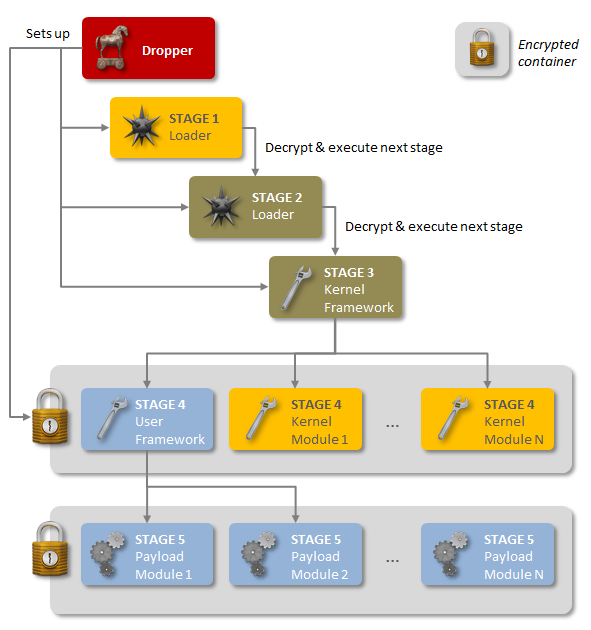

Backdoor.Regin屬於多階段的資安威脅,除了第一階段,其他2到5階段都是隱身狀態,且經過加密。第一階段完成之後便啟動後續的連鎖解密及載入行為,而且由於每一階段都只顯露些許端倪,只有全部5個階段都蒐集到相關資料才可能分析並了解攻擊全貌。而且Regin也會使用模組化攻擊,可因應目標類別採取不同攻擊策略。安全人員認為,模組能力僅見於其他複雜的惡意程式,如Flamer、Weevil,其多階段載入的架構和Dugu/Stuxnet家族很類似。

↓ Regin攻擊分為五大階段。(圖片來源:賽門鐵克)

賽門鐵克指出,Regin在2008年到2011年之間開始潛伏在各個組織內,然後忽然消失,到了2013年後又以新版本出現。目前發現近一半感染對象是個人及小型企業,而針對電信公司的攻擊則以取得通話內容為主。

Regin的感染路徑因目標不同而異,而目前尚未觀察到可複製的手法。賽門鐵克認為,有些受害者是被誘騙連結假冒的知名網站,自網站下載安裝惡意程式到電腦中,或是某些應用遭到攻擊。安全人員在其中一部電腦記錄檔(log files)發現,Regin源自於一項尚未證實的攻擊行動,該攻擊是透過Yahoo! Messenger發出。

Regin有十多種攻擊酬載(payloads),其功能包括遠端存取木馬程式,可蒐集螢幕截圖、操控滑鼠點擊能力、竊取密碼、監控網路流量,及回復被刪除的檔案。進階能力包括監控Microsoft IIS 網頁伺服器、竊取行動電話基地台控制器的管理流量。

Regin具備的多樣化能力使其極難被發現,包括反鑑識能力、特製的加密虛擬檔案系統(encrypted virtual file system, EVFS),以及少見的RC5變型加密。Regin並透過多種高明手法,像是ICMP/ping、HTTP cookies中的嵌入式指令及特殊的TCP 與 UDP 協定以便暗中與攻擊者聯繫。賽門鐵克指出,其低調神祕的手法可能被用於長年的間諜活動,即使被發現,也難以得知它的活動內容。安全公司是在破解其樣本檔之後才得以分析其酬載。

賽門鐵克認為,Regin是一項極複雜的系統性資料蒐集與間諜活動威脅,顯示背後應有國家支持才足以負擔其開發及運作的投資。安全人員相信,Regin還有許多元件尚未被發現,而且可能還有其他功能及版本。(編譯/林妍溱)

熱門新聞

2025-12-31

2025-12-31

2025-12-31

2025-12-31

2025-12-31

2025-12-31